该文章仅供安全学习,切勿用作非法用途,一切后果自负! IOS 渗透测试之 IOS 基础我们现在来讲解下 IOS 渗透测试指南,第一部分是测试的基础,在了解了这些内容后才能更好的对 IOS APP 进行渗透测试。 其中 IOS 渗透测试基础包括三个部分:

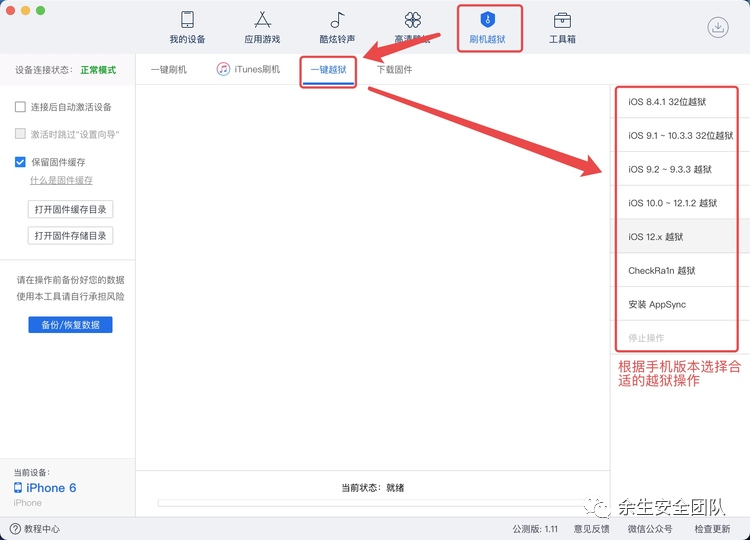

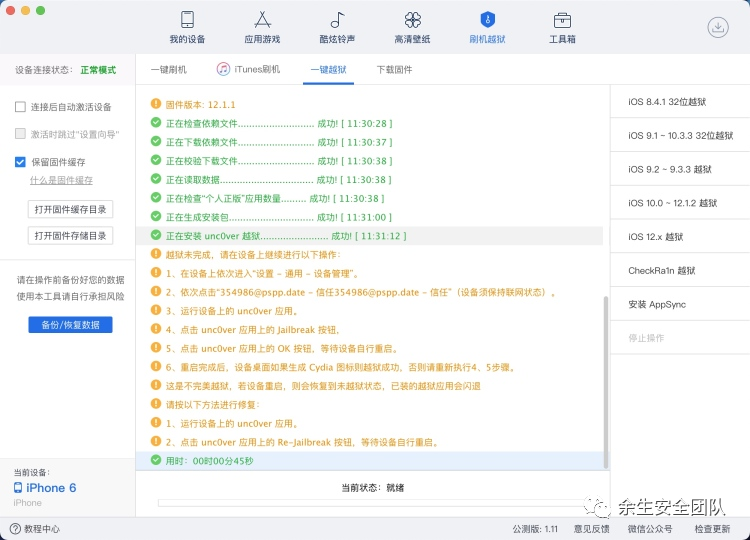

1. IOS 越狱1.1 问题说明如果要对 IOS 进行渗透测试,那么就需要先对我们的 IOS 设备进行越狱操作,因为有很多的基础测试项都需要用到越狱的 IOS 系统,当然了,如果我们只是需要用 IOS 设备来对 APP 抓包,所以来讲下要如何对 IOS 设备进行越狱,其实操作比较简单。 1.2 操作步骤1.2.1 下载工具纯手工越狱还是挺麻烦的,所以更建议大家使用越狱工具,这里推荐 爱思助手,下载对应的 Windows 或者 Mac 版本并安装,安装完打开后的界面如下:  2.2 连接手机 打开我们的越狱助手,将 IOS 设备连接到电脑上,此时会弹出是否信任该设备,选择信任就可以连接手机了。  2.3 越狱操作 点击顶部菜单栏的「刷机越狱」,选择「一件越狱」,找到属于自己设备的版本进行越狱操作。  如果越狱未完成,则按照工具中的提示步骤进行操作。  如果桌面上出现了 Cydia 的图标且可以打开那就说明我们是完全越狱了,不过有一点需要注意,一定要保持设备不关机,否则的话又会变成不完全越狱了。  2. IOS 抓包2.1 问题在移动安全中,IOS 的渗透测试是很常见的,而在 IOS 的测试中,业务安全项主要就是靠抓取数据包并对数据包的内容进行测试从而找寻漏洞。为了能在 IOS 中成功抓取到数据包,我们需要对测试机进行相应的配置。 2.2 准备在正式配置之前,我们需要准备一下。

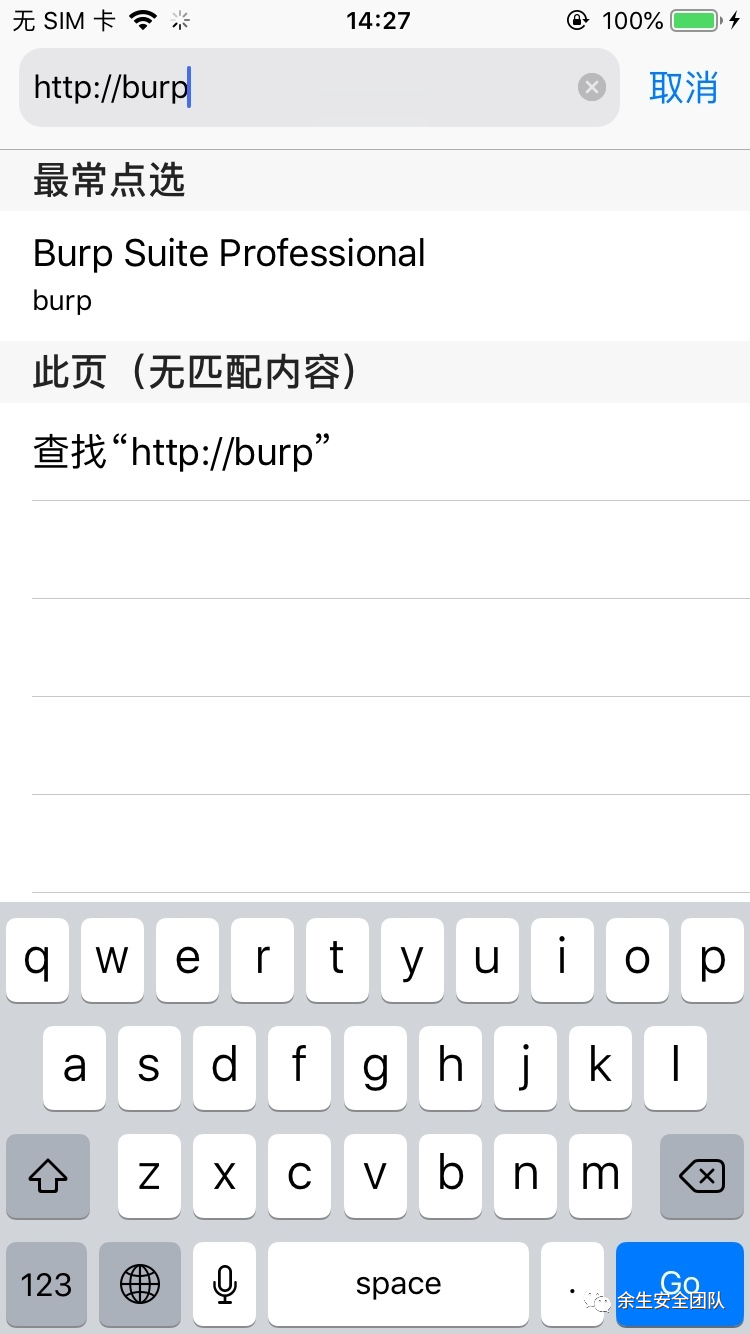

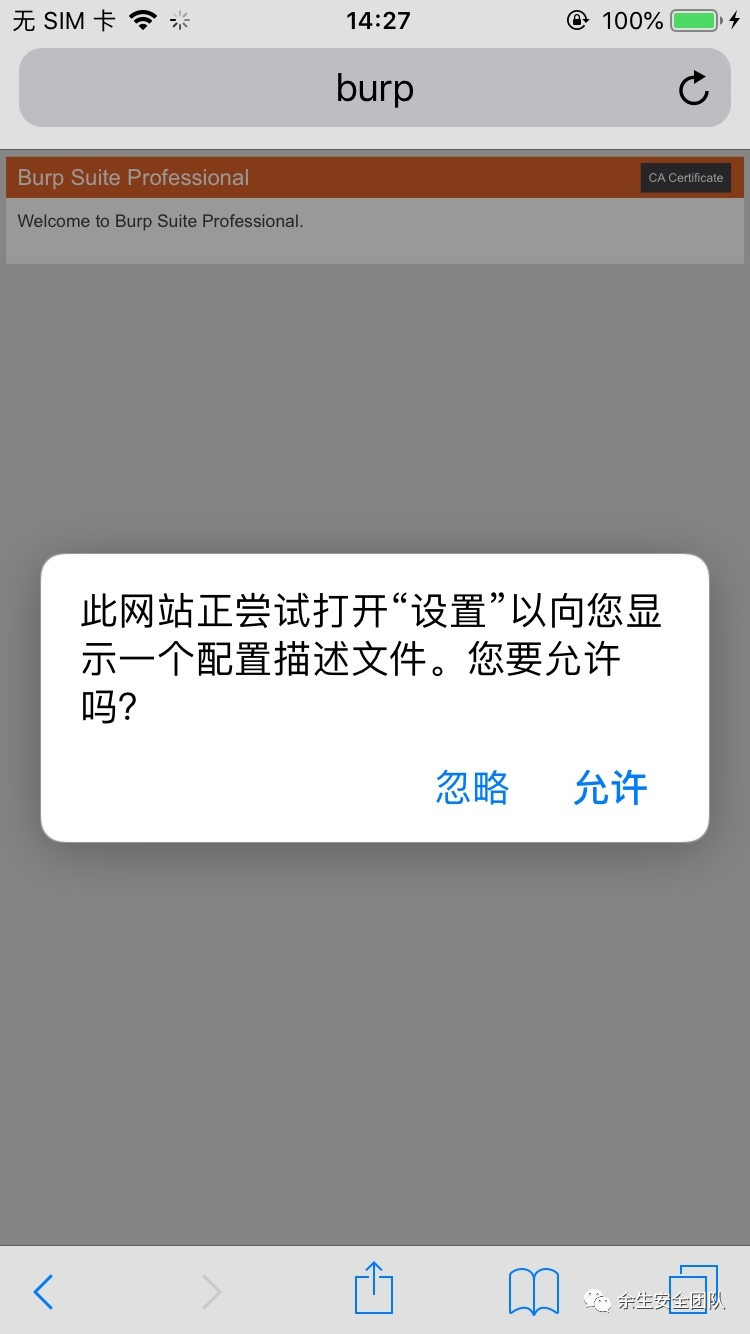

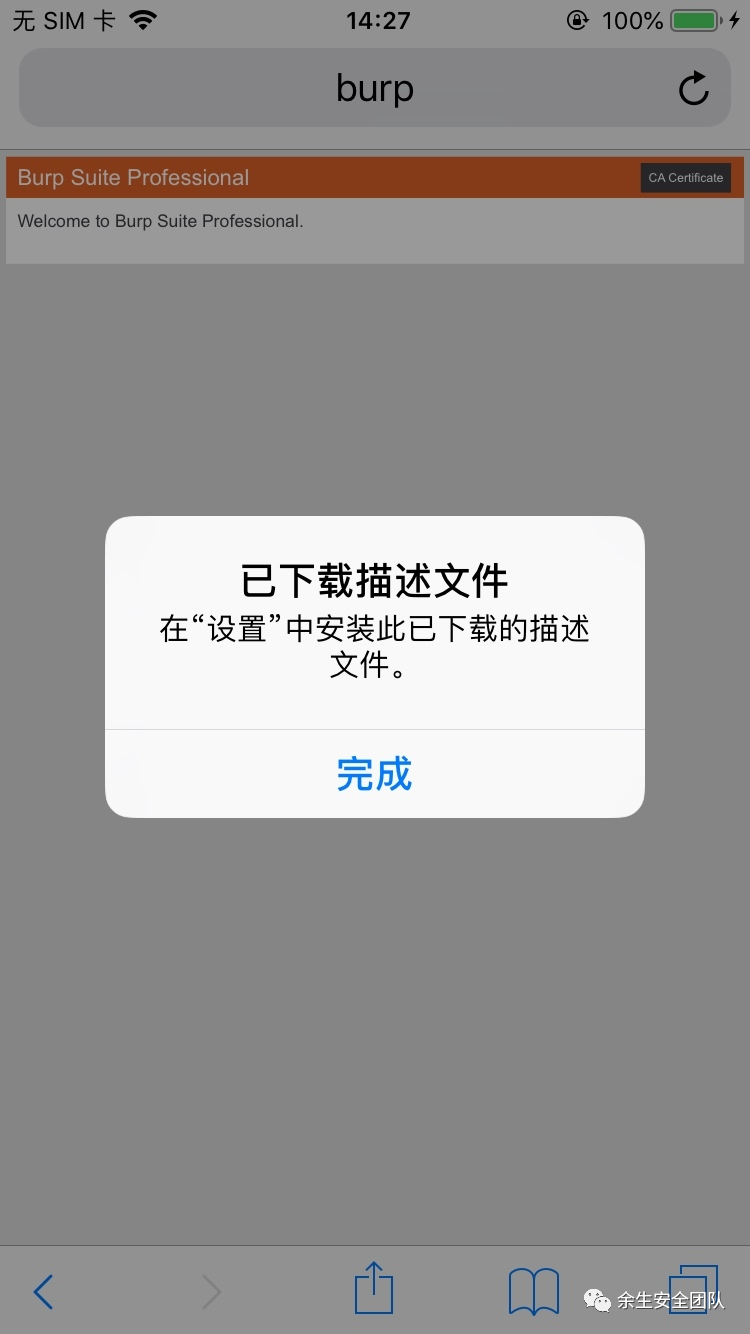

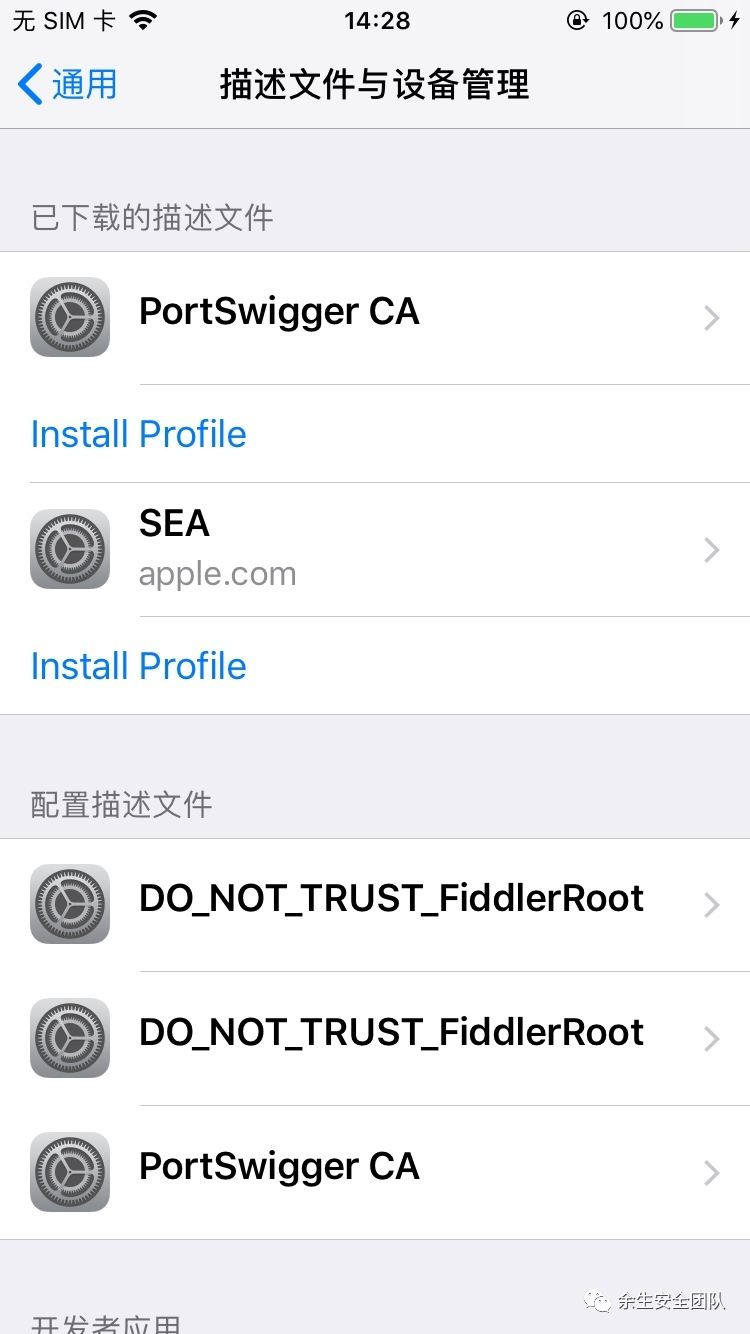

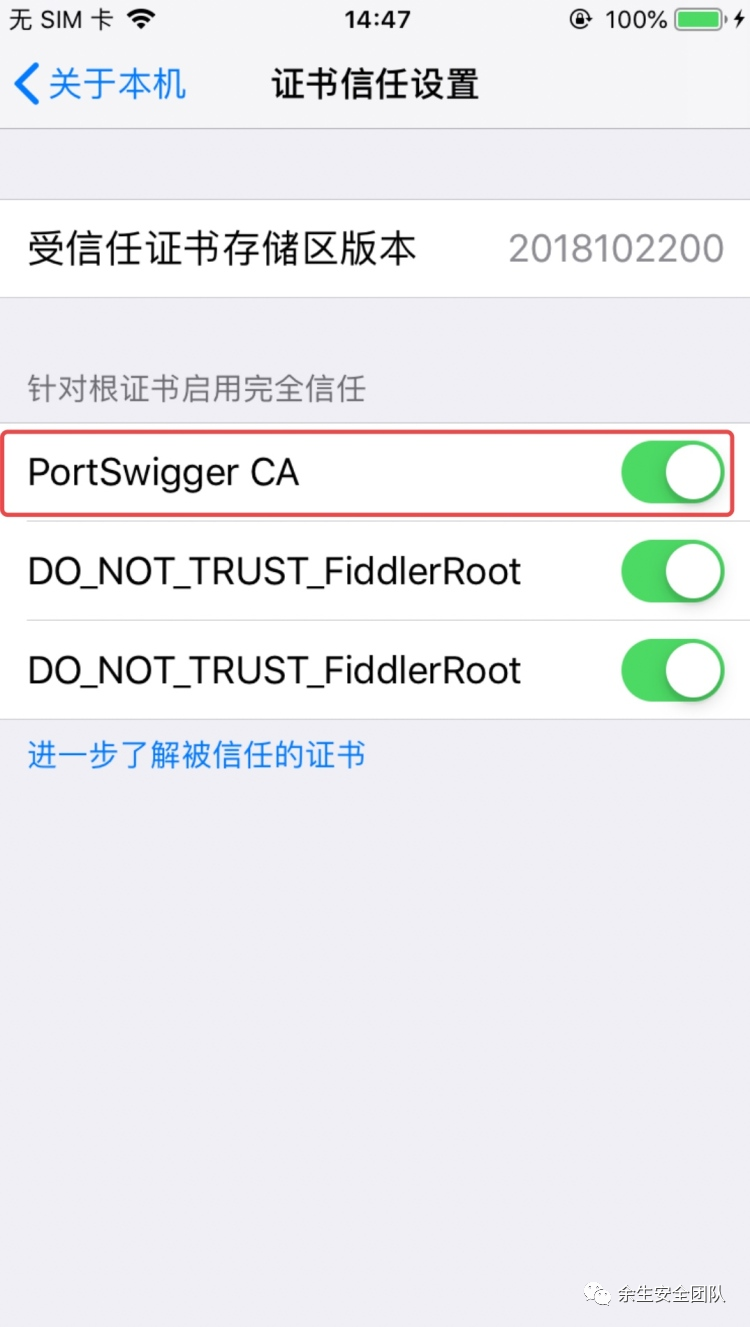

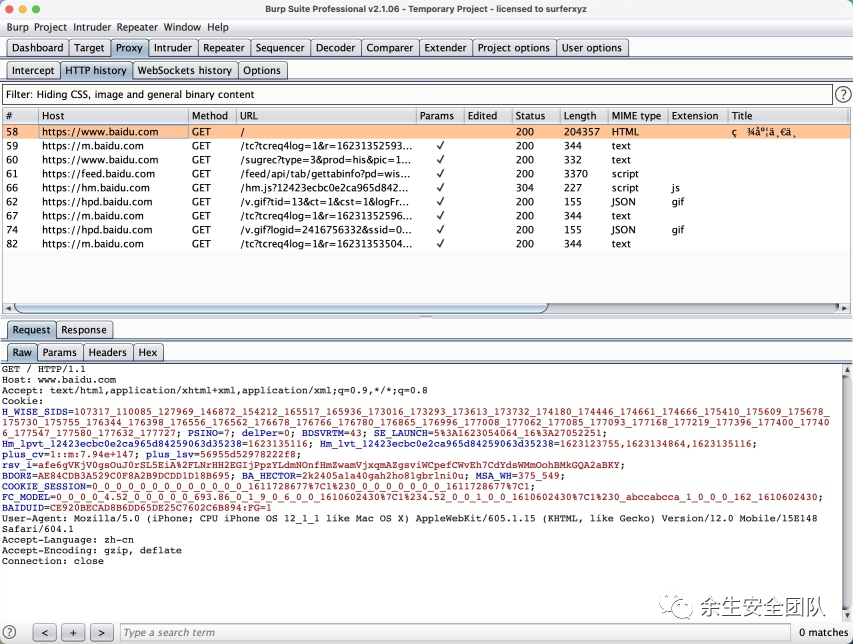

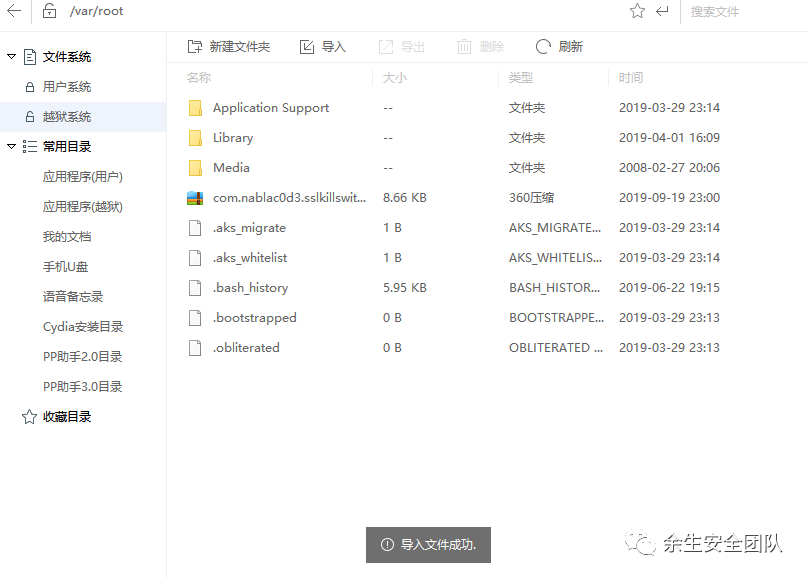

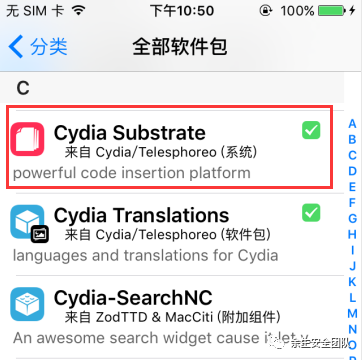

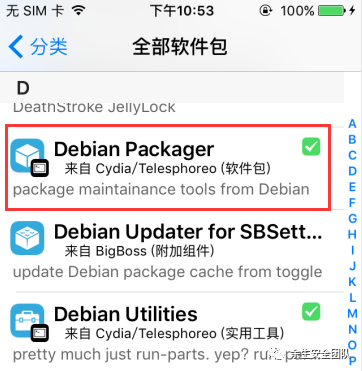

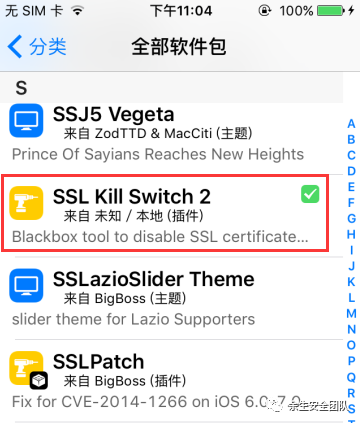

2.3 操作首先将我们的 IOS 测试机和笔记本连接到同一无线网络下,测试机的 IP 为 192.168.203.74。  查看笔记本的 IP 地址,发现是 192.168.204.252。  接着配置测试机的代理,将代理设置为我们笔记本的 IP,端口号随意,但要和 BurpSuite 中的代理端口一致。  打开 BurpSuite,点击 Proxy -> Options -> Add 新增一个监听代理,可以手动输入我们电脑的 IP,也可以点击 Specific address 找到和测试机在同一网络下的 IP,而 Bind to port 要设置的和上面测试机的代理端口一样。  测试机和电脑都设置好代理后,用测试机打开浏览器访问 http://burp 下载证书。  访问后的结果如下,点击右上角的 CA Certificate 去下载证书。  点击允许。  下图说明已经下载完成,我们需要按照图中的说明去「设置」中安装已下载的描述文件,也就是我们的证书。  在测试机中打开设置 -> 通用 -> 描述文件与设备管理 -> 选择已下载的描述文件,PortSwigger CA 就是 BurpSuite 的证书了。  点击 PortSwigger CA 再点击右上角的「安装」去安装该证书文件到测试机中。  安装好后点击完成就可以了。  完成以上几部操作后会发现仍然抓不到数据包(高版本的 IOS),此时我们还需要一步很重要的操作,点击设置 -> 通用 -> 关于本机 -> 证书信任设置,将 PortSwigger CA 勾选上,这样测试机才能完全信任该证书。  之后使用测试机打开浏览器访问百度可以发现已经抓取到 https 的数据包了,这样关于 IOS 的抓包就完成了。  3. 突破 SSL Pinning 进行抓包3.1 问题说明在做 APP 渗透测试的时候遇到一个问题,就是在使用 BurpSuite 或者 Stream 在对 APP 进行抓包时显示证书无效。  3.2 突破 SSL Pinning3.2.1 SSL PinningSSL Pinning 又叫 SSL 证书绑定,客户端在收到服务端的证书之后,对该证书进行强校验,验证该证书是否为客户端承认的证书,如果不是,则直接断开连接。也就造成了之前我遇到挂代理后显示网络请求失败,但是遇到这种办法并不全都是因为这个原因。 3.2.2 解决办法针对 IOS 的 App 绕过 SSL Pinning 这里使用 SSL Kill Switch 2。 需要准备的有: ● 一部越狱的 IOS 手机 ● Debian Packager 插件 ● Cydia Substrate 插件 ● PreferenceLoader 插件 ● SSL Kill Switch2 的 deb 包 先将下载的 deb 包导入越狱的 IOS 手机中。  在 cydia 中分别安装这 3 个软件包。    ssh 连接手机手依次执行命令进行安装。 执行完命令后查看软件包,发现有个 SSL Kill Switch 2 的插件。  在引导重启后发现设置里有 SSL Kill Switch 2,如果没有的话可能是因为重启导致的手机未完全越狱,再次越狱后设置中就有了。  打开插件开关,重新打开相应的软件进行抓包,即可成功抓取到数据包了。  上一篇:没有了... 下一篇:Drupal1-clicktoRCE分析 |

/1

/1