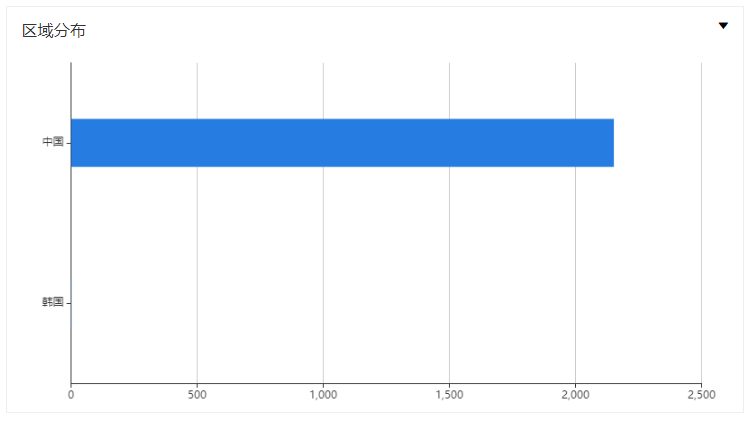

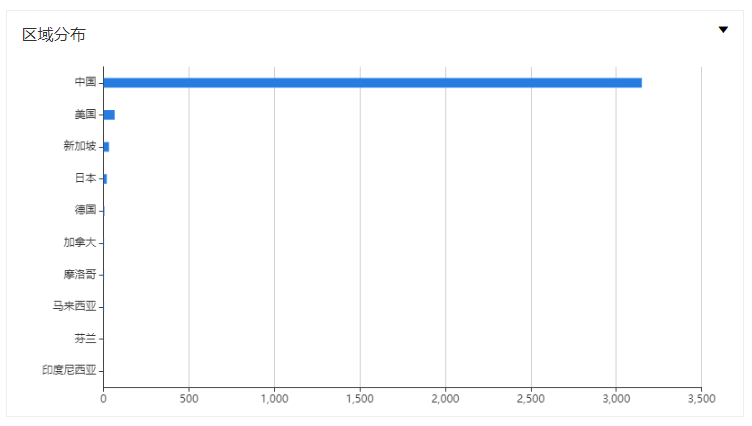

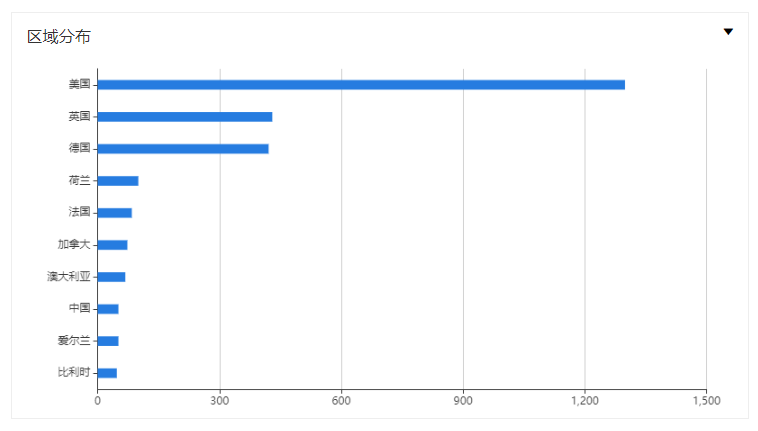

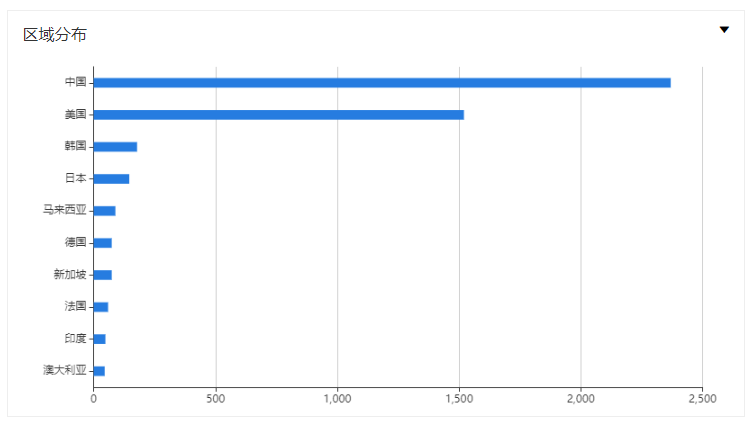

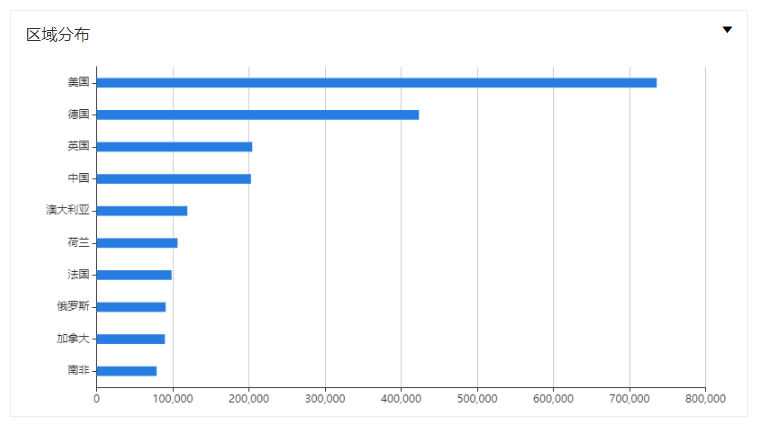

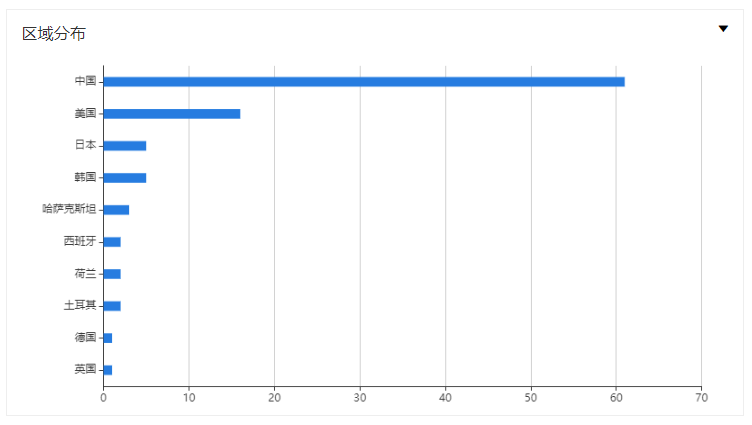

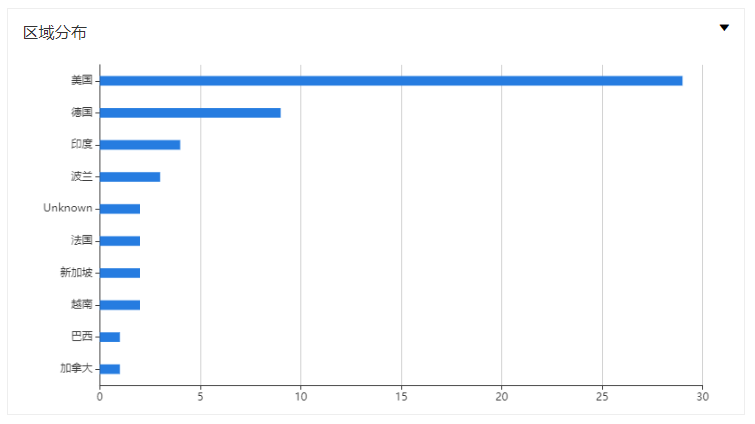

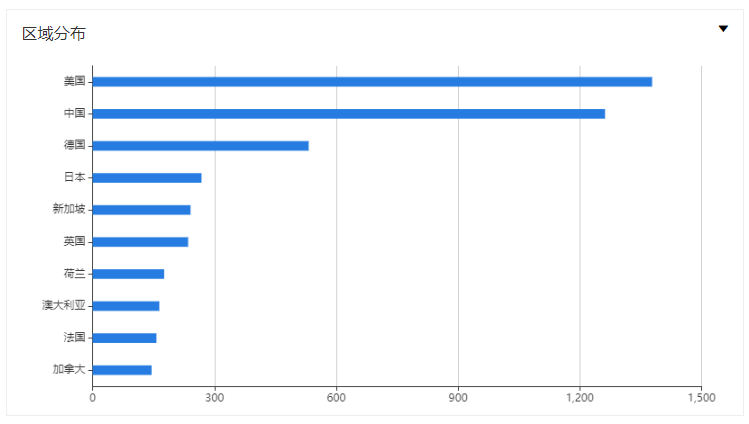

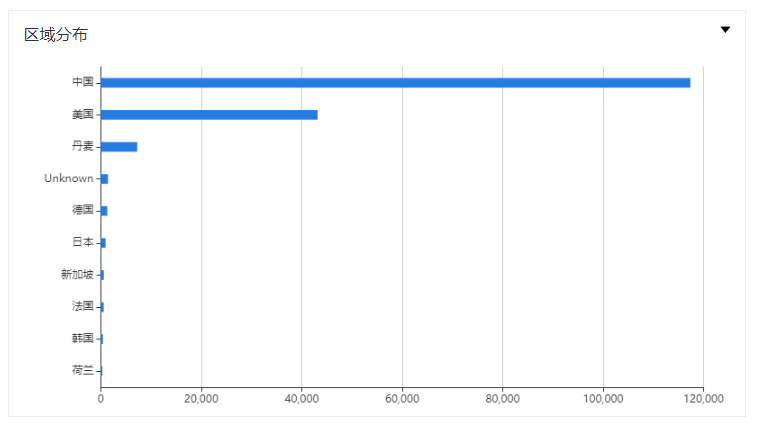

本次更新ScanVMAX漏洞检测插件特征库至版本:20211127 新增漏洞检测插件10个,优化历史插件3个。 一、新增漏洞检测插件 1.泛微e-office任意文件上传漏洞(CNVD-2021-49104),插件更新时间:2021年11月27日 2.Alibaba Sentinel 默认认证信息漏洞,插件更新时间:2021年11月26日 3.ResourceSpace 反射型XSS漏洞(CVE-2021-41951),插件更新时间:2021年11月26日 4.Caucho Resin v4.0.52 - v4.0.56 目录穿越漏洞,插件更新时间:2021年11月26日 5.Microsoft Exchange 跨站脚本攻击漏洞(CVE-2021-41349),插件更新时间:2021年11月26日 6.OpenTSDB 远程代码执行漏洞(CVE-2020-35476),插件更新时间:2021年11月26日 7.InoERP 0.7.2 版本远程代码执行漏洞(CVE-2020-28870),插件更新时间:2021年11月26日 8.Atlassian Crowd 远程代码执行漏洞(CVE-2019-11580),插件更新时间:2021年11月23日 9.Discuz 3.4微信插件越权登录漏洞,插件更新时间:2021年11月23日 10.Metabase 任意文件读取漏洞(CVE-2021-41277)插件更新时间:2021年11月23日 漏洞相关信息: 1.泛微e-office任意文件上传漏洞(CNVD-2021-49104) 漏洞插件更新时间: 2021年11月27日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-49104 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可利用该漏洞上传任意文件获取服务器控制权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"泛微协同办公标准产品EOffice"对潜在可能目标进行搜索,共得到 2,153 条IP历史记录。主要分布在中国、韩国。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=app%3A%22%E6%B3%9B%E5%BE%AE%E5%8D%8F%E5%90%8C%E5%8A%9E%E5%85%AC%E6%A0%87%E5%87%86%E4%BA%A7%E5%93%81EOffice%22)  全球分布:  建议解决方案: 厂商已提供漏洞修补方案,建议用户下载使用:http://v10.e-office.cn/eoffice9update/safepack.zip 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2021-49104 2.Alibaba Sentinel 默认认证信息漏洞 漏洞插件更新时间: 2021年11月26日 漏洞等级: 中危 漏洞影响: 攻击者可以利用默认用户名密码直接登录Sentinel控制台,获取管理权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 title:"Sentinel Dashboard" 对潜在可能目标进行搜索,共得到3,285 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Sentinel%20Dashboard%22)  全球分布:  建议解决方案: 修改默认用户名密码并定时更换,且密码要满足长度复杂度要求。 参考链接: https://github.com/alibaba/Sentinel/blob/master/sentinel-dashboard/README.md 3.ResourceSpace 反射型XSS漏洞(CVE-2021-41951) 漏洞插件更新时间: 2021年11月26日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=2021-41951 漏洞等级: 中危 漏洞影响: 攻击者通过精心构造的URL诱使网站管理员或用户点击,可能导致浏览器被劫持、网站钓鱼、Cookie泄漏等问题。 影响范围: 根据ZoomEye网络空间搜索引擎关键字ResourceSpace对潜在可能目标进行搜索,共得到3,074 条IP历史记录。主要分布在美国、英国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=ResourceSpace)  全球分布:  建议解决方案: 访问官网更新软件到最新版本:https://www.resourcespace.com/versions 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=2021-41951 4.Caucho Resin v4.0.52-v4.0.56 目录穿越漏洞 漏洞插件更新时间: 2021年11月26日 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以利用该漏洞读取敏感文件。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 Resin/4.0.52 Resin/4.0.53 Resin/4.0.54 Resin/4.0.55 Resin/4.0.56 对潜在可能目标进行搜索,共得到5,067 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=Resin%2F4.0.52%20Resin%2F4.0.53%20Resin%2F4.0.54%20Resin%2F4.0.55%20Resin%2F4.0.56)  全球分布:  建议解决方案: 官方已在v4.0.57版本中修复该漏洞,请受影响的用户及时升级到最新版本,详情参考:https://caucho.com/resin-4.0/changes/changes.xtp 参考链接: https://caucho.com/resin-4.0/changes/changes.xtp 5.Microsoft Exchange 跨站脚本攻击漏洞(CVE-2021-41349) 漏洞插件更新时间: 2021年11月26日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-41349 漏洞等级: 中危 漏洞影响: Microsoft Exchange Server由于未正确过滤用户输入直接返回到页面,存在反射性跨站脚本漏洞,攻击者通过精心构造的url诱使网站管理员或用户点击,可能导致浏览器被劫持、网站钓鱼、Cookie泄漏等问题。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 "microsoft exchange"对潜在可能目标进行搜索,共得到3,030,275条IP历史记录。主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22microsoft%20exchange%22)  全球分布:  建议解决方案: 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-41349 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-41349 6.OpenTSDB 远程代码执行漏洞(CVE-2020-35476) 漏洞插件更新时间: 2021年11月26日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-35476 漏洞等级: 高危 漏洞影响: 未授权的攻击者可通过yrange参数注入命令利用该漏洞实现远程代码执行。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 title:"OpenTSDB" 对潜在可能目标进行搜索,共得到 102 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22OpenTSDB%22)  全球分布:  建议解决方案: 官方已发布安全版本2.4.1,请受影响的客户及时下载更新,参考链接:http://opentsdb.net/ 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-35476 7.InoERP 0.7.2 版本远程代码执行漏洞(CVE-2020-28870) 漏洞插件更新时间: 2021年11月26日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-28870 漏洞等级: 高危 漏洞影响: 未授权的攻击者可访问/modules/sys/form_personalization/json_fp.php接口实现远程命令执行攻击。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"inoerp!" 对潜在可能目标进行搜索,共得到57 条IP历史记录。主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=title%3A%22inoerp!%22)  全球分布:  建议解决方案: 官方未发布安全补丁,请受影响的客户将/modules/sys/form_personalization/json_fp.php接口加入访问限制,参考链接:https://github.com/inoerp/inoERP 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-28870 8.Atlassian Crowd 远程代码执行漏洞(CVE-2019-11580) 漏洞插件更新时间: 2021年11月23日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-11580 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可上传安装恶意插件进而达到远程代码执行的目的。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Atlassian Crowd"对潜在可能目标进行搜索,共得到5,221 条IP历史记录。主要分布在美国、中国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Atlassian%20Crowd%22)  全球分布:  建议解决方案: 官方已修复该漏洞,请受影响的用户及时升级到最新版本,详情参考:https://confluence.atlassian.com/crowd/crowd-security-advisory-2019-05-22-970260700.html 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-11580 9.Discuz 3.4微信插件越权登录漏洞 漏洞插件更新时间: 2021年11月23日 漏洞来源: https://www.seebug.org/vuldb/ssvid-97815 漏洞等级: 中危 漏洞影响: 攻击者成功利用这个漏洞可以越权登录论坛其他会员的账号甚至是管理员账号。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Discuz!"对潜在可能目标进行搜索,共得到177,246 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Discuz!%22)  全球分布:  建议解决方案: 厂商已修复该漏洞,请受影响的用户及时升级到最新版本。 参考链接: https://www.seebug.org/vuldb/ssvid-97815 10.Metabase 任意文件读取漏洞(CVE-2021-41277) 漏洞插件更新时间: 2021年11月23日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-41277 漏洞等级: 高危 漏洞影响: 未授权攻击者可通过该漏洞实现任意文件读取获取服务器上的敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Metabase"对潜在可能目标进行搜索,共得到51,838 条IP历史记录。主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Metabase%22)  全球分布:  建议解决方案: 官方已发布安全版本,请受影响的客户及时升级至最新版本,参考链接:https://www.metabase.com/ 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-41277 二、插件优化 1、对“HTTP相应缺失或配置错误”插件,添加了Cookies的安全属性验证 2、对“WEB后台管理页面泄露”插件进行了优化,提升了对管理页面的检测速度 3、优化了“已存在的WebShell”插件的检测方式 以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。 上一篇:手把手教你从0搭建个人网站,无需写代码,小白也能学会! 下一篇:微信人工客服来了!会主动给你打电话的那种~ |