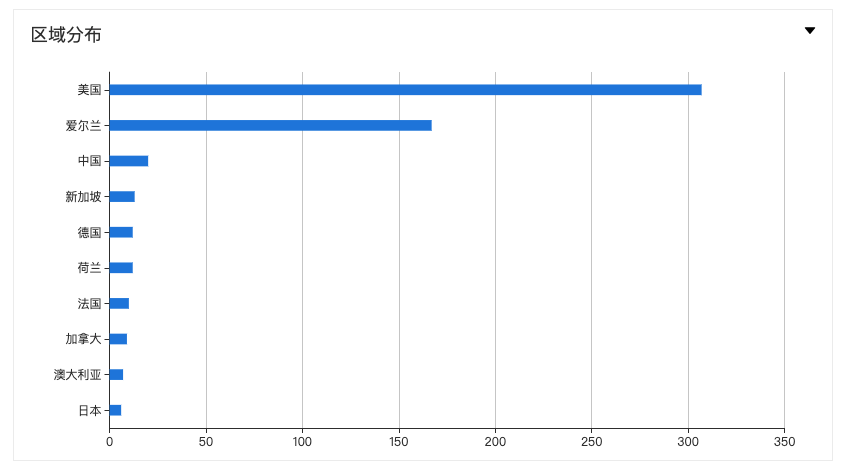

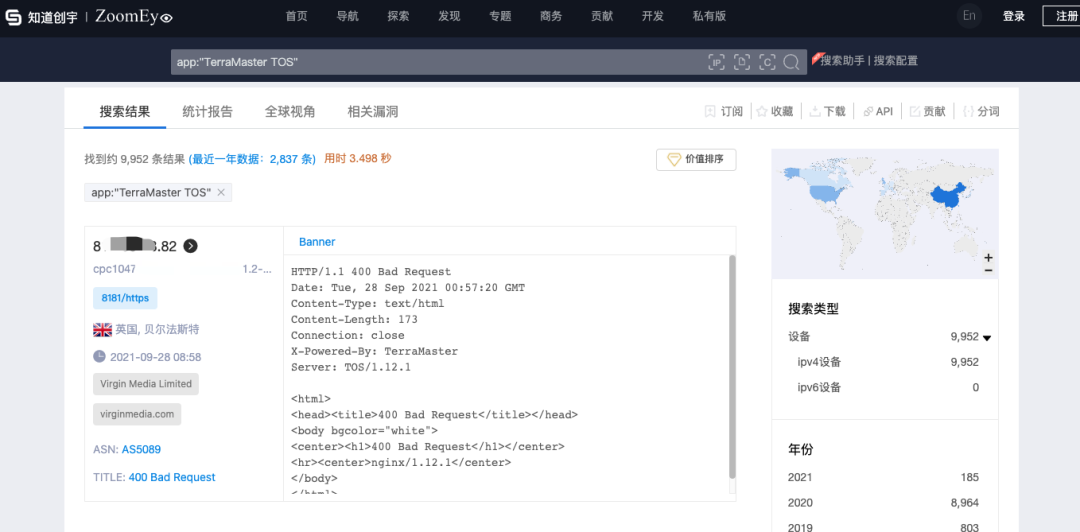

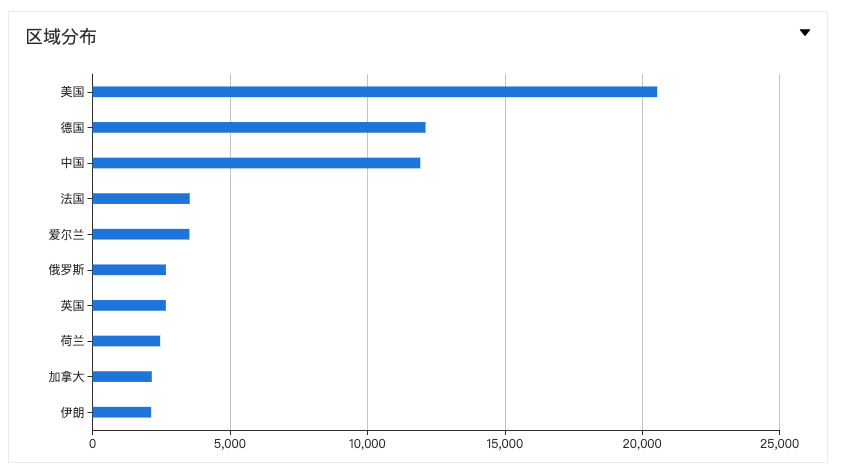

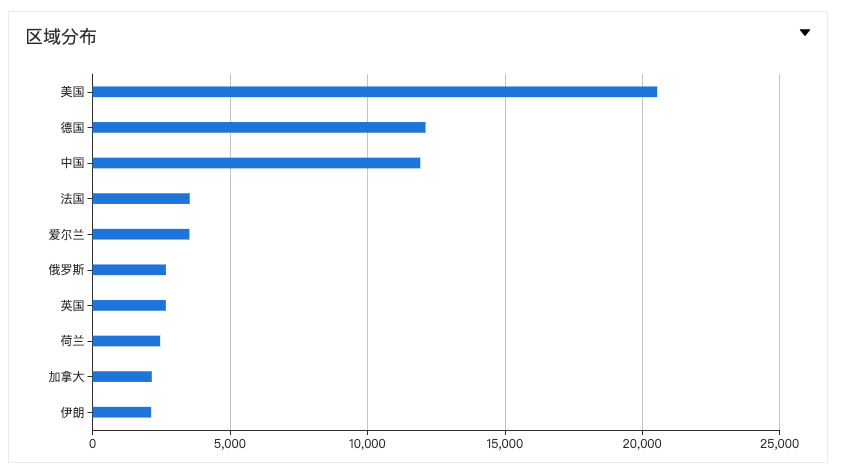

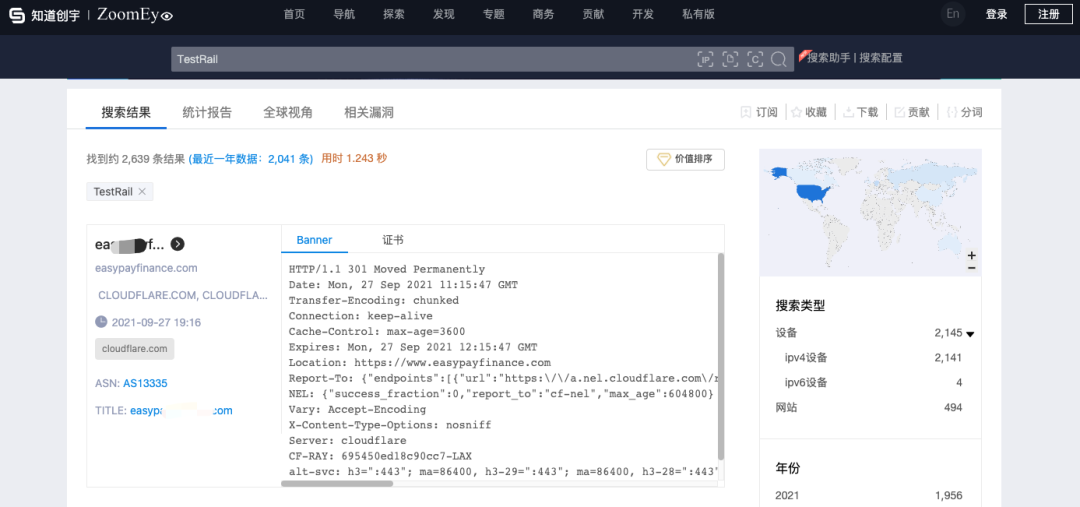

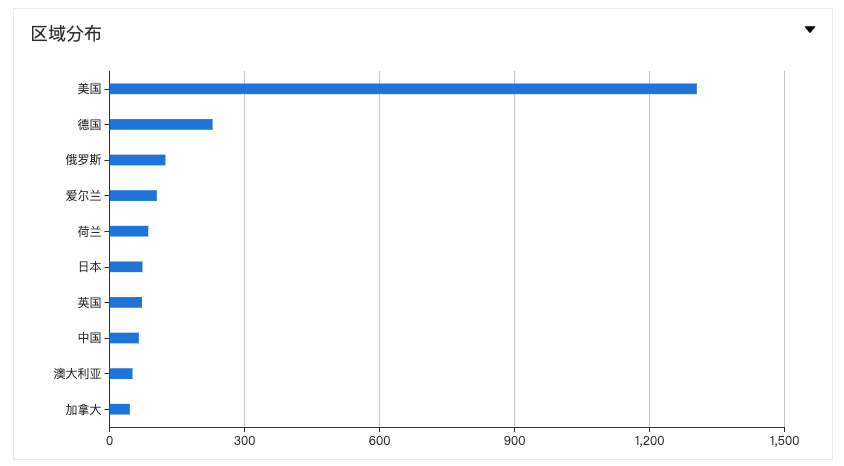

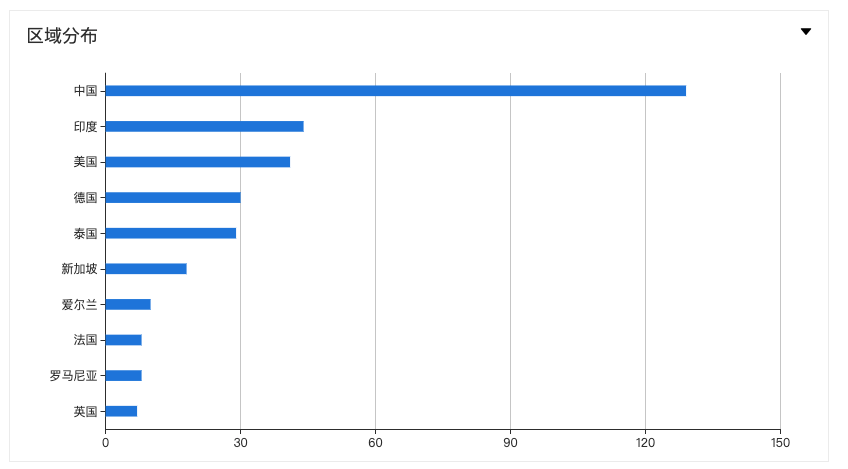

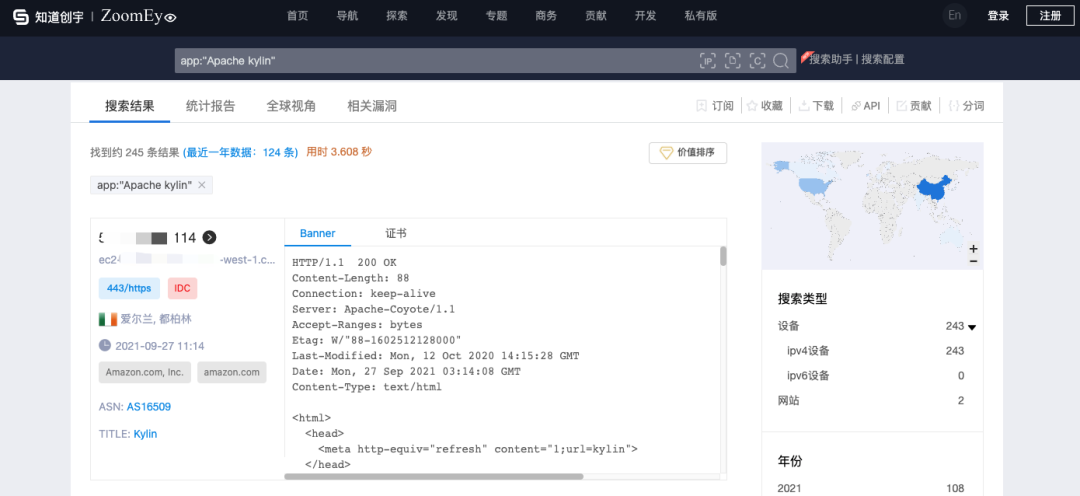

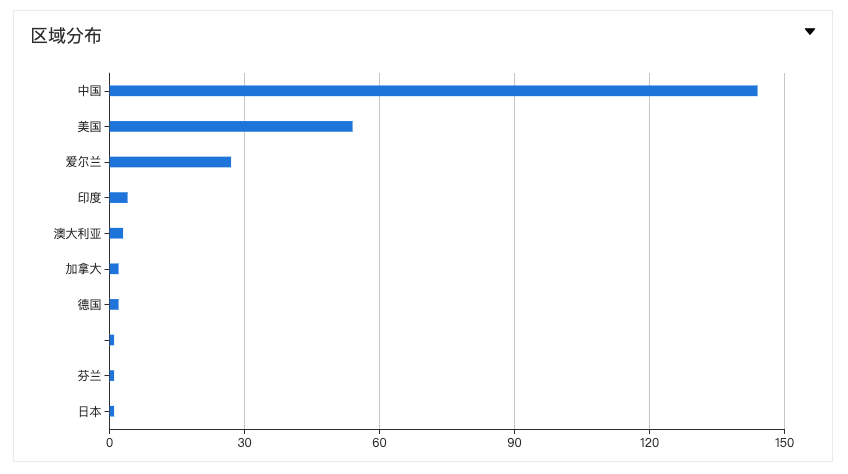

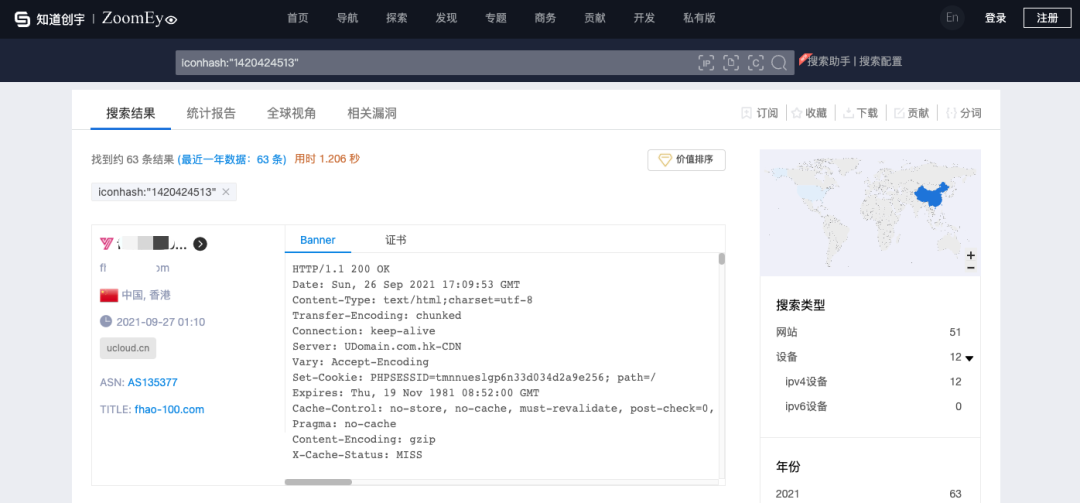

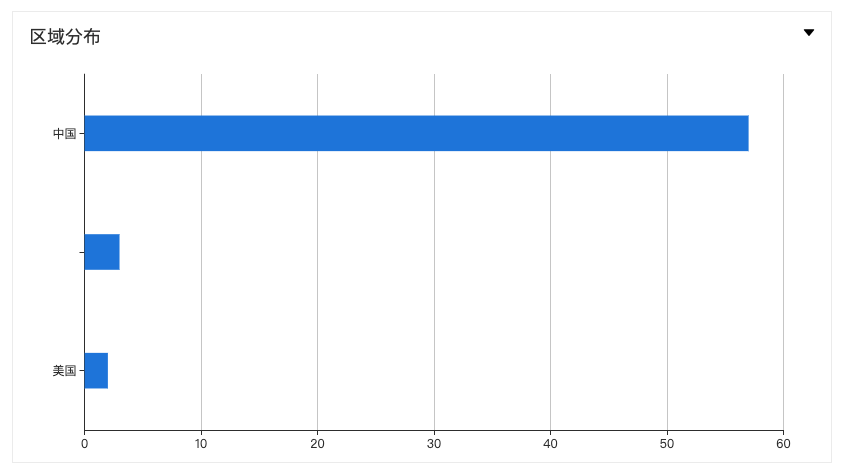

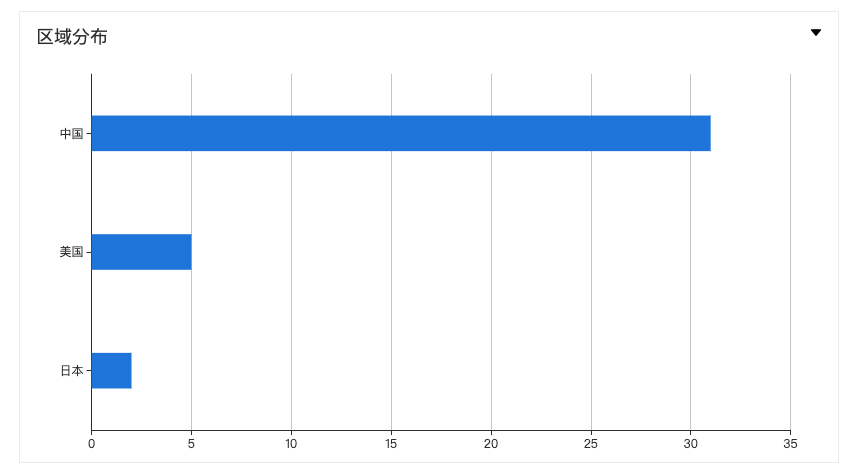

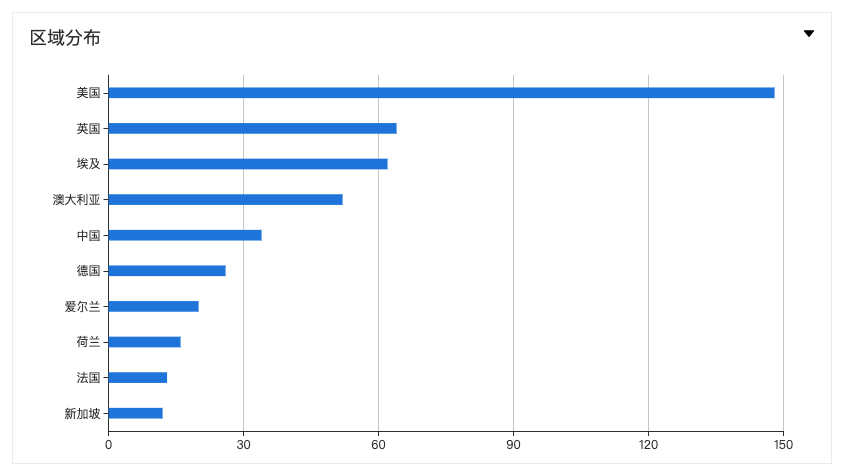

本次更新ScanV MAX漏洞检测插件特征库至版本:20210927 共更新5次,新增漏洞检测插件12个,优化历史插件1个。 一、新增漏洞检测插件 1.Apache Tapestry 远程代码执行漏洞(CNNVD-202104-1187),插件更新时间:2021年09月27日 2.TerraMaster TOS 未授权命令执行漏洞(CNVD-2021-09803),插件更新时间:2021年09月26日 3.Atlassian JIRA 敏感信息泄露漏洞 (CVE-2020-14179),插件更新时间:2021年09月26日 4.Atlassian JIRA 敏感信息泄露漏洞(CNVD-2019-15739),插件更新时间:2021年09月24日 5.Gurock Software Gurock TestRail 信息泄露漏洞(CVE-2021-40875),插件更新时间:2021年09月24日 6.RockMongo 默认口令漏洞,插件更新时间:2021年09月24日 7.DocCMS SQL注入漏洞(CNVD-2021-53994),插件更新时间:2021年09月23日 8.Apache Kylin 未授权访问漏洞(CVE-2020-13937) ,插件更新时间:2021年09月23日 9.Airflow 未授权访问漏洞(CNVD-2020-66861),插件更新时间:2021年09月23日 10.发货100虚拟商品自动发货系统SQL注入漏洞(CNVD-2021-30193),插件更新时间:2021年09月22日 11.五指CMS SQL 注入漏洞(CNVD-2019-27478),插件更新时间:2021年09月22日 12.rConfig 信息泄漏漏洞(CNVD-2021-70098),插件更新时间:2021年09月22日 一、漏洞相关信息: 1.Apache Tapestry 远程代码执行漏洞(CNNVD-202104-1187) 漏洞插件更新时间: 2021年09月27日 漏洞来源: http://cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202104-1187 漏洞等级: 高危 漏洞影响: 攻击者获取AppModule.class中硬编码的hmac秘钥后,可利用该秘钥进行反序列化RCE从而控制目标主机成为肉鸡、矿机,上传勒索病毒、木马、后门等。 影响范围: 根据ZoomEye网络空间搜索引擎关键字"tapestry5/require.js" (iconhash:"820942821")对潜在可能目标进行搜索,共得到581条IP历史记录,主要分布在美国、爱尔兰、中国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22tapestry5%2Frequire.js%22%20(iconhash%3A%22820942821%22))  全球分布:  建议解决方案: 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://lists.apache.org/thread.html/r237ff7f286bda31682c254550c1ebf92b0ec61329b32fbeb2d1c8751%40%3Cusers.tapestry.apache.org%3E 参考链接: http://cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202104-1187 2.TerraMaster TOS 未授权命令执行漏洞(CNVD-2021-09803) 漏洞插件更新时间: 2021年09月26日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-09803 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以利用此漏洞执行任意代码,获取服务器权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"TerraMaster TOS"对潜在可能目标进行搜索,共得到9,952条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22TerraMaster%20TOS%22)  全球分布:  建议解决方案: 厂商已发布漏洞修复程序,访问并下载补丁包:https://help.terra-master.com/TOS/view/ 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2021-09803 3.Atlassian JIRA 敏感信息泄露漏洞(CVE-2020-14179) 漏洞插件更新时间: 2021年09月26日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-14179 漏洞等级: 中危 漏洞影响: 攻击者可以利用/secure/QueryComponent!Default.jspa 端点中的信息披露漏洞查看自定义字段名称和自定义 SLA。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Atlassian JIRA"对潜在可能目标进行搜索,共得到84,589条IP历史记录,主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Atlassian%20JIRA%22)  全球分布:  建议解决方案: 官方已发布漏洞修复补丁,补丁链接:https://jira.atlassian.com/browse/JRASERVER-71536 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-14179 4.Atlassian JIRA 敏感信息泄露漏洞(CNVD-2019-15739) 漏洞插件更新时间: 2021年09月24日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21234 漏洞等级: 中危 漏洞影响: 远程攻击者可利用该漏洞访问Jira webroot中的敏感配置文件。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Atlassian JIRA"对潜在可能目标进行搜索,共得到84,589条IP历史记录,主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Atlassian%20JIRA%22)  全球分布:  建议解决方案: 官方已发布漏洞修复程序,补丁链接:https://jira.atlassian.com/browse/JRASERVER-69241 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2019-15739 5.Gurock Software Gurock TestRail 信息泄露漏洞(CVE-2021-40875) 漏洞插件更新时间: 2021年09月16日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-40875 漏洞等级: 中危 漏洞影响: Gurock Software Gurock TestRail 7.2.0.3014之前版本存在信息泄露漏洞,攻击者可利用该漏洞访问GurockTestRail应用程序客户端的/files.md5文件,公开应用程序文件的完整列表和相应的文件路径,探测相应的文件路径,在某些情况下会导致硬编码凭据、API密钥或其他敏感数据的泄露。 影响范围: 根据ZoomEye网络空间搜索引擎关键字TestRail对潜在可能目标进行搜索,共得到2,639条IP历史记录,主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=TestRail)  全球分布:  建议解决方案: 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://www.gurock.com/testrail/tour/enterprise-edition 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-40875 6.RockMongo 默认口令漏洞 漏洞插件更新时间: 2021年09月24日 漏洞等级: 高危 漏洞影响: 未修改默认密码的情况下,攻击者可以利用默认口令登录系统获取系统敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"RockMongo"对潜在可能目标进行搜索,共得到358条IP历史记录,主要分布在中国、印度等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22RockMongo%22)  全球分布:  建议解决方案: 修改默认口令,加强口令强度,设置口令为8位以上大小写字母、数字、特殊符号组合,并定期更换密码,避免使用弱口令。 7.DocCMS SQL注入漏洞(CNVD-2021-53994) 漏洞插件更新时间: 2021年09月23日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-53994 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以利用该漏洞获取数据库中的敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字'DocCms'对潜在可能目标进行搜索,共得到3,226条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%27DocCms%27)  全球分布:  建议解决方案: 厂商暂未修复该漏洞,关注厂商主页及时获取最新版本或将所有的查询语句都使用数据库提供的参数化查询接口,SQL语句使用参数化处理后的数据作为输入,而不是将用户输入变量嵌入到SQL语句中,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认即可拦截。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2021-53994 8.Apache Kylin 未授权访问漏洞(CVE-2020-13937) 漏洞插件更新时间: 2021年09月23日 漏洞来源: http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-13937 漏洞等级: 中危 漏洞影响: 攻击者可未授权获取到系统的配置信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Apache kylin"对潜在可能目标进行搜索,共得到245条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Apache%20kylin%22)  全球分布:  建议解决方案: 官方已发布安全版本,可从官网下载更新或对未授权的API接口设置访问权限。 参考链接: http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-13937 9.Airflow 未授权访问漏洞(CNVD-2020-66861) 漏洞插件更新时间: 2021年09月23日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2020-66861 漏洞等级: 高危 漏洞影响: 攻击者利用该漏洞可以访问系统获取敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Airflow"对潜在可能目标进行搜索,共得到16,801条IP历史记录,主要分布在美国、爱尔兰、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Airflow%22)  全球分布:  建议解决方案: 目前厂商已发布升级补丁以修复漏洞,可下载最新版本或为API接口设置访问权限。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2020-66861 10.发货100虚拟商品自动发货系统SQL注入漏洞(CNVD-2021-30193) 漏洞插件更新时间: 2021年09月22日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-30193 漏洞等级: 高危 漏洞影响: 利用SQL注入漏洞,攻击者可获取数据库的增、删、改、查权限,甚至执行系统命令,上传后门文件等。 影响范围: 根据ZoomEye网络空间搜索引擎关键字iconhash:"1420424513"对潜在可能目标进行搜索,共得到63条IP历史记录,主要分布在中国。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=iconhash%3A%221420424513%22)  全球分布:  建议解决方案: 厂商暂未修复该漏洞,关注厂商主页及时获取最新版本或将所有的查询语句都使用数据库提供的参数化查询接口,SQL语句使用参数化处理后的数据作为输入,而不是将用户输入变量嵌入到SQL语句中,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认即可拦截。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2021-30193 11.五指CMS SQL 注入漏洞(CNVD-2019-27478) 漏洞插件更新时间: 2021年09月22日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2019-27478 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以利用该漏洞获取数据库中的敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字五指CMS对潜在可能目标进行搜索,共得到38条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%E4%BA%94%E6%8C%87CMS)  全球分布:  建议解决方案: 官方已发布更新补丁,请受影响的用户及时更新到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认即可拦截。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2019-27478 12.rConfig 信息泄漏漏洞(CNVD-2021-70098) 漏洞插件更新时间: 2021年09月13日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-70098 漏洞等级: 中危 漏洞影响: rConfig在useradmin.inc.php文件中存在着信息泄漏漏洞,攻击者可以利用该漏洞获取用户邮箱信息登录。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app=rConfig对潜在可能目标进行搜索,共得到506条IP历史记录,主要分布在美国、英国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3DrConfig)  全球分布:  建议解决方案: 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://www.rconfig.com/ 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2021-70098 二、插件优化1个 1.优化Gate One远程命令执行漏洞检测方式 以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。  👇 点击阅读原文 开启ScanV MAX多维度立体监测 上一篇:新世相张伟:我是这么创作刷屏营销的 |【经纬低调出品】 下一篇:丈母娘起夜上厕所,无意捡到睡沙发的女婿掉地上的工资条,当场惊呆! |

/1

/1