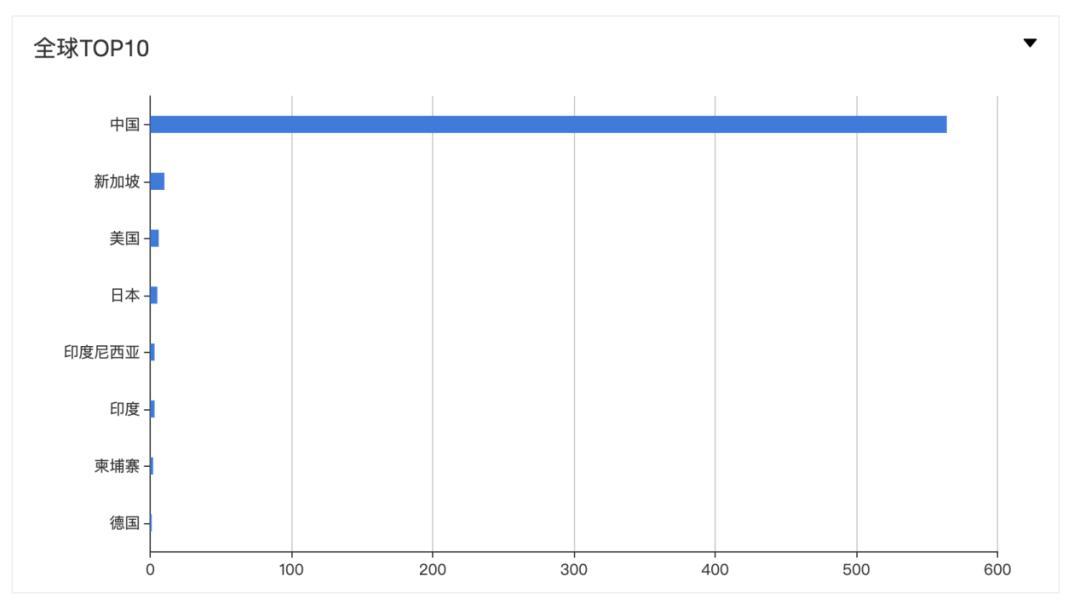

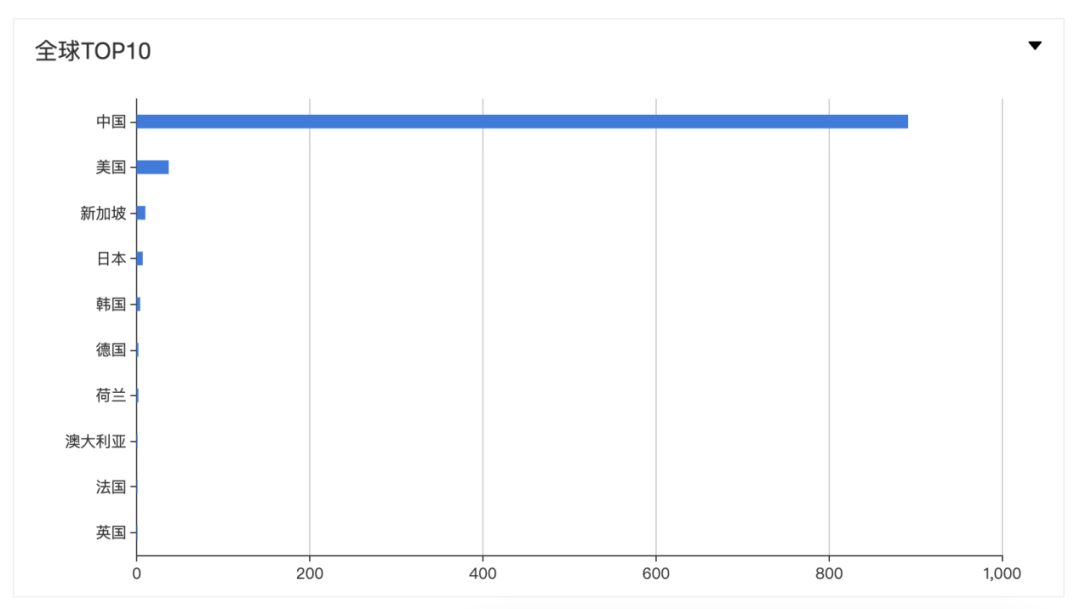

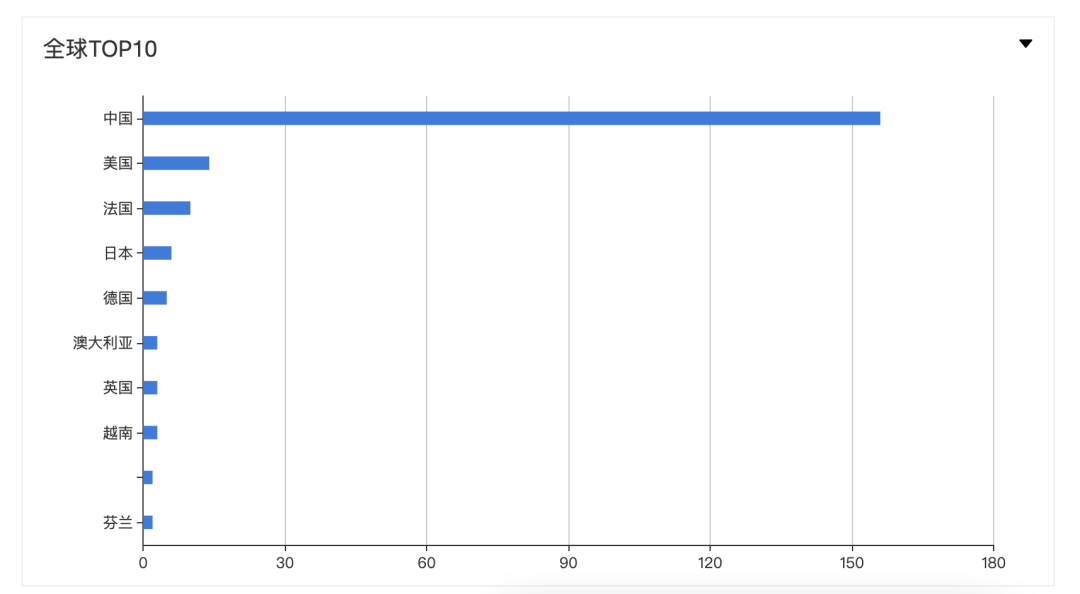

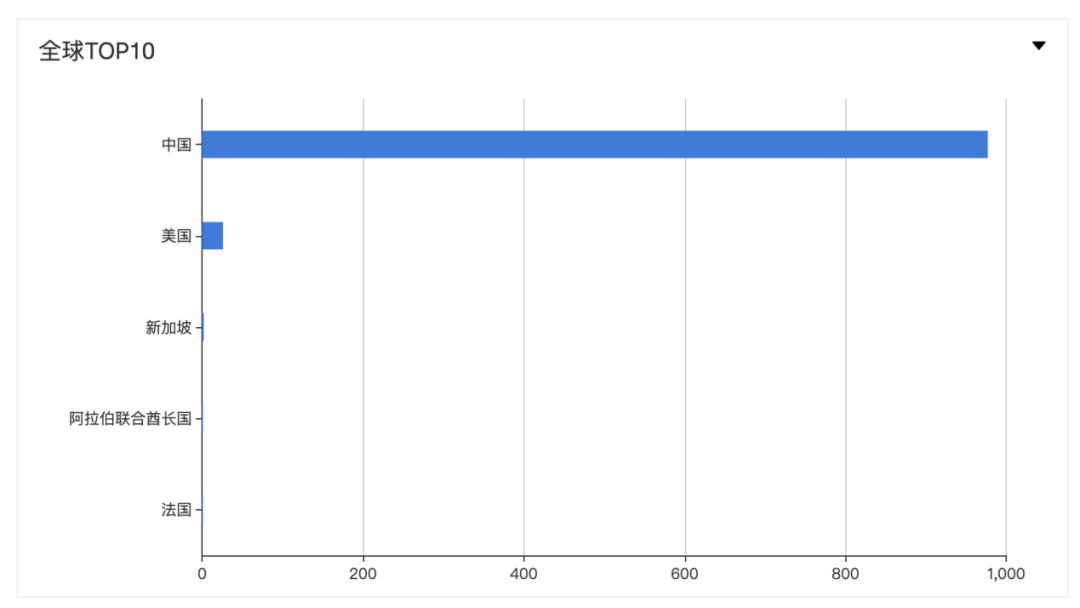

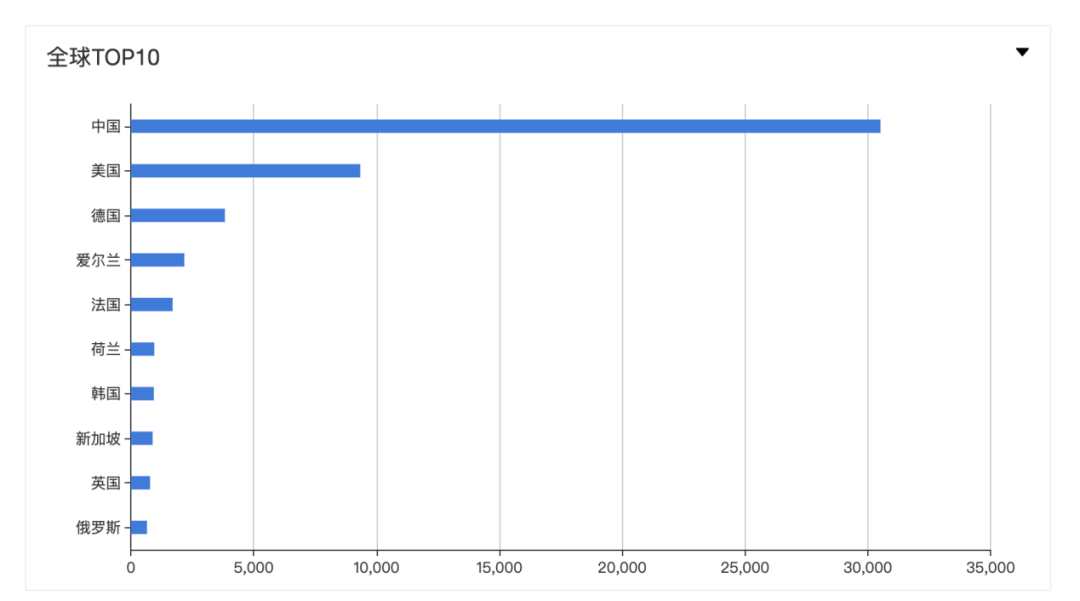

本次更新ScanV MAX漏洞检测插件特征库至版本:20210902 本周共更新4次,新增漏洞检测插件11个,优化历史插件1个。 1.Alibaba Canal Admin 信息泄漏漏洞(CNVD-2021-35564),插件更新时间:2021年09月02日 2.ShopXO 任意文件读取漏洞(CNVD-2021-15822),插件更新时间:2021年09月02日 3.Alibaba Nacos 未授权访问漏洞(CNVD-2021-10382),插件更新时间:2021年09月02日 4.Alibaba Nacos 控制台默认弱口令(CNVD-2021-24491),插件更新时间:2021年09月01日 5.Weiphp任意文件读取漏洞(CNVD-2020-68596),插件更新时间:2021年09月01日 6.Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084),插件更新时间:2021年09月01日 7.北京中创视讯科技有限公司会捷通云视讯存在目录遍历漏洞(CNVD-2021-39260),插件更新时间:2021年09月01日 8.Cachet SQL注入漏洞(CVE-2021-39165),插件更新时间:2021年08月31日 9.Panabit Panalog 默认密码与命令执行漏洞(CNVD-2020-31405),插件更新时间:2021年08月31日 10.zzzcms 远程代码执行漏洞(CNVD-2021-17376),插件更新时间:2021年08月30日 11.nexus 默认口令漏洞(CVE-2019-9629),插件更新时间:2021年08月30日 一、漏洞相关信息: 1.Alibaba Canal Admin 信息泄漏漏洞(CNVD-2021-35564) 漏洞插件更新时间: 2021年09月02日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-35564 漏洞等级: 中危 漏洞影响: Canal Admin存在信息泄露漏洞,攻击者可利用该漏洞获取敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Canal Admin"对潜在可能目标进行搜索,共得到594条IP历史记录,主要分布在中国、新加坡等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=title%3A%22Canal%20Admin%22)  全球分布:  建议解决方案: 官方已修复该漏洞,受影响的用户及时升级到v1.1.5版本及以上安全版本。 参考链接: https://github.com/alibaba/canal/issues/3451 漏洞插件更新时间: 2021年09月02日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-15822 漏洞等级: 中危 漏洞影响: 未经授权的攻击者可以通过该漏洞获取系统任意文件内容、敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字ShopXO企业级B2C电商系统提供商对潜在可能目标进行搜索,共得到959 条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=ShopXO%E4%BC%81%E4%B8%9A%E7%BA%A7B2C%E7%94%B5%E5%95%86%E7%B3%BB%E7%BB%9F%E6%8F%90%E4%BE%9B%E5%95%86)

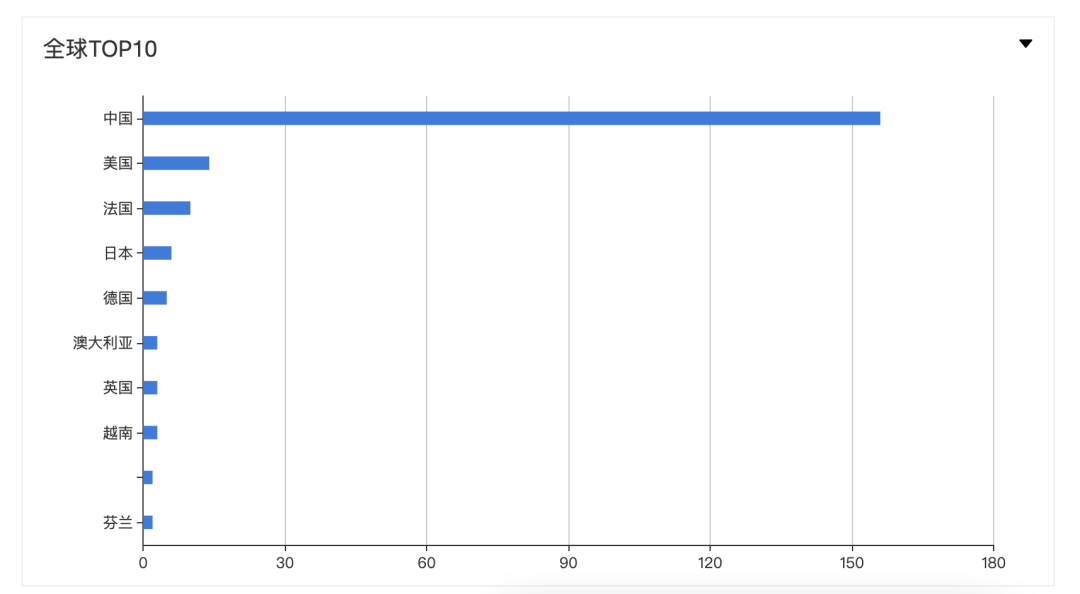

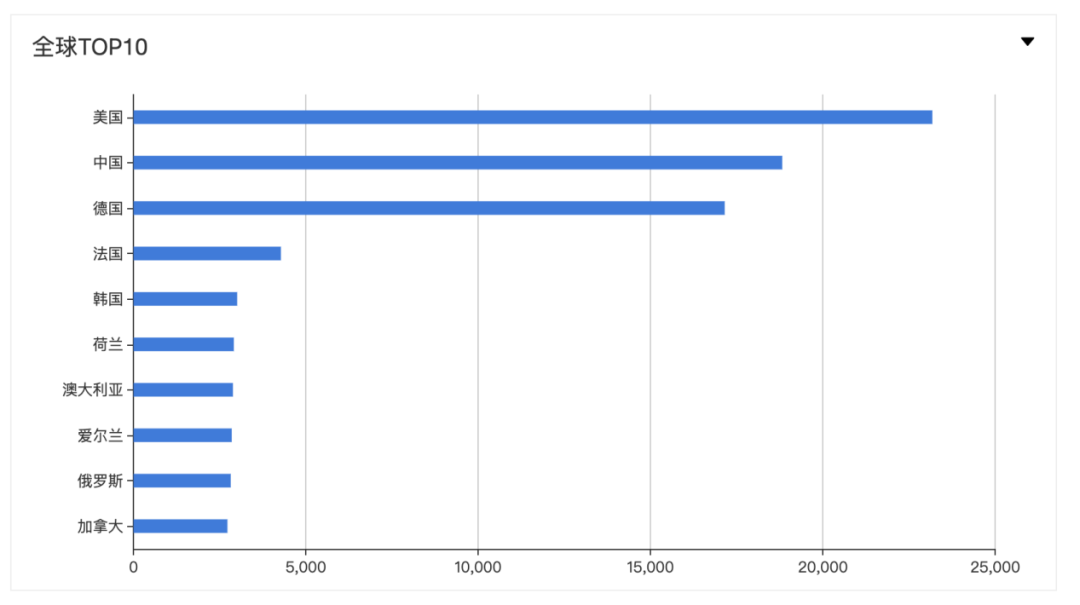

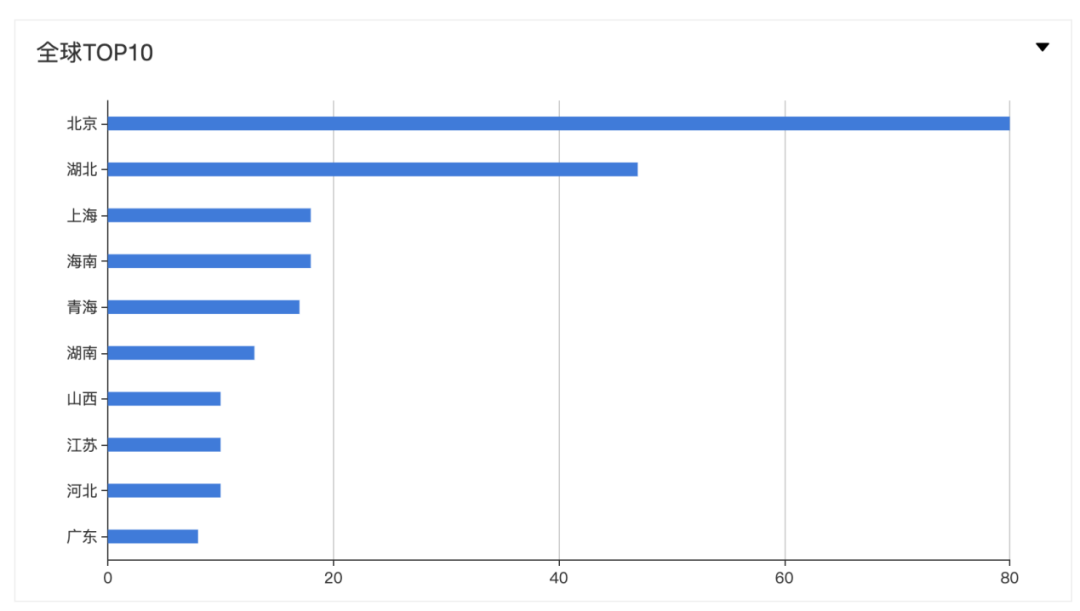

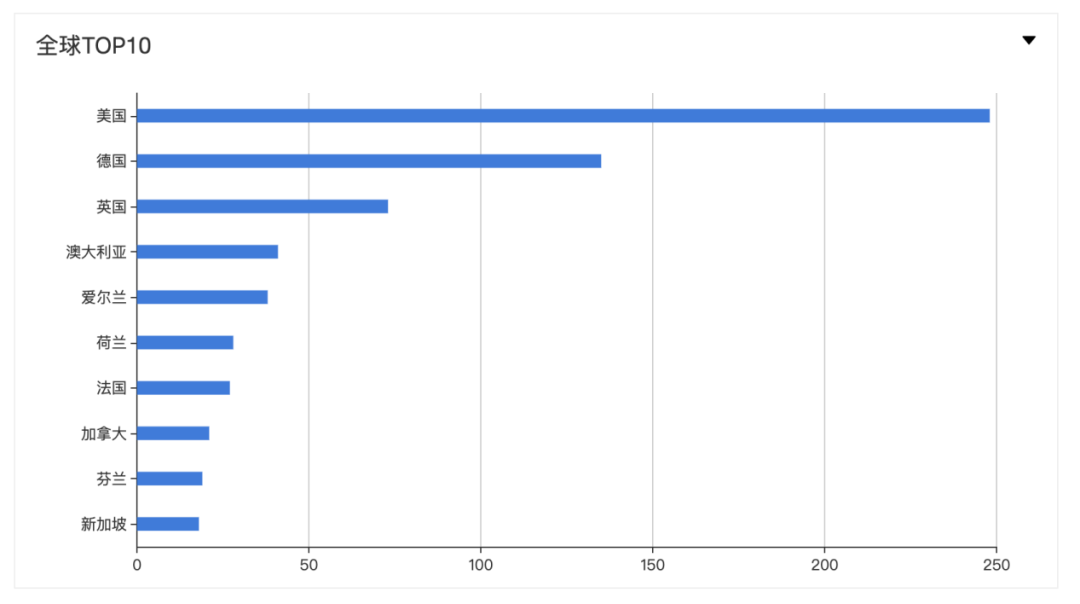

全球分布:  建议解决方案: 官方已修复该漏洞,受影响的用户请及时升级到2.0.3及以上安全版本 参考链接: https://github.com/gongfuxiang/shopxo/commit/46a12fabedf1fca7f33ecc2d733817c71c42cb08 3.Alibaba Nacos 未授权访问漏洞(CNVD-2021-10382) 漏洞插件更新时间: 2021年09月02日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-10382 漏洞等级: 中危 漏洞影响: 攻击者利用该漏洞可以访问系统后台获取敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Nacos"对潜在可能目标进行搜索,共得到214条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Nacos%22)  全球分布:  建议解决方案: 官方已修复该漏洞,受影响的用户请及时升级1.4.1及以上安全版本。 参考链接: https://nacos.io/en-us/blog/nacos-security-problem-note.html 4.Alibaba Nacos 控制台默认弱口令(CNVD-2021-24491) 漏洞插件更新时间: 2021年09月01日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-24491 漏洞等级: 中危 漏洞影响: 攻击者利用默认弱密码登录系统后台获取敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Nacos"对潜在可能目标进行搜索,共得到214条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Nacos%22)  全球分布:  建议解决方案: 修改默认口令,加强口令强度,设置口令为8位以上大小写字母、数字、特殊符号组合,并定期更换密码,避免使用弱口令。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2021-24491 5.Weiphp任意文件读取漏洞(CNVD-2020-68596) 漏洞插件更新时间: 2021年09月01日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2020-68596 漏洞等级: 低危 漏洞影响: 未经授权的攻击者可利用该漏洞读取服务器上的敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字weiphp对潜在可能目标进行搜索,共得到1,007条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=weiphp)  全球分布:  建议解决方案: 官方暂未发布修复补丁,受影响的用户可临时将漏洞URL加入访问控制或使用防火墙进行拦截,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认即可拦截。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2020-68596 6.Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084) 漏洞插件更新时间: 2021年09月02日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-26084 漏洞等级: 高危 漏洞影响: 攻击者在经过认证后或在部分场景下无需认证,即可构造恶意请求,造成OGNL表达式注入,从而执行任意代码控制服务器。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Confluence"对潜在可能目标进行搜索,共得到99,650条IP历史记录,主要分布在美国、中国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=app%3A%22Confluence%22)  全球分布:  建议解决方案: 官方已发布补丁修复该漏洞,受影响的用户及时升级到6.13.23、7.4.11、7.11.6、7.12.5、7.13.0等安全版本。 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-26084 7.北京中创视讯科技有限公司会捷通云视讯存在目录遍历漏洞(CNVD-2021-39260) 漏洞插件更新时间: 2021年09月02日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-39260 漏洞等级: 中危 漏洞影响: 攻击者可利用该漏洞获取敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字"/him/api/rest/v1.0/node/role"对潜在可能目标进行搜索,共得到277条IP历史记录,主要分布在中国。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=%22%2Fhim%2Fapi%2Frest%2Fv1.0%2Fnode%2Frole%22)  全球分布:  建议解决方案: 目前厂商尚未发布相关补丁,可联系厂商获取临时解决方案,或使用第三方防护方案,如WAF等,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2021-39260 8.Cachet SQL注入漏洞(CVE-2021-39165) 漏洞插件更新时间: 2021年08月31日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-39165 漏洞等级: 高危 漏洞影响: 未经身份验证的攻击者可以利用此漏洞从数据库中窃取敏感数据,例如管理员密码和会话。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Cachet"对潜在可能目标进行搜索,共得到744条IP历史记录,主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Cachet%22)  全球分布:  建议解决方案: 官方仓库已无人维护,fork项目已修复了该漏洞,受影响用户可参考fork项目commit修复该漏洞 (https://github.com/fiveai/Cachet/commit/27bca8280419966ba80c6fa283d985ddffa84bb6) 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-39165 9.Panabit Panalog 默认密码与命令执行漏洞(CNVD-2020-31405) 漏洞插件更新时间: 2021年08月31日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2020-31405 漏洞等级: 高危 漏洞影响: 攻击者可以利用该漏洞登录系统后台,执行系统命令控制服务器。 影响范围: 根据ZoomEye网络空间搜索引擎关键字"Panalog"对潜在可能目标进行搜索,共得到160条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=%22Panalog%22)  全球分布:  建议解决方案: 厂商已修复该漏洞,请及时联系厂家修复获取最新版本并定期修改默认口令为不少于8位的字母、数字、特殊符号的强密码。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2020-31405 漏洞插件更新时间: 2021年08月30日 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2021-17376 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以通过此漏洞获取服务器权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字zzzcms对潜在可能目标进行搜索,共得到 1,931条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=zzzcms)  全球分布:  建议解决方案: 厂商已修复该漏洞,受影响的用户请及时升级到最新版本。 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2021-17376 11.nexus 默认口令漏洞(CVE-2019-9629) 漏洞插件更新时间: 2021年08月30日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-9629 漏洞等级: 高危 漏洞影响: 系统存在默认口令,在未修改情况下,攻击者可利用默认口令登录系统。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Nexus Repository Manager"对潜在可能目标进行搜索,共得到 57,433 条IP历史记录,主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=title%3A%22Nexus%20Repository%20Manager%22)  全球分布:  建议解决方案: 修改默认口令,加强口令强度,设置口令为8位以上大小写字母、数字、特殊符号组合,并定期更换密码,避免使用弱口令。 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-9629 1.优化若依后台管理系统任意文件读取漏洞检测方式 以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。   上一篇:知道创宇云监测—ScanVMAX更新:ApacheAPISIXDashboard未授权访问漏洞可检测 下一篇:0x10Android业务安全 |

/1

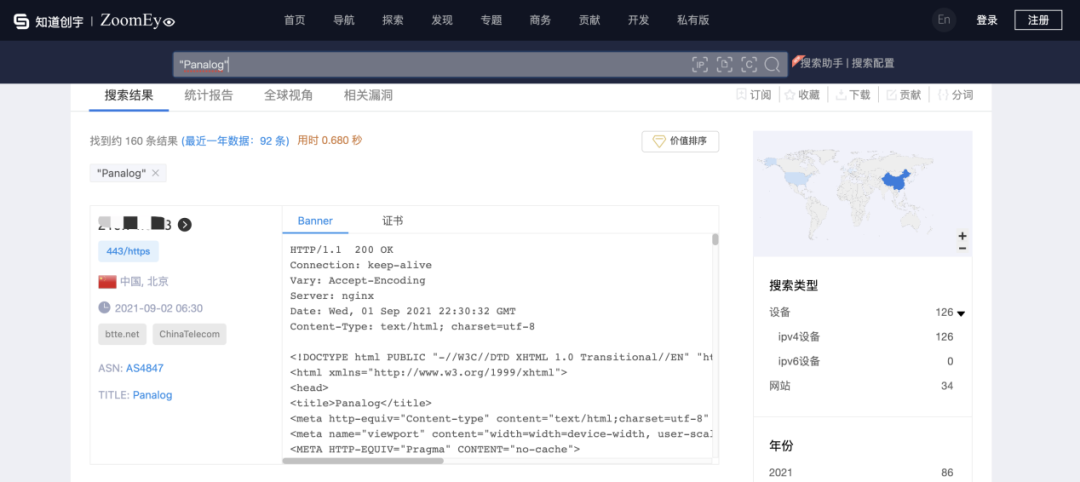

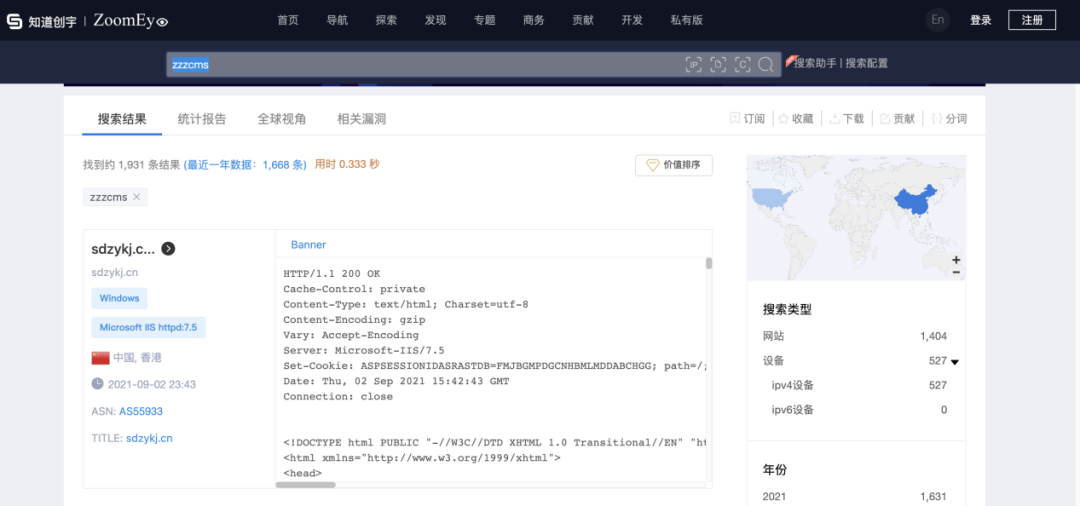

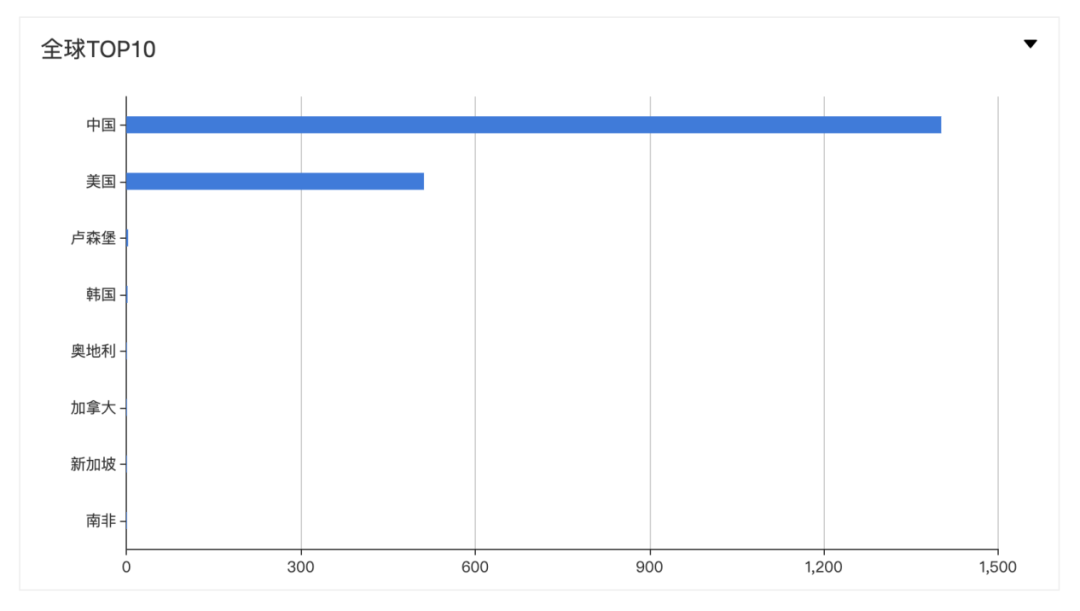

/1