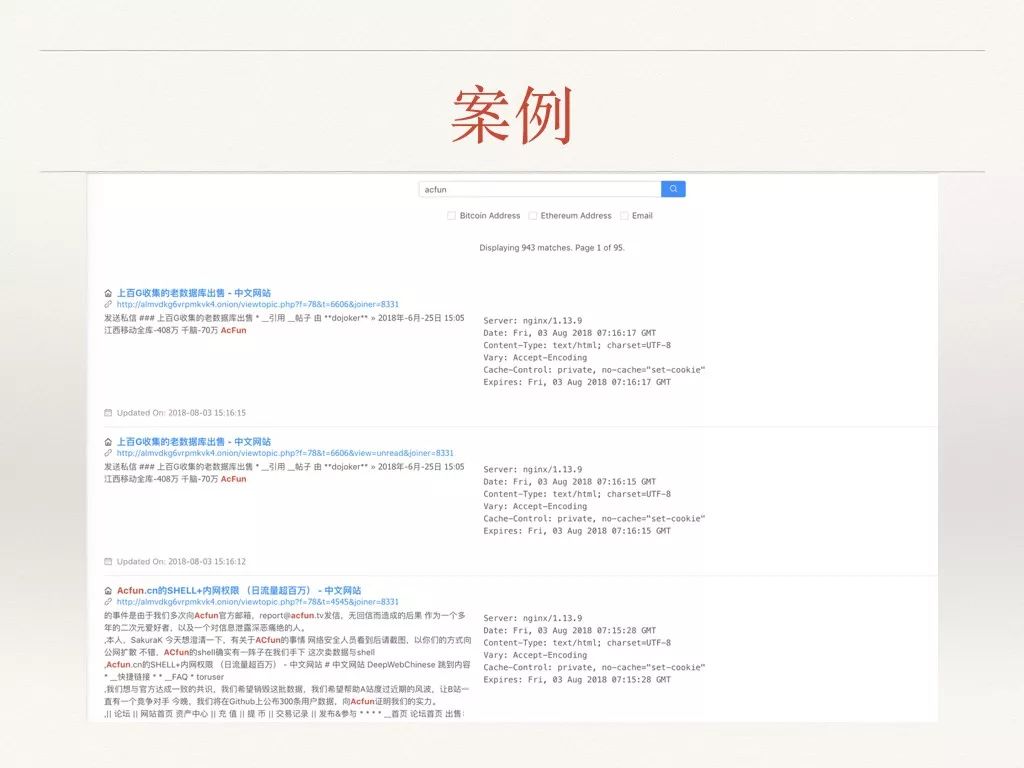

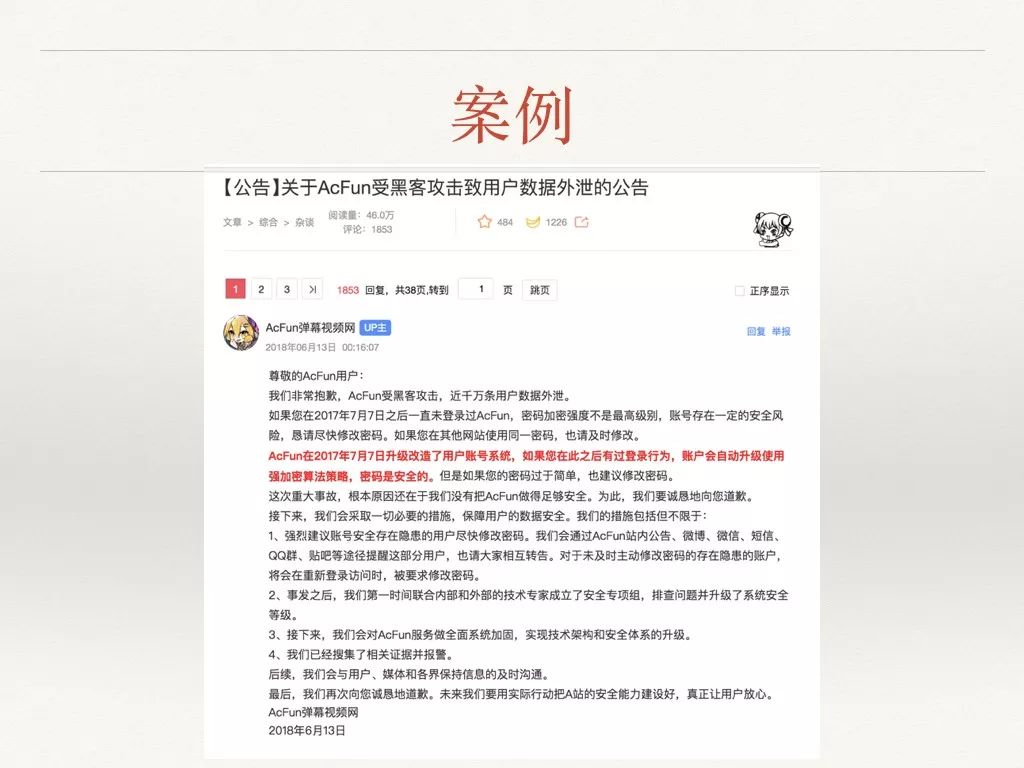

安全是个持续对抗的过程, 需要通过不断挑战权威和自我来进行过硬的技术研究,通过实战对抗和大数据思维,实现对网络黑产的知己知彼。 要点速览 1.做安全是个大坑,要学的东西太多,入坑要谨慎。 2.安全是个持续对抗的过程,魔高一尺道高一丈。 3.夸张点说,只要交易所开得久,被黑就不是个概率事件,只在于是风控是否做好。 4.某种程度上不仅有黑客,羊毛党也割了足够多的韭菜,干死了不少项目。 5.安全行业总体还是门槛高、收益低。在区块链行业,大家能真正感受到黑产割韭菜的压力,愿意花钱去降低风险。 6.如果真正有killer级别产品,一定是某个对安全属性高度依赖的产品。 7.很多的安全场景靠新的业务场景去考虑,目前的区块链安全基本上属于传统安全+新业务场景上的安全。 / / 知道创宇首席安全官周景平(黑哥)、知道创宇北京研发部负责人潘少华做客「星财经创始学习群」,共同分享了“区块链安全攻防之道”。知道创宇是一家网络安全公司,致力于让互联网更好更安全,其中404团队擅长漏洞挖掘和研究,其漏洞对抗技术水平保持在实用有效的领先层面。 在介绍知道创宇目业务进展的同时,周景平坦言,目前的区块链本身就不太靠谱,安全攻防是一个长期而且复杂的范畴,只能靠着坚持和分享,才能找到那个“道”。 潘少华则表示,安全是个持续对抗的过程, 需要通过不断挑战权威和自我来进行过硬的技术研究,通过实战对抗和大数据思维,实现对网络黑产的知己知彼。 以下为周景平、潘少华分享原文,由火星财经(ID:hxcj24h)整理:  区块链本身就不太靠谱 黑哥:我是周景平,技术圈子里都叫我“黑哥”,如果要了解我的一些八卦信息,可以参考文章《我是超级黑》。 先简单介绍下我们公司及404团队。很多人都知道我们公司知道创宇有11年历史了,其实我们是一家历史+综合的网络安全公司。 核心的安全研究团队就是我们的404实验室团队。我们研究的方向其实不只是区块链,关于这点,我之前在KCon2018年上有介绍过我们404实验室的团队及研究方向。  既然是安全研究,那么漏洞肯定就是我们核心及基础,我们基本上每天的工作都跟漏洞相关,我们会找漏洞、分析漏洞、修复漏洞、指定漏洞防御方案,并通过漏洞贯串我们的业务和产品线。 这里重点说几个。一个是seebug漏洞体系https://www.seebug.org/,这个是我们的漏洞社区,通过社区的力量一起贡献漏洞及相关工作。 另外一个平台就是我们的网络空间搜索引擎zoomeye https://www.zoomeye.org/它可以理解为一个网络空间版的Google,国外媒体关于zoomeye的报道基本覆盖了各种语言。  在区块链安全研究方向,我们目前成立404人才及能力经验的基础上,成立了一个区块链安全团队,基本上覆盖了404所有安全研究方向上的精英。  其实目前我们的主要研究都在这里。我们团队对社区输出很多技术干货,大家有兴趣可以看看https://paper.seebug.org/category/404team/这个网站。 另外,目前我们也做了以太坊合约自动化平台(目前没有对外),我们这些能力 都会逐步完善并对外开放。 我们还在各大安全会议上分享了软硬件钱包破解的研究成果,也在公链协议等方向做了大量的研究,比如以太坊的RPC系列。我们还关注到以太坊等智能合约opcode这类问题上的研究,目前很多的合约协议都是基于开源代码,但仍然有很多的非开源代码,需要去安全评估,那么就需要用到opcode逆向之类的技术。 最后我介绍下我们在暗网方向上的研究。其实这个项目我们开始了很久,通过借鉴zoomeye这种搜索的思路,做了一款暗网雷达,因为暗网的访问需要特殊的客户端,所以一般人都访问不到 ,我们通过爬虫技术不断获取暗网域名及暗网里的数据信息,形成一个针对暗网的搜索引擎。 借助暗网雷达,我们可以通过一些关键词搜索得到很多情报信息。   我们还做了一些数据统计方面的工作。其实暗网的规模不像我们想象的那么大。    这个案例就是之前比较火的“脱裤事件”暗网出售,当然后面还有很火的某酒店数据泄露事件,当然这里需要强调的是,暗网里还是有很骗子的。 有一些人认为我们在区块链方向上更多是合约等的研究,其实我们综合性比较强,因为我们历史上、业务上的覆盖,很多新型的安全团队是没办法做到的。 比如我们的云安全,在某些领域已实现覆盖度第一的规模,我们的攻防能力积累也非常深。在此分享下前面刚刚发布的有意思的案例https://paper.seebug.org/695/ 当时我们的云安全防御团队监控到有人利用0day攻击攻击某个交易所旗下的相关网站,这个漏洞在我看来是非常经典的漏洞,攻击者利用的漏洞是当年我提出的漏洞类型“2次漏洞”,利用手段及攻击手法也非常经典,我们当时拦截后及时通知了甲方,后下线。 那个是6月的定向攻击,到了8月就是批量攻击。所谓批量攻击是指攻击者利用搜索引擎找到这些使用ecshop程序的网站进行攻击,这种手法一般都是黑产利用的,但是这个时候这个漏洞还是0day状态,也就是没有被公开、没有被修复。 所以我们推测是这个漏洞已经流入到高端点的黑产组织。到了8月31日,有个安全研究者在他的blog里公布了这个漏洞细节。然后从我们监控数据可以看到这个攻击量立马就爆发了,8月才十几次,9月每天都成千上万次。 所以大家可以从这个案例里看到整个安全漏洞在黑色世界里的生命周期。这样的案例,我们看到很多次,这种综合的解决方案非常有代表性。 区块链安全从交易所到链安全、合约安全、钱包安全……很多时候需要综合考虑安全问题及风险。 从安全角度去看这些问题时候,其实我个人一度比较悲观,目前的区块链本身就不太靠谱。做安全是个大坑,要学的东西太多,入坑要谨慎。  魔高一尺道高一丈 潘少华:安全是个持续对抗的过程,魔高一尺道高一丈。在黑哥提到的这些技术研究之外,我们还得研究通过哪些产品和服务,来放大我们的研究能力,更好更快的去识别和阻止黑产。 比如我们的创宇盾云防御系统,同时防护了90万网站,有民间机构、互联网公司,也有部委门户网站。黑客发起攻击的时候需要一系列探测踩点,然后再通过0day漏洞等大杀器开始下手。在这个过程中,我们就很容易去识别,一些新的作案手法也能够自动去应对。  接下来可以举几个例子。是这样,0day的传播也会有一个过程,所以我们能够见到非常多的这种案例。但是对于网站来讲,是否会被某个阻止用特定漏洞定向攻击,更多是有运气的成分在里面,很多老板觉得只要不被黑就没啥事,出了事儿再说,关键是现在黑产割起区块链韭菜太舒服了。 因为我个人从2013年至今接触过很多交易所的朋友和案例。 夸张点说,只要开得久,被黑就不是个概率事件,只在于是风控是否做好,有没有一把就被薅趴下,还是说家大业大赔得起、兜得住。 再举个交易所的案例。有不止一个交易所在提币方面有漏洞,客户提币却被转到不同的地址了,最后无外乎赔钱不吭气。假如一开始风控就做的好,即便被攻击,也能够有足够的反应时间去做出及时的止损动作。 几年前有一阵子我也有点悲观,觉得做坏人比做好人容易,只要一个漏洞就能破开金钟罩铁布衫。 所以,我们一方面基本功要够扎实,单点安全都尽可能安全,另一方面站在坏人的角度去思考, 作案步骤那么长,总有触发告警的时候,起码不要一下就趴地上起不来。  我这几年更多的关注在怎么利用知道创宇的这种第三方专业安全公司的角色,通过数据去更好的去做甲方平台自己没办法做好的事情。 说个最简单的例子,羊毛党。过去这几年我们已经帮很多O2O、电商、互金解决了薅羊毛、刷单的难点。就是羊毛党也有成本、靠的是薄利多干。一个手机号去领外卖优惠券的同时还会号很多其他羊毛。 我们这边就可以发现很多这样的高风险行为,然后结合其他能力,包括一些行为、社交关系方面的特征来进行建模。现在羊毛党我们累计有上亿的号码积累、 能识别出活跃的羊毛党手机号也有上千万。 遗憾的是,今年很多朋友忙着发项目、拉流量,根本不在意流量有效性和成本,搞来的90%都是机器人。所以,某种程度上不仅有黑客,羊毛党也是割了够多韭菜、干死了不少项目。 不仅是羊毛党,还有其他坏人,不管是扫漏洞,还是盗号撞库攻击,只要活跃度足够高、足够久,总能被发现蛛丝马迹。 我们还把这些能力开放给几个做钱包的朋友做了一些试验。比如说用户登陆钱包的时候,到底是不是本人常用手机、行为动作有没有异常、使用的IP和Wi-fi是否有问题、转币的账号是否有异常、转账动作是否特殊等。 这里面的很多数据情报能力是任何一个单一厂商都没法独立完成的,比如设备指纹,我们可能通过自动化的机器学习储备了很多基础数据,但是区块链总共才几百万用户。 再比如IP画像,这个是很多互联网巨头才有精力玩的,而且也是贴合自己业务,不是专注在安全上。  可能这些事情是大家平时不太关注的,看上去跟黑客也没直接关系,但是对于实际的安全服务和产品却帮助非常大。 当我们意识到不可能永远走在黑客前面防住每一次攻击的时候,就只能琢磨以上这些套路来搞事情了。 围绕这个模型,像围绕怎么解决钱包安全,我们能做的就是研究钱包所涉及的每一个组件、服务,然后从底层开始,也就是硬件的安全、App的安全加固以及云端的威胁情报大数据模型,这样来形成纵深的防护体系。 问答环节: Q1:关于区块链乃至整个前沿技术安全领域的攻防之道,如果简单概括一下,道在哪里? 黑哥:我以前做一个课件叫《我的安全世界观》,我理解的道就是世界观,跟很多人都在讲黑客精神,我觉得每个人都有自己的理解。我对安全或者黑客的理解 更多的是坚持跟分享。 安全攻防是一个长期而且非常复杂的范畴,可以包含各大领域,就区块链来说,它包括了传统安全、密码学、工程、还有金融、业务等方向,只能靠着坚持和分享,让大家一起来努力找到那个道。 潘少华:孙子说“知己知彼,百战不殆”,安全圈的朋友总结过,“不知攻焉知防”。如果非要总结的话,就是通过不断挑战权威和自我来进行过硬的技术研究,通过实战对抗和大数据思维,实现对网络黑产的知己知彼。 Q2:黑哥上面提到的ECSHOP漏洞很有意思,二位可不可以给大家讲讲知道创宇成立以来,遇到的最精彩的一次实战攻防经历? 黑哥:这次的漏洞算是很有代表性的,当然我们历史上做过很多的漏洞应急都比较精彩,这里可以再给大家提个老例子,也可以算是我们zoomeye一举成名的案例:心脏滴血漏洞。https://www.zoomeye.org/topic?id=heartbleed  当然这个漏洞本身不是我们发现的。当时曝光后我们第一时间就应急响应,针对全球的主机进行了持续探测,最终得到了一系列数据,比如哪个国家的SSL部署最多,因为这个部署多说明他们重视安全,然后我们得到谁的修复最快、修复趋势是怎么样的,最后得出了全球安全能力排行榜。当时,我国的修复率仅为18% ,全球排102名。 这个案例还是比较经典的,不过时间有点长了。我们这种流程每年应急高危的漏洞都在上百个,还不包括云安全监控到的那些。 Q3:刚才看到黑哥提到知道创宇现在在做的以太坊合约自动化平台,我觉得会是很棒的产品,因为安全放心的智能合约平台才是真正满足大家需求的平台;安全技术顶尖的公司会不会成为行业中的下一个killer级别产品的源头?二位可不可以简单聊聊知道创宇对区块链行业未来的展望和可能的布局? 潘少华:安全技术顶尖的公司会不会成为行业中的下一个killer级别产品的源头,这个拭目以待吧。安全行业总体还是门槛高、收益低,也就是在区块链行业大家才真正感受到黑产割韭菜的压力,愿意花钱去降低风险。 如果真正要有killer级别产品,一定是某个对安全属性高度依赖的产品。 站在我俩的角度,知道创宇目前整体的目标是立足现有的产品布局,坏人在哪个行业搞事情最多,我们就重点投入哪个行业。希望能够通过安全帮助大家更好更放心的去拓展业务。我们也相信区块链一定会有更好的发展。  黑哥:我觉得安全是业务的一个基本属性,所以这个时候要去看业务的发展,目前区块链更多的还是落地在“币”这个“业务”上,而且在这个业务在场景上还有很多不完备的点,很多的方向需要考虑。 如果再加上以后在区块链其他业务上的扩展,很多的安全场景就得靠新的业务场景去考虑,所以我个人觉得要找到一个真正killer级别的还是非常有难度的。 我们目前看到的区块链安全基本上属于传统安全+新业务场景上的安全,业务的发展是我们持续关注的方向,也会有对应新的安全解决方案及布局出现。 嘉宾简介 周景平(黑哥)/ 知道创宇首席安全官 404实验室总监,业界“传奇黑客”、“漏洞之王”,曾给微软、苹果、Adobe、腾讯、阿里、网易、百度、新浪等国内外多家公司产品提交过大量漏洞,2015、2016、2017三年连续入选微软MSRC全球年度 TOP100感谢名单。 潘少华 / 知道创宇北京研发部负责人 中国区块链应用研究中心理事、中国互联网协会网站安全报告编委会指导委员。08年即加入知道创宇负责安全检测产品的研发,现负责大数据和区块链产品预研,重点关注基于大数据的黑产对抗技术,对于网络欺诈及犯罪有着丰富的实战对抗经验。 ► 本文根据「火星财经创始学习群」嘉宾分享内容整理,不代表火星财经立场。转载须在文章标题后注明:“文章来源:火星财经(ID:hxcj24h)”。  社区直播预告  2020年4月22日下午3点 随着Elastic Stack 7.6的发布,我们看到了一个新的检测引擎添加到 Elastic SIEM中。检测引擎根据内置或用户创建的规则创建“信号”,通过自动化提高威胁检测效率和效能。用户可以创建自己的自定义规则,以自动检测其环境中的潜在恶意活动。 除了检测引擎,SIEM 应用程序还集成了Elastic的异常检测引擎,该引擎使用机器学习技术来发现 Elasticsearch 索引中的异常。 在本次网络研讨会中,我们将介绍如何将两种检测技术结合起来,以支持您的安全操作工作流和检测策略。 亮点: 了解检测引擎及其预置规则 学习如何轻松创建自己的新规则 了解如何在 Elastic Stack 中创建异常检测作业,并将它们与检测引擎相结合 李捷,Elastic资深解决方案架构师, 专注于Elastic Stack 的解决方案的设计和咨询。13年软件行业从业经验,从嵌入式开发,到后端J2EE应用和前端界面开发。从爬虫脚本,到区块链和大数据分析。从开发工程师,到测试工程师和项目经理。拥有全栈开发经验和丰富的项目实施经验,同时也是一个活跃的知识分享者和社区活动者。 识别上图二维码或点击阅读原文抢前排位置 上一篇:看了我的权限系统设计技巧,公司同事都开始悄悄模仿了... 下一篇:腾讯云数据库闪耀曼哈顿,CynosDB回馈开源社区 |

/1

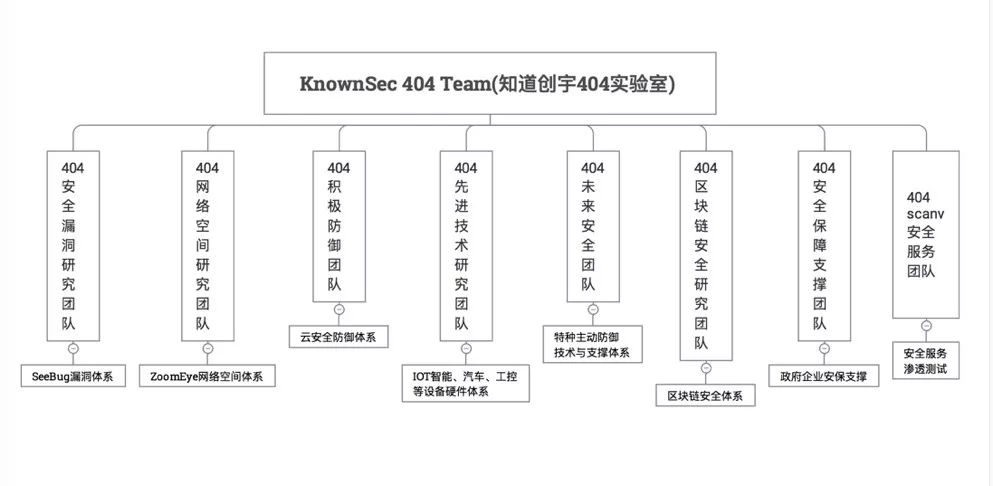

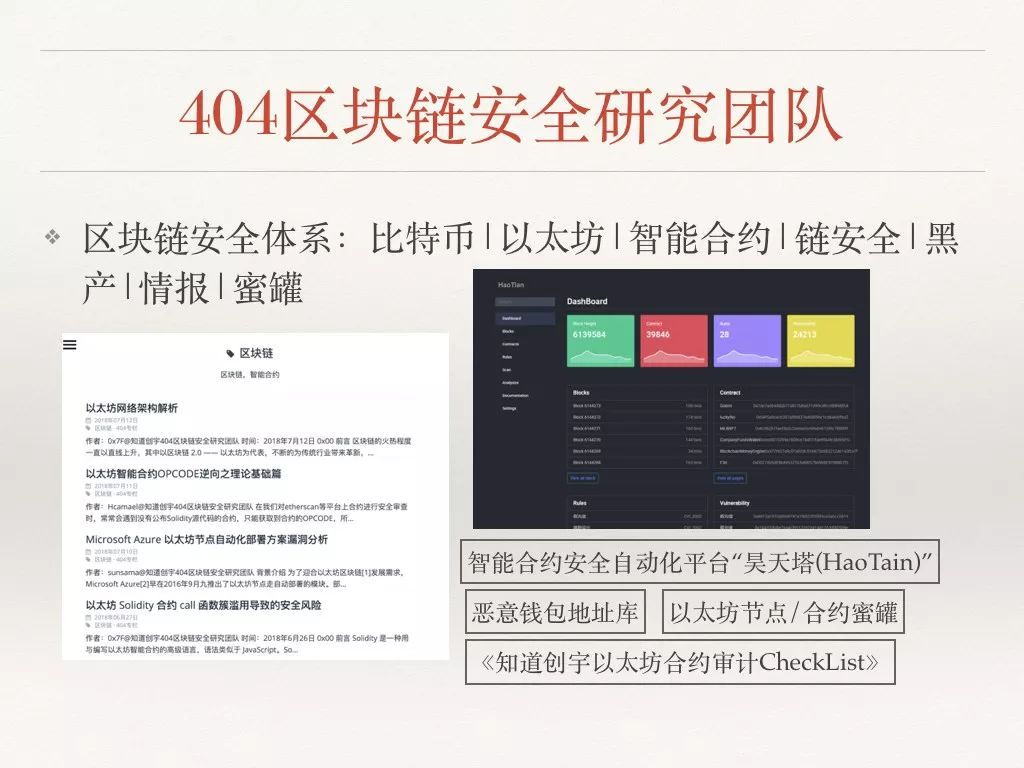

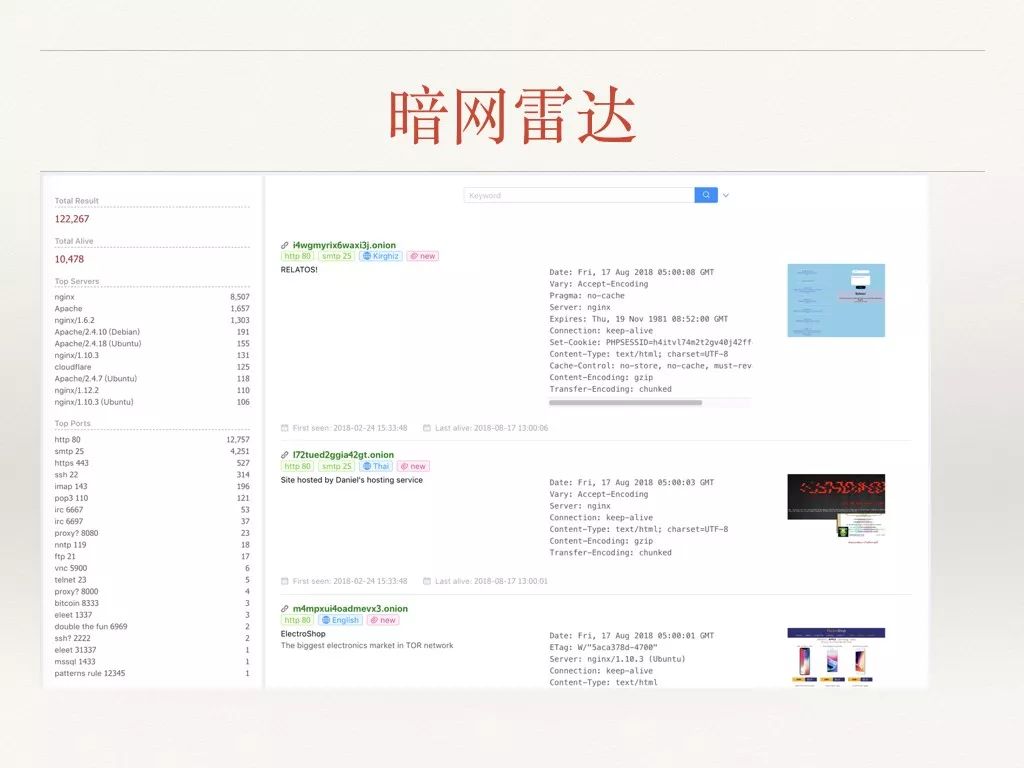

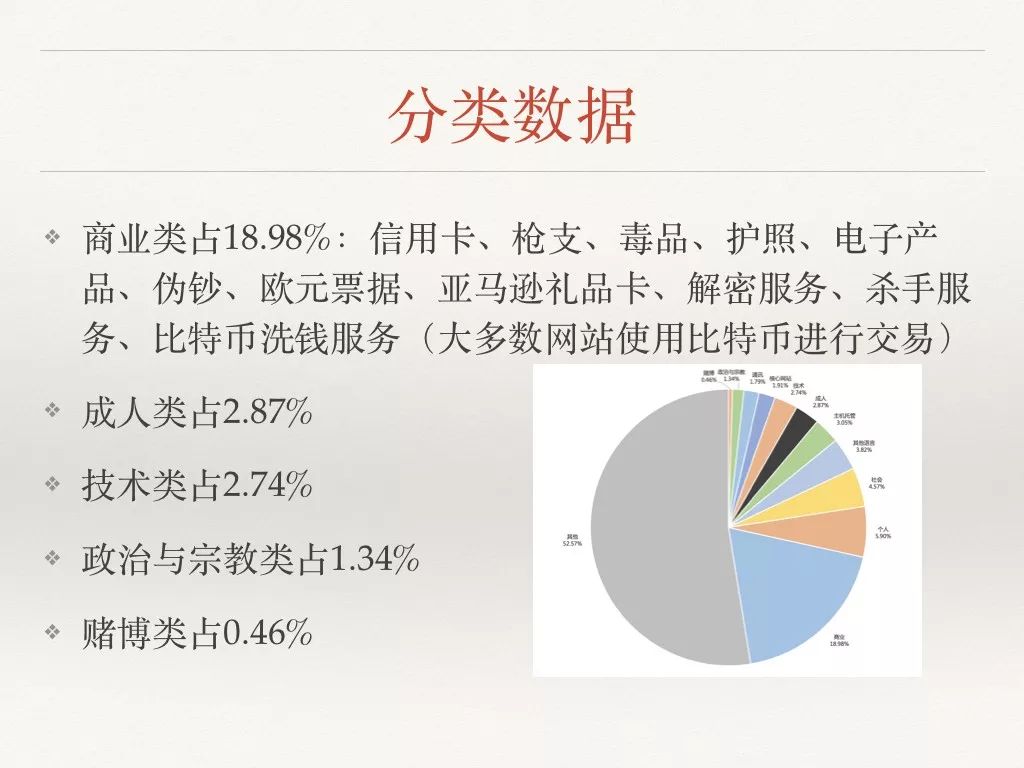

/1