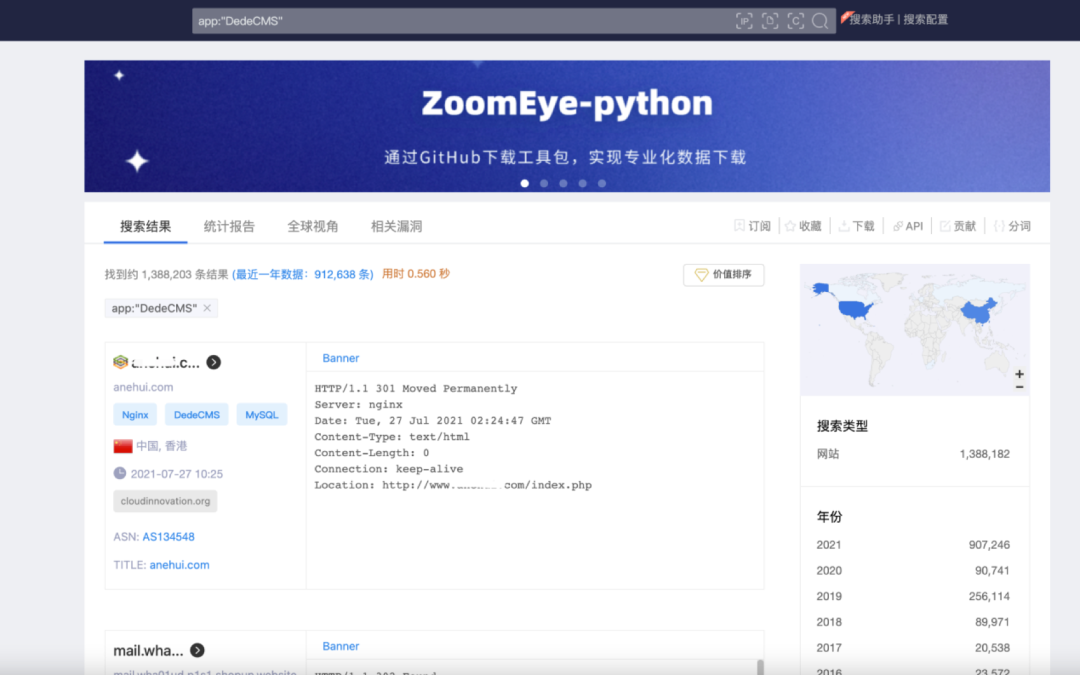

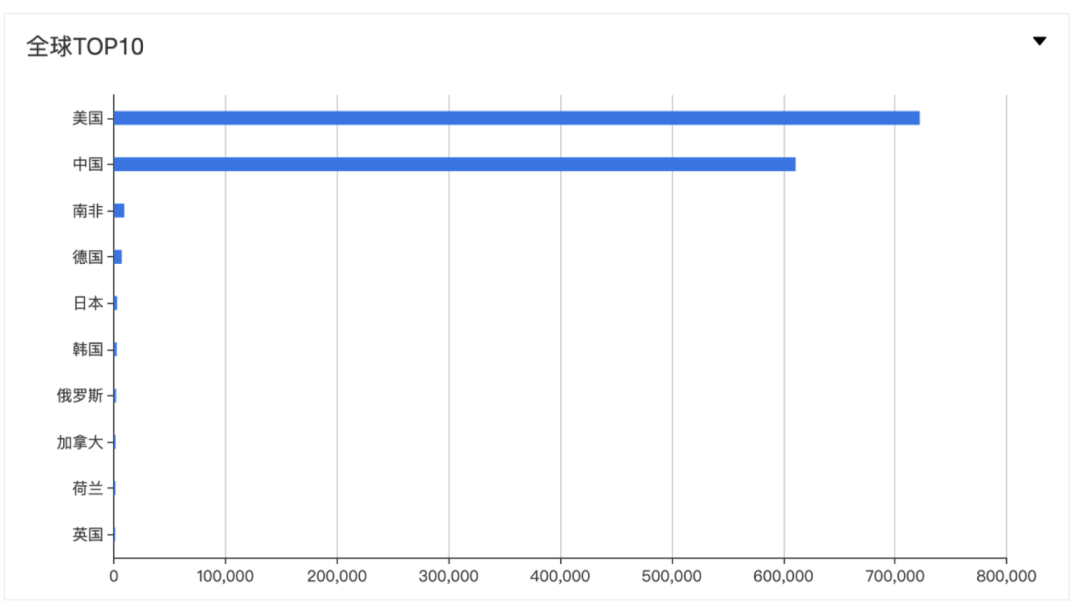

本次更新ScanV MAX漏洞检测插件特征库至版本:V2.9.51.DedeCMS 信息泄漏漏洞,插件更新时间:2021年7月26日2.WordPress Woocommerce 插件未授权 SQL 注入漏洞,插件更新时间:2021年7月26日3.路径 EL 表达式注入漏洞,插件更新时间:2021年7月26日https://nvd.nist.gov/vuln/detail/CVE-2018-6910远程攻击者可通过对include/downmix.inc.php文件发送请求利用该漏洞获取完整路径。根据ZoomEye网络空间搜索引擎关键字app:"DedeCMS"对潜在可能目标进行搜索,共得到1,388,203条IP历史记录,主要分布在美国、中国等国家。(ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=app%3A%22DedeCMS%22)修改应用程序源代码,在头部加入“error_reporting(0);”以避免信息泄漏。https://nvd.nist.gov/vuln/detail/CVE-2018-6910。2.WordPress Woocommerce 插件未授权 SQL 注入漏洞https://woocommerce.com/posts/critical-vulnerability-detected-july-2021/未经授权的攻击者可以利用此漏洞获取数据库数据,登录系统后台。根据ZoomEye网络空间搜索引擎关键字app:"WordPress WooCommerce plugin"对潜在可能目标进行搜索,共得到723,257条IP历史记录,主要分布在美国、德国等国家。(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22WordPress%20WooCommerce%20plugin%22)https://woocommerce.com/posts/critical-vulnerability-detected-july-2021/。http://www.mindedsecurity.com/fileshare/ExpressionLanguageInjection.pdf表达式注入会造成J2EE应用程序的登录用户会话敏感信息泄漏,攻击者可以控制登录用户的会话甚至执行命令。Web应用程序应该对外部用户的输入数据做有效过滤和序列化处理,例如过滤 '${','#{' 等EL表达式语法的字符。http://www.mindedsecurity.com/fileshare/ExpressionLanguageInjection.pdfhttp://seclists.org/lists/fulldisclosure/2006/May/0035.html1.优化Apache Shiro反序列化漏洞检测。以上插件更新、优化来源于创宇安全大脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。

上一篇:0x09Android进程安全

下一篇:知名软件火萤视频桌面恶意篡改首页火绒已拦截 |

/1

/1