在每一年的演习中,我们都会处置好几十起产品安全事件,虽然绝大多数都是已知的漏洞,但仍然有记录和总结的价值。另外身处应急响应大厅,还会得到来自几千同事传来的一手情报,他们犹如探针一样驻扎在客户侧进行防守,又或是攻击队员,在演习期间不间断的上报情报,可以帮助提升公司网络安全(安全部做出相应排查、加固和检测动作)和产品安全能力(产品线依据情报详情编写检测规则)。回顾历年写下的笔记,提炼出八个典型场景进行分享:

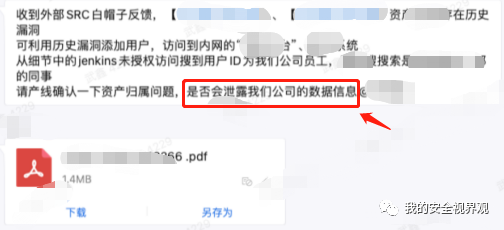

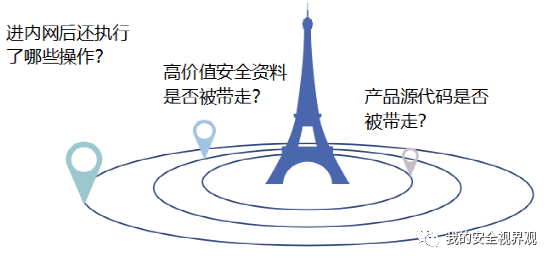

本章为该系列的第十二篇,亦是进入白热化战时状态的第6篇。主要介绍在演习期间,白帽子利用已知漏洞进入公司某内网,开展应急响应的经历。相对于真实的攻击(真实攻击不可控,白帽子的相对可控),虽说是虚惊一场,但也暴露出大问题:演习前,对自管子公司或部门的网络安全管理缺乏力度及粒度。另外个人做了一些之前没做好(只低头做事儿)、之前没做过的工作内容(起草保密协议),在认知上也有了一些提升。 01 — 事件描述 SRC收到白帽子提交的某产品漏洞,经过审核人员判断为历史漏洞。但是白帽子通过漏洞直捣A部门自管的内网,并碰到了他们的Jenkins、代码库等敏感信息。  02 — 响应动作 联动安全运营组和A部门,建立内部群进行处置。白帽子碰到的资产均不在集团管理范围内,属于独立的内网、与集团不通。对此A部安排自己的安服人员进行应急响应,主要排查:

03 — 处置结果 A部门安服进行了排查,并将结果以报告的方式提交到集团。从报告来看,白帽子分别使用账号lizz(内网权限)、hann(生产环境访问权限)进行内网扫描和访问内网平台,未发现其拖数据。  04 — 经验总结 技术人员思维一般会严格按照流程独自处置,不太会跳出处置细节来看事情走向。对于新场景,可能不会有太多灵活的应变。通过这件事的应急处置和观察,在认知上有了一些提升:

长按识别二维码,和我交流 More... --------- 实战演习 ---------

--------- 安全运营 ---------

--------- 软件安全 ---------

--------- 企业安全 ---------

--------- 渗透测试 ---------

--------- 安全开发 ---------

--------- 个人体验 ---------

上一篇:CSDN批量搬运Github项目伪造开发者主页 下一篇:市工信委发布公示通告,腾讯众创空间(哈尔滨)运营机构被正式授予哈尔滨市中小企业创业(孵化)基地及哈尔滨市中小企业公共服务平台称号 |

|最近更新|Archiver|手机版|小黑屋|DZ插件网!

( 鄂ICP备20010621号-1 )|网站地图

|最近更新|Archiver|手机版|小黑屋|DZ插件网!

( 鄂ICP备20010621号-1 )|网站地图

您的IP:52.15.176.138,GMT+8, 2025-4-10 20:22 , Processed in 0.198784 second(s), 42 queries , Gzip On, Redis On.

Powered by Discuz! X5.0 Licensed

© 2001-2025 Discuz! Team.