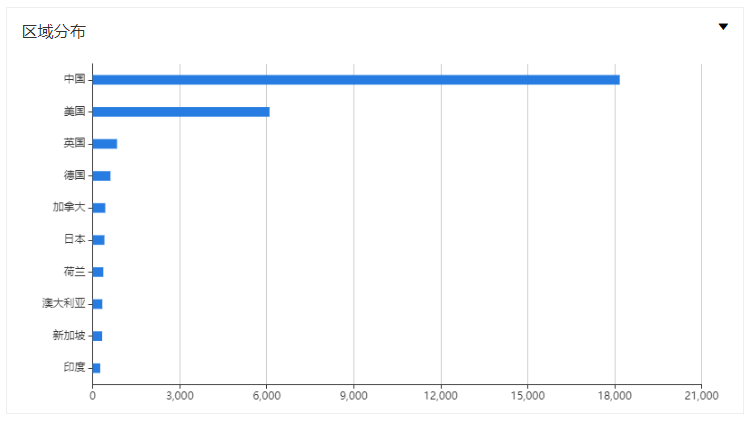

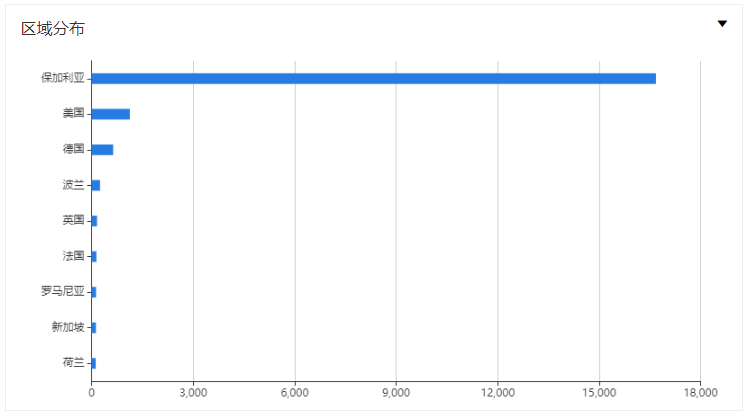

本次更新ScanV MAX漏洞检测插件特征库至版本:20220211 新增漏洞检测插件2个,优化历史插件7个 一、新增漏洞检测插件 1.Ecology OA 未授权服务端请求伪造漏洞,插件更新时间:2022年02月11日 2.Microweber信息泄露漏洞(CVE-2022-0281),插件更新时间:2022年02月11日 漏洞相关信息: 1.Ecology OA 未授权服务端请求伪造漏洞 漏洞插件更新时间: 2022年02月11日 漏洞等级: 中危 漏洞影响: 泛微e-cology OA系统某接口存在未授权服务端请求伪造漏洞,未经授权的攻击者可以利用该漏洞探测内网,攻击内网系统。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"泛微 协同办公OA"对潜在可能目标进行搜索,共得到28,160条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22%E6%B3%9B%E5%BE%AE%20%E5%8D%8F%E5%90%8C%E5%8A%9E%E5%85%ACOA%22)  全球分布:  建议解决方案: 官方尚未修复该漏洞,可临时将漏洞URL加入访问控制,如无功能需求可删除该接口文件。 2.Microweber信息泄露漏洞(CVE-2022-0281) 漏洞插件更新时间: 2022年02月11日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-0281 漏洞等级: 中危 漏洞影响: Microweber 1.2.11之前版本存在信息泄露漏洞。未授权的攻击者可借助该漏洞获取系统所有用户的帐号、邮箱等信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 microweber对潜在可能目标进行搜索,共得到20,221 条IP历史记录。主要分布在保加利亚、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=microweber)  全球分布:  建议解决方案: 官方已发布更新补丁,请受影响的客户及时下载更新至安全版本,参考链接:https://github.com/microweber/microweber 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-0281 二、插件优化7个 1、优化“PHPUnit 远程代码执行漏洞”插件的检测逻辑,降低误报率 2、优化“Jira未授权用户枚举漏洞”插件的扫描方法 3、优化“WordPress DZS Zoomsounds任意文件下载漏洞”插件的检测方式 4、优化“Jira模版注入代码执行漏洞”插件,提升检测速度 5、优化“Apache APISIX Dashboard 未授权访问漏洞”插件的逻辑关系,降低误报率 6、优化“GitLab ExifTool远程命令执行漏洞”插件,提升检测速度 7、优化“Openfire 服务端请求伪造漏洞”插件的检测方式 以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。  如有相关业务需求 请扫码联系专家咨询 上一篇:EISS-2021上海站PPT|姬生利/腾讯安全云鼎实验室数据安全总监(腾讯云原生数据安全解决方案) 下一篇:知道创宇云监测—ScanVMAX更新:优化ApacheLog4j2、ApacheSolrSSRF等15个漏洞插件 |

/1

/1