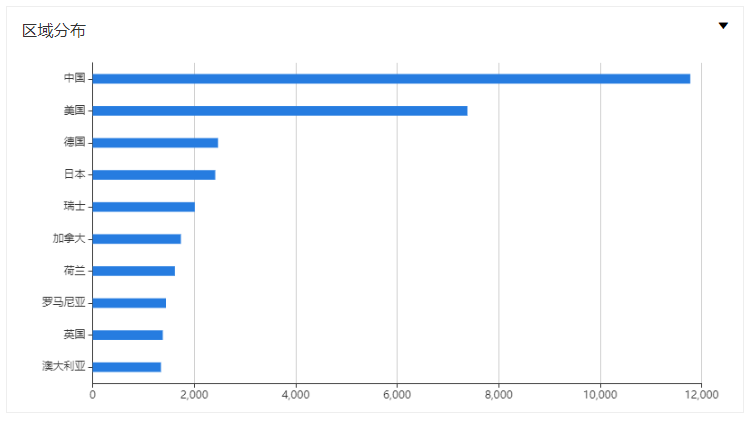

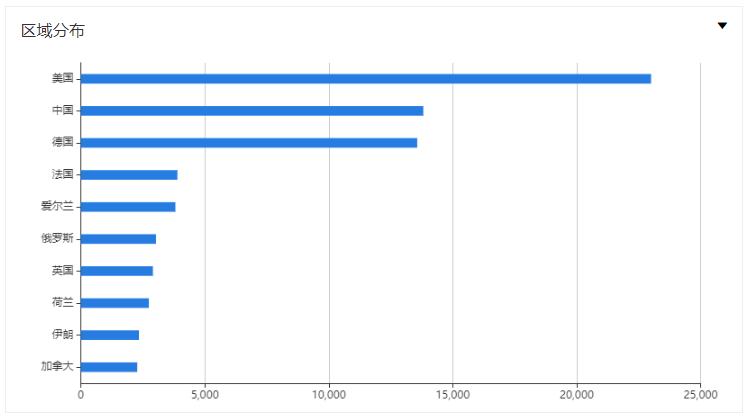

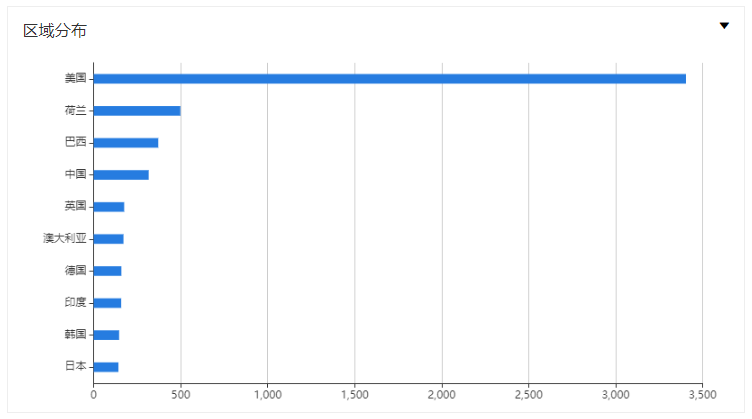

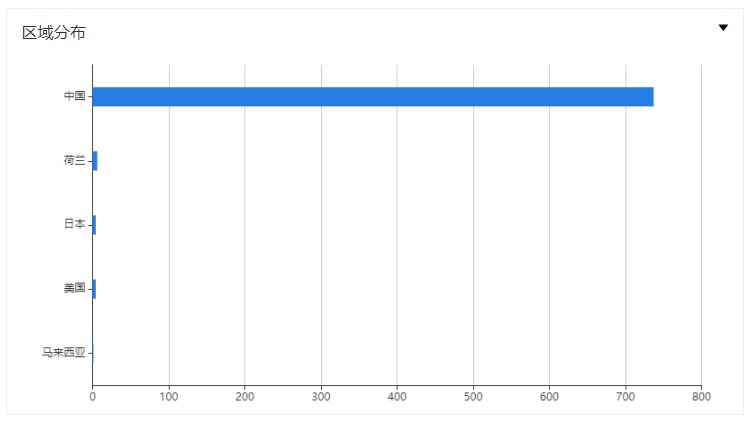

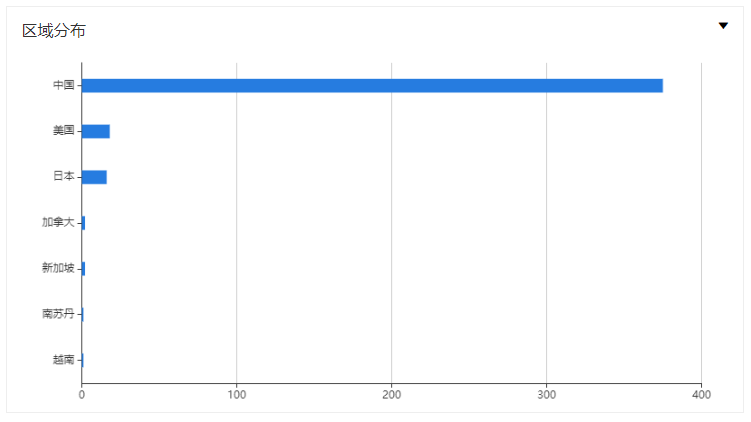

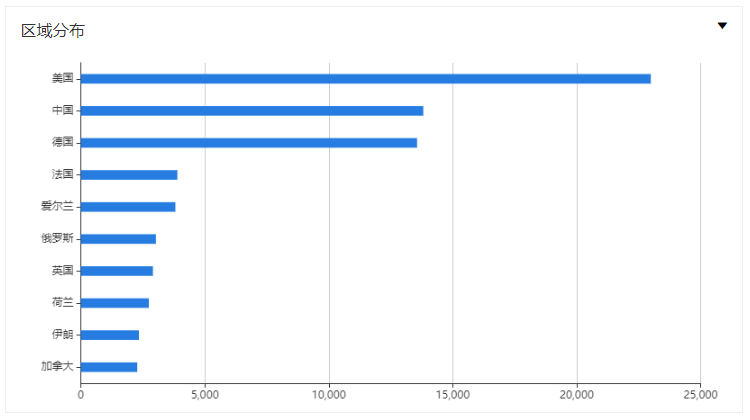

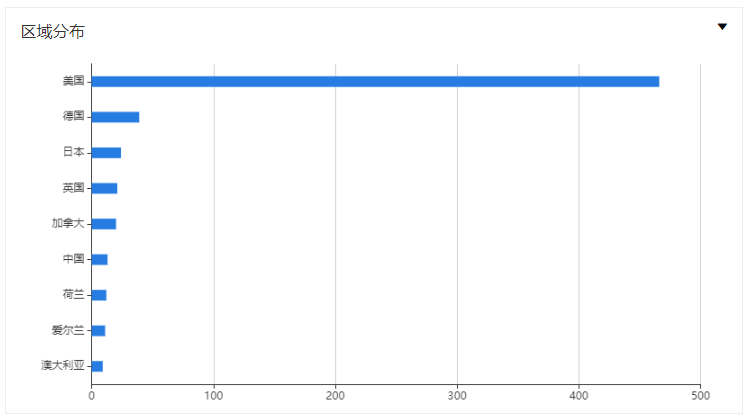

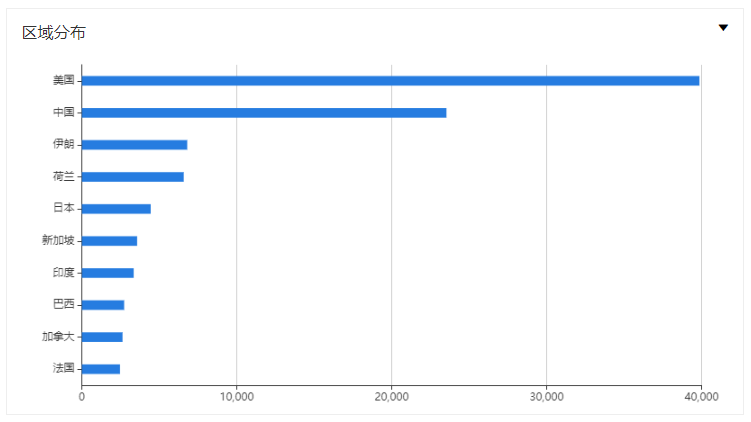

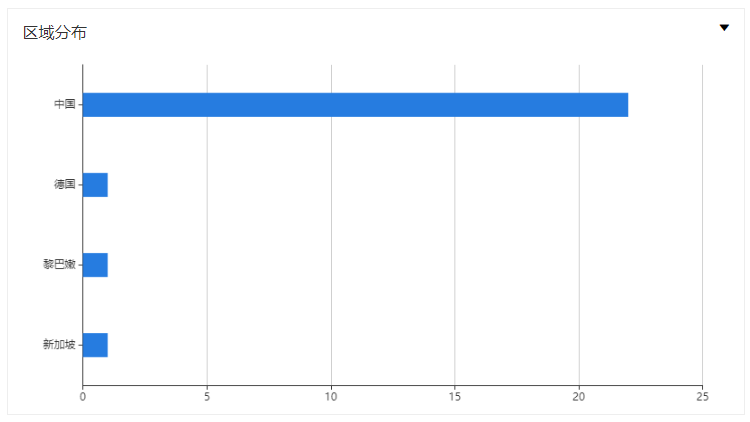

本次更新ScanV MAX漏洞检测插件特征库至版本:20220218 新增漏洞检测插件14个,优化历史插件5个 一、新增漏洞检测插件 1.Wing FTP Web Interface 反射型XSS 漏洞(CVE-2020-27735),插件更新时间:2022年02月18日 2.Jira Server 未授权任意文件读取漏洞(CVE-2020-29453),插件更新时间:2022年02月17日 3.向日葵远程命令执行漏洞(CNVD-2022-10270),插件更新时间:2022年02月17日 4.Citrix ADC 目录穿越漏洞(CVE-2019-19781),插件更新时间:2022年02月17日 5.因库 inxedu 网校系统反射型XSS漏洞,插件更新时间:2022年02月15日 6.YiShaAdmin未授权任意文件读取漏洞,插件更新时间:2022年02月15日 7.WordPress 插件 Secure Copy Content Protection and Content Locking SQL注入漏洞(CVE-2021-24931),插件更新时间:2022年02月15日 8.Atlassian Jira 未授权用户名枚举(CVE-2020-36289),插件更新时间:2022年02月15日 9.CLink Office V2 反射型 XSS漏洞(CVE-2020-6171),插件更新时间:2022年02月15日 10.Zoho ManageEngine ServiceDesk Plus 未授权远程代码执行漏洞(CVE-2021-44077),插件更新时间:2022年02月14日 11.SaltStack Salt 路径遍历漏洞(CVE-2021-25282),插件更新时间:2022年02月14日 12.Weblogic 未授权访问漏洞(CVE-2022-21371),插件更新时间:2022年02月14日 13.RiskScanner 默认用户名密码,插件更新时间:2022年02月14日 14.WordPress Plugin 123ContactCorm 目录遍历漏洞,插件更新时间:2022年02月14日 漏洞相关信息: 1.Wing FTP Web Interface 反射型XSS 漏洞(CVE-2020-27735) 漏洞插件更新时间: 2022年02月18日 漏洞等级: 中危 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-27735 漏洞影响: 攻击者可利用该漏洞在用户浏览器中执行(沙盒)任意HTML和JavaScript。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 app:"Wing FTP Server httpd" 对潜在可能目标进行搜索,共得到 49,290 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Wing%20FTP%20Server%20httpd%22)  全球分布:  建议解决方案: 厂商已发布安全补丁,请受影响的客户及时下载更新至最新版本,参考链接:https://www.wftpserver.com/serverhistory.htm 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-27735 2.Jira Server 未授权任意文件读取漏洞(CVE-2020-29453) 漏洞插件更新时间: 2022年02月17日 漏洞等级: 中危 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-29453 漏洞影响: 未经身份验证的远程攻击者通过不正确的路径访问读取 WEB-INF 和 META-INF 中的任意文件。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 app:"Atlassian JIRA" 对潜在可能目标进行搜索,共得到 94,720 条IP历史记录。主要分布在美国、中国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Atlassian%20JIRA%22)  全球分布:  建议解决方案: 官方已发布更新补丁,请受影响的客户将Jira Server版本升级至8.5.11、8.13.3或8.15.0,参考链接:https://jira.atlassian.com/browse/JRASERVER-72014 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-29453 3.向日葵远程命令执行漏洞(CNVD-2022-10270) 漏洞插件更新时间: 2022年02月17日 漏洞等级: 高危 漏洞来源: https://www.cnvd.org.cn/flaw/show/CNVD-2022-10270 漏洞影响: 攻击者可利用该漏洞远程执行任意命令,获取服务器控制权。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 "{\"success\"\:false,\"msg\"\:\"Verification failure\"}" +"Content-Length: 46"+"Cache-Control: no-cache"对潜在可能目标进行搜索,共得到11,079条IP历史记录。主要分布在中国、韩国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22%7B%5C%22success%5C%22%5C%3Afalse%2C%5C%22msg%5C%22%5C%3A%5C%22Verification%20failure%5C%22%7D%22%20%2B%22Content-Length%3A%2046%22%2B%22Cache-Control%3A%20no-cache%22)  全球分布:  建议解决方案: 厂商已发布了漏洞修复程序,请及时关注更新:https://sunlogin.oray.com/ 参考链接: https://www.cnvd.org.cn/flaw/show/CNVD-2022-10270 4.Citrix ADC 目录穿越漏洞(CVE-2019-19781) 漏洞插件更新时间: 2022年02月17日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-19781 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以利用该漏洞穿越至特定路径写入恶意代码,利用模板引擎解析最终实现任意代码执行。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"citrix adc"对潜在可能目标进行搜索,共得到 6,408 条IP历史记录。主要分布在美国、荷兰等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22citrix%20adc%22)  全球分布:  建议解决方案: 官方已经修复该漏洞,请影响用户及时升级。参考链接:https://support.citrix.com/article/CTX267027 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-19781 5.因库 inxedu 网校系统反射型XSS漏洞 漏洞插件更新时间: 2022年02月15日 漏洞等级: 中危 漏洞影响: 攻击者可以利用该漏洞进行钓鱼、鱼叉、水坑等多种方式对用户进行攻击,窃取用户密钥、Cookie等。 影响范围: 根据ZoomEye网络空间搜索引擎关键字inxedu对潜在可能目标进行搜索,共得到754 条IP历史记录。主要分布在中国、荷兰等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=inxedu)  全球分布:  建议解决方案: 目前官方尚未对该漏洞进行修复,建议网站运维人员对该网站进行二次开发增加XSS过滤器,或使用专业的WAF(创宇盾)进行拦截。 6.YiShaAdmin未授权任意文件读取漏洞 漏洞插件更新时间: 2022年02月15日 漏洞等级: 高危 漏洞影响: 其低版本某接口存在未授权任意文件下载漏洞,攻击者可以利用漏洞下载服务器任意文件,获取敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 iconhash: "f2836ec8b57741b0452a81ed5dd01577"对潜在可能目标进行搜索,共得到415 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=iconhash%3A%20%22f2836ec8b57741b0452a81ed5dd01577%22)  全球分布:  建议解决方案: 官方已修复了该漏洞,请用户及时升级到最新版本,下载链接:https://github.com/liukuo362573/YiShaAdmin 7.WordPress 插件 Secure Copy Content Protection and Content Locking SQL注入漏洞(CVE-2021-24931) 漏洞插件更新时间: 2022年02月15日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-24931 漏洞等级: 高危 安装数量: 10,000+ 漏洞影响: 攻击者可以利用该漏洞获取数据库所有数据,甚至获得操作系统权限。 建议解决方案: 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://wpscan.com/vulnerability/1cd52d61-af75-43ed-9b99-b46c471c4231 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-24931 8.Atlassian Jira 未授权用户名枚举(CVE-2020-36289) 漏洞插件更新时间: 2022年02月15日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-36289 漏洞等级: 低危 漏洞影响: Atlassian Jira 8.5.15之前版本、8.6.0 到 8.13.7版本和8.14.0到 8.17.0版本中存在用户名枚举漏洞,攻击者可利用该漏洞枚举用户名称。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Atlassian JIRA"对潜在可能目标进行搜索,共得到94,693 条IP历史记录。主要分布在美国、中国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Atlassian%20JIRA%22)  全球分布:  建议解决方案: 官方已发布安全版本,请受影响的客户升级Atlassian Jira至8.5.15、8.13.7或8.17.0,参考链接:https://jira.atlassian.com/browse/JRASERVER-71559 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-36289 9.CLink Office V2 反射型 XSS漏洞(CVE-2020-6171) 漏洞插件更新时间: 2022年02月15日 漏洞来源: https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=CVE-2020-6171 漏洞等级: 低危 漏洞影响: 攻击者可利用该漏洞引诱用户点击包含恶意代码的请求导致在客户端执行HTML代码窃取用户Cookie凭据。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"CLink Office v2"对潜在可能目标进行搜索,共得到 2,085 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22CLink%20Office%20v2%22)  全球分布:  建议解决方案: 官方未发布更新补丁,请受影响的客户设置应用访问白名单或将URL加入临时访问控制,使用创宇盾的用户默认即可拦截。 参考链接: https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=CVE-2020-6171 10.Zoho ManageEngine ServiceDesk Plus 未授权远程代码执行漏洞(CVE-2021-44077) 漏洞插件更新时间: 2022年02月14日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44077 漏洞等级: 高危 漏洞影响: 在Zoho ManageEngine ServiceDesk Plus 11306之前版本、ServiceDesk Plus MSP 10530之前版本和 SupportCenter Plus 11014之前版本,存在未经授权的远程代码执行漏洞,攻击者可以利用该漏洞获取服务器权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"ManageEngine ServiceDesk Plus"对潜在可能目标进行搜索,共得到43,123 条IP历史记录。主要分布在智利、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22ManageEngine%20ServiceDesk%20Plus%22)  全球分布:  建议解决方案: 官方已修复该漏洞,请受影响的用户及时升级到最新版本,详情链接:https://pitstop.manageengine.com/portal/en/community/topic/security-advisory-for-cve-2021-44077-unauthenticated-rce-vulnerability-in-servicedesk-plus-versions-up-to-11305-22-11-2021 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44077 11.SaltStack Salt 路径遍历漏洞(CVE-2021-25282) 漏洞插件更新时间: 2022年02月14日 漏洞来源: http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-25282 漏洞等级: 高危 漏洞影响: SaltStack Salt before 3002.5 存在路径遍历漏洞,未经授权的攻击者可以通过该漏洞任意写入文件。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"saltstack"对潜在可能目标进行搜索,共得到651 条IP历史记录。主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22saltstack%22)  全球分布:  建议解决方案: 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://saltproject.io/security_announcements/active-saltstack-cve-release-2021-feb-25/ 参考链接: http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-25282 12.Weblogic 未授权访问漏洞(CVE-2022-21371) 漏洞插件更新时间: 2022年02月14日 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-21371 漏洞等级: 高危 漏洞影响: 该漏洞允许未经身份验证的攻击者通过 HTTP 进行网络访问来破坏 Oracle WebLogic Server,可能导致对关键数据的未经授权的访问或对所有 Oracle WebLogic Server 可访问数据的完全访问。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"Oracle WebLogic Server"对潜在可能目标进行搜索,共得到125,821 条IP历史记录。主要分布在美国、中国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Oracle%20WebLogic%20Server%22)  全球分布:  建议解决方案: 官方已修复该漏洞,请受影响用户及时升级到最新版本,详情链接:https://www.oracle.com/security-alerts/cpujan2022.html 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-21371 13.RiskScanner 默认用户名密码 漏洞插件更新时间: 2022年02月14日 漏洞等级: 中危 漏洞影响: 未经授权的用户可通过默认用户名密码访问应用,窃取包括云实例秘钥在内的多种敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字 title:'riskscanner' 对潜在可能目标进行搜索,共得到25 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%27riskscanner%27)  全球分布:  建议解决方案: 安装完成后,及时修改默认密码并定期更换密码为不少于8位的至少含有数字、字母、特殊字符在内的强密码。 14.WordPress Plugin 123ContactCorm 目录遍历漏洞 漏洞插件更新时间: 2022年02月14日 漏洞来源: https://www.exploit-db.com/ghdb/6979 漏洞等级: 中危 漏洞影响: WordPress插件123ContactCorm存在目录遍历漏洞,攻击者可利用该漏洞浏览网站任意目录,下载敏感文件。 建议解决方案: 官方未发布更新补丁,可以临时通过修改配置文件,去除中间件(如IIS、Apache、Tomcat)的文件目录索引功能或设置目录权限。 参考链接: https://www.exploit-db.com/ghdb/6979 二、插件优化5个 1.优化“Spring Boot Actuator敏感信息泄露”插件的检测方式 2.优化“spring boot jolokia组件外部实体注入漏洞”插件的检测逻辑,降低误报率 3.优化“DedeCMS swfupload.swf 跨站脚本漏洞”插件,替换了弃用函数 4.优化“用户可控的Script源漏洞”插件的检测方式 5.优化“相对路径覆盖漏洞”插件的检测方式 以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。  如有相关业务需求 请扫码联系专家咨询   👇 点击阅读原文 开启ScanV MAX多维度立体监测 上一篇:知道创宇云监测—ScanVMAX更新:Jetty、AlibabaNacos等多个漏洞可监测 下一篇:请尽快使用火绒修复微软蠕虫级漏洞(CVE-2021-31166)风险通告 |

/1

/1