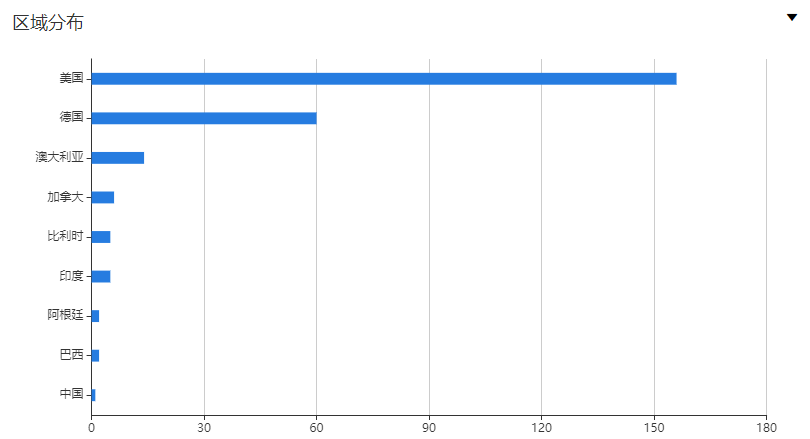

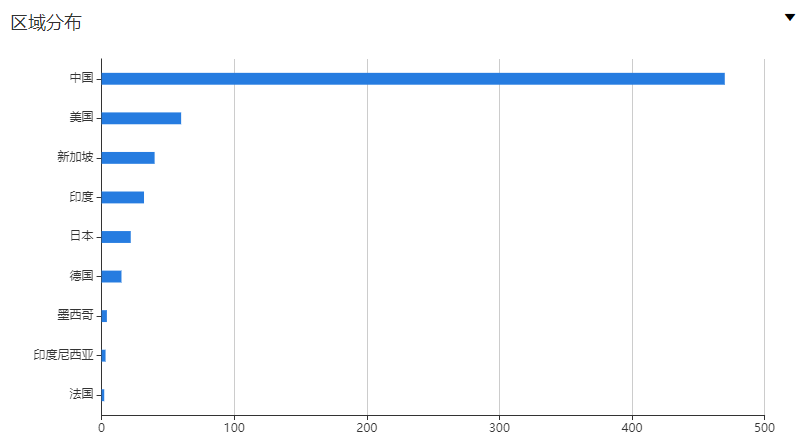

本次更新ScanV MAX漏洞检测插件特征库至版本:20220314 新增漏洞检测插件2个,优化历史插件7个 一、新增漏洞检测插件 1.Oracle Access Manager 未授权代码执行漏洞(CVE-2021-35587),插件更新时间:2022年03月14日 2.Apollo 默认口令漏洞,插件更新时间:2022年03月14日 漏洞相关信息: 1.Oracle Access Manager 未授权代码执行漏洞(CVE-2021-35587) 漏洞插件更新时间: 2022年03月14日 漏洞等级: 严重 漏洞来源: http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202201-1433 漏洞影响: 该漏洞将导致远程代码执行,成功利用该漏洞的攻击者可达到接管目标服务器的目的。 影响范围: 根据ZoomEye网络空间搜索引擎关键字Oracle Access Management 11g对潜在可能目标进行搜索,共得到 255 条IP历史记录。主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22Oracle%20Access%20Management%2011g%22)  全球分布:  建议解决方案: 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://www.oracle.com/security-alerts/cpujan2022.html 参考链接: http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202201-1433 2.Apollo 默认口令漏洞 漏洞插件更新时间: 2022年03月14日 漏洞等级: 高危 漏洞影响: 攻击者可以利用默认口令登录后台,获取敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"{{ 'Common.Title' | translate }}" 对潜在可能目标进行搜索,共得到 654 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22%7B%7B%20%27Common.Title%27%20%7C%20translate%20%7D%7D%22)  全球分布:  建议解决方案: 修改默认口令,定期修改口令为不少于8位至少包含数字、字母、特殊字符两种的强密码。 二、插件优化7个 1、优化“Apache NIFI API 远程代码执行漏洞”插件,新增JSON键检查,抑制JSON解析异常 2、优化“Apache ShardingSphere UI YAML 解析远程代码执行漏洞”插件,新增JSON键检查,抑制JSON解析异常 3、优化“Nexus Repository Manager3 未授权远程代码执行漏洞”插件,修改解码方式,抑制解码异常 4、优化“ColdFusion 反序列化代码执行漏洞”插件,新增IPv6判断,增强插件兼容性 5、优化“金蝶CAS系统 web_inf 敏感信息泄漏”插件,修复token失效告警 6、优化“mongodb 未授权访问”插件,修改参数类型,修复类型异常告警 7、优化“Exim 远程代码执行漏洞”插件,修复传输端点异常断开告警 以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。  如有相关业务需求 请扫码联系专家咨询   👇 点击阅读原文 开启ScanV MAX多维度立体监测 上一篇:十年PHP技术总监给新人小白的良言! 下一篇:CVE-2017–1000405漏洞原理分析 |

/1

/1