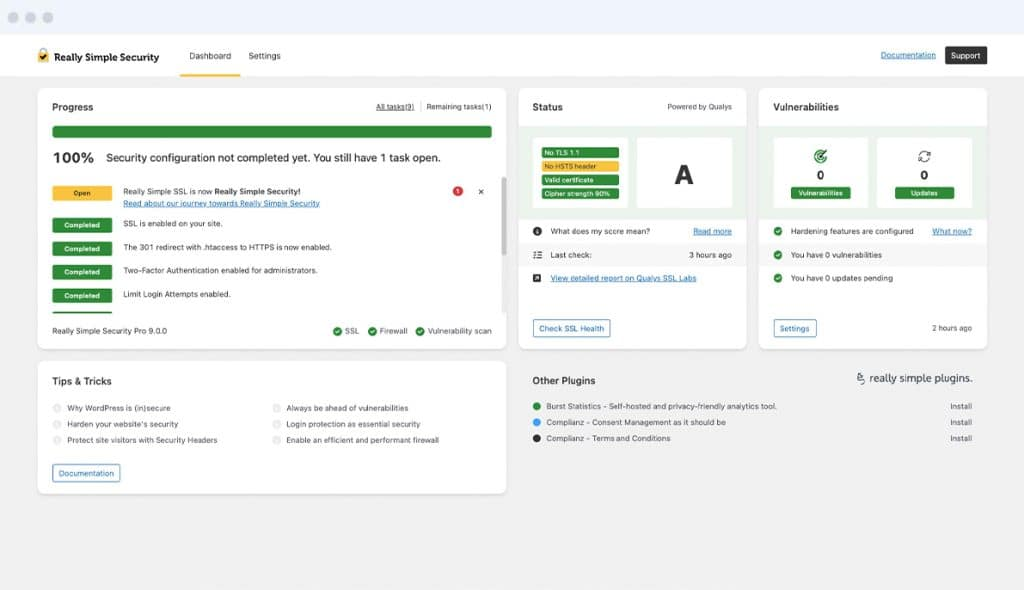

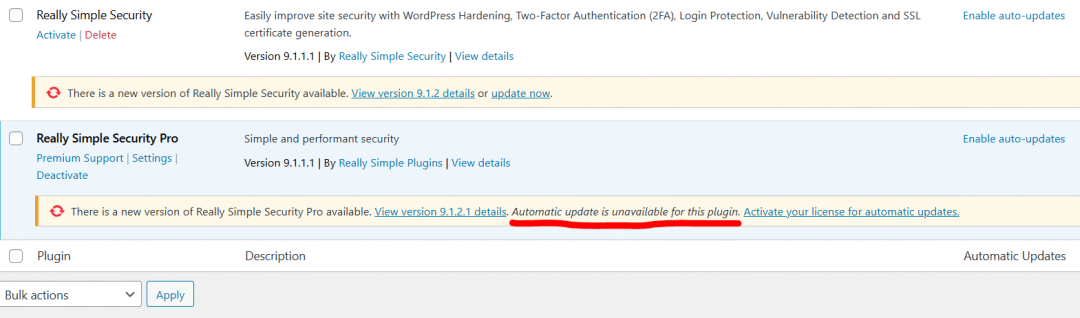

在 Really Simple Security(之前叫 Really Simple SSL) 插件中,发现了一个严重的身份验证绕过漏洞。如果该漏洞被成功利用,攻击者可能会远程获得易受攻击站点的完全管理员权限。 该漏洞编号为 CVE-2024-10924(CVSS 评分:9.8),影响插件的免费版和付费版,且已安装在超过 400 万个 WordPress 站点上。 「该漏洞可被脚本化,意味着它能够转化为大规模的自动化攻击,专门针对 WordPress 网站,」Wordfence 的安全研究员 István Márton 表示。  在 2024 年 11 月 6 日的负责任披露后,漏洞已在一周后的 9.1.2 版本中修复。为了防止漏洞滥用,插件维护者已与 WordPress 合作,在公开披露之前强制更新了所有运行该插件的站点。  根据 Wordfence 的报告,该身份验证绕过漏洞存在于 9.0.0 到 9.1.1.1 版本之间,问题出在 「check_login_and_get_user」 函数中对用户验证错误的处理不当,从而使得未认证的攻击者能够在启用双因素认证的情况下,以任意用户身份 (包括管理员) 登录。 WordPress 插件漏洞 「不幸的是,双因素认证的某些功能实现不当,导致未认证的攻击者仅需发送一个简单的请求,就能访问任何用户账户,包括管理员账户,」Márton 补充道。 如果漏洞被成功利用,可能会导致严重后果,攻击者可能会劫持 WordPress 站点,并将其进一步用于犯罪活动。 此次披露几天后,Wordfence 又揭露了另一个在 WordPress 的 WPLMS 学习管理系统 (WordPress LMS) 中的关键漏洞 (CVE-2024-10470,CVSS 评分:9.8) 。该漏洞可能允许未认证的攻击者读取和删除任意文件,甚至可能导致代码执行。 具体而言,WPLMS 主题 (4.963 版本之前) 存在 「由于文件路径验证和权限检查不足,导致任意文件读取和删除」 的漏洞,使得未认证的攻击者能够删除服务器上的任意文件。 「这使得未认证的攻击者能够读取和删除服务器上的任何文件,包括站点的 wp-config.php 文件,」 报告指出。 「删除 wp-config.php 文件会迫使站点进入安装状态,攻击者能够通过将其连接到自己控制的数据库,从而发起站点接管。」 上一篇:如何在Zoom中录制会议并保存到云端? 下一篇:知道创宇404实验室:安全研究实习生持续招募中! |

微信公众平台持续治理“假冒仿冒”行为16130 人气#新媒体课堂

微信公众平台持续治理“假冒仿冒”行为16130 人气#新媒体课堂 公众号案例 | 鲲鹏产业源头创新中心微信公28358 人气#新媒体课堂

公众号案例 | 鲲鹏产业源头创新中心微信公28358 人气#新媒体课堂 萌芽加速 adminCDN 上线,由文派开源提供的17977 人气#站长圈

萌芽加速 adminCDN 上线,由文派开源提供的17977 人气#站长圈 搜狐音频挂机项目揭秘:月入八千+的红利期操28849 人气#站长资讯

搜狐音频挂机项目揭秘:月入八千+的红利期操28849 人气#站长资讯 /1

/1