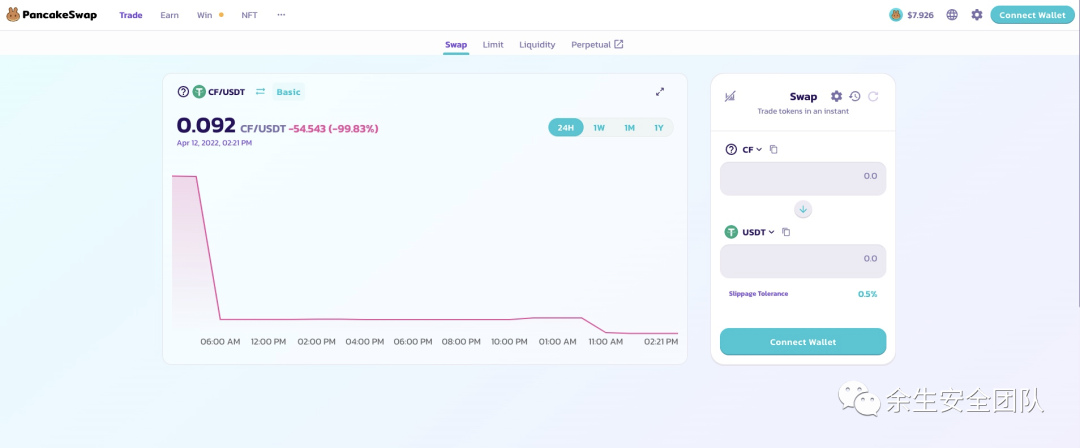

声明:该文章仅供区块链安全学习和技术分享,请勿将该文章和文章中提到的技术用于违法活动上,切勿参与区块链相关违法项目,如产生任何后果皆由读者本人承担,与余生安全团队无关! 如有侵权,请联系后台进行删除。转载请注明出处,感谢! Creat Future 攻击事件北京时间 2022 年 4 月 11 日, CF 代币合约被发现存在未验证发送者权限的漏洞,它允许任何人转移他人的 CF 余额。到目前为止,损失约为 190 万美元,而 pancakeswap 上 CF/USDT 交易对已经受到影响。  攻击事件如下图所示:  2.1 基础信息合约所有者地址:0xcd87248c74915e85f80293f10dcf300a73bc6581 攻击者地址(其中一个):0xee0221d76504aec40f63ad7e36855eebf5ea5edd 交易 hash(其中一个):0xc7647406542f8f2473a06fea142d223022370aa5722c044c2b7ea030b8965dd0 漏洞合约:0x8B7218CF6Ac641382D7C723dE8aA173e98a80196 2.2 流程

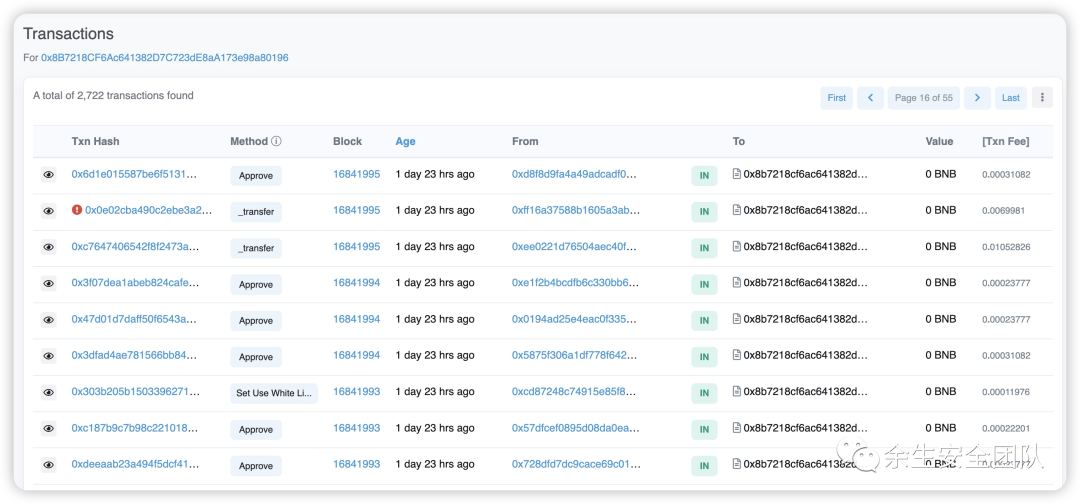

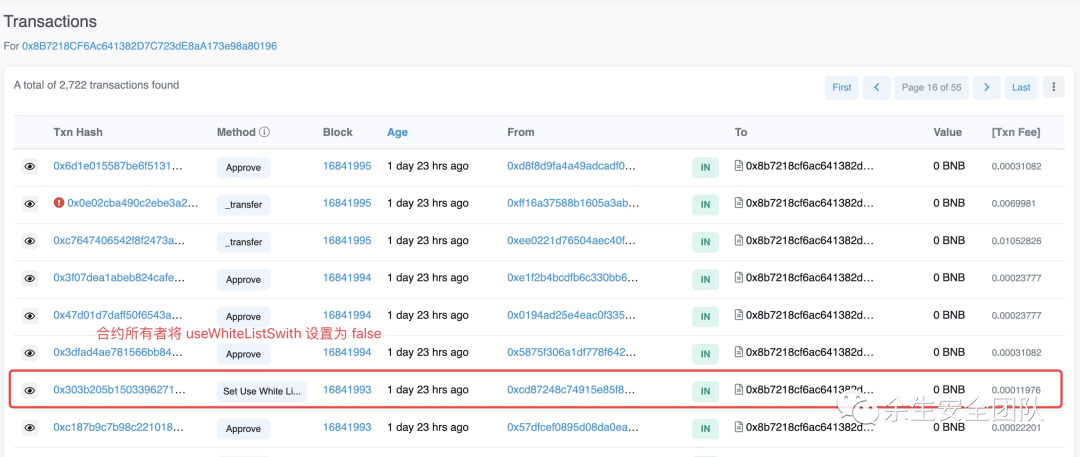

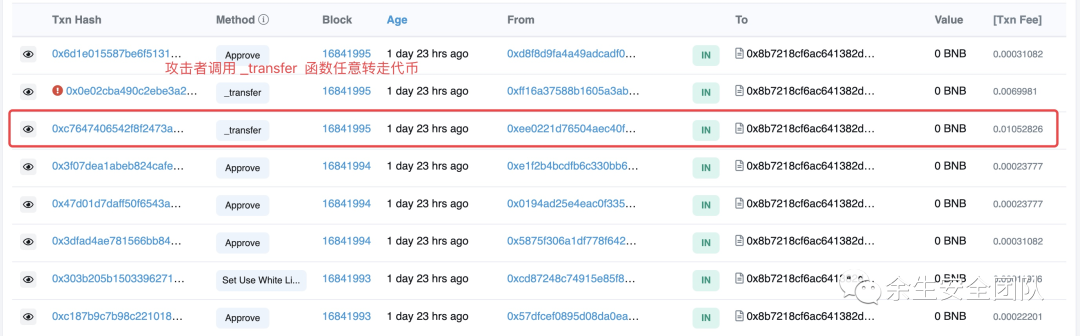

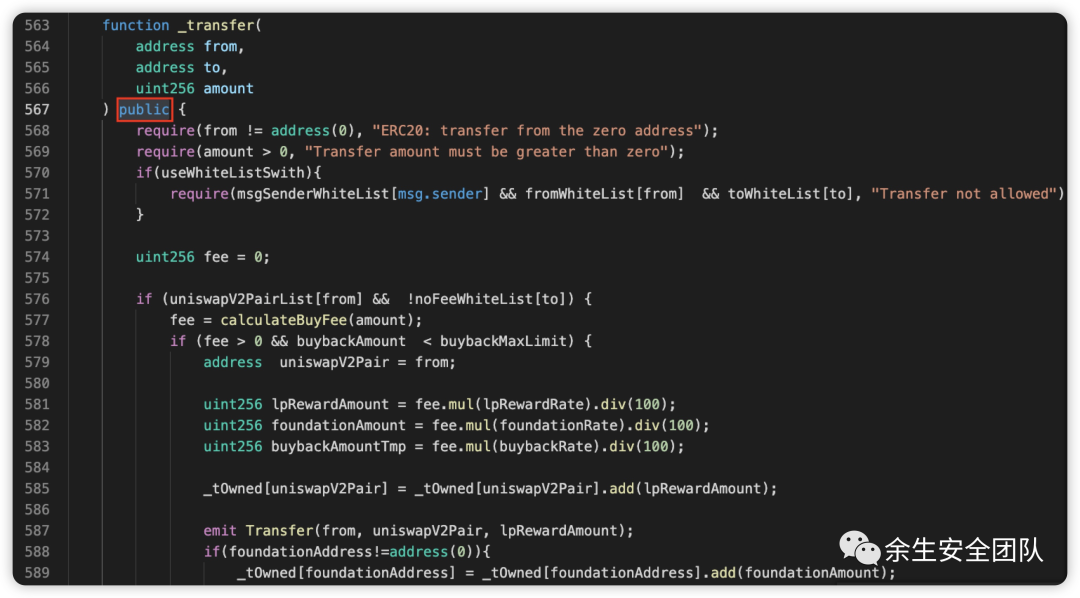

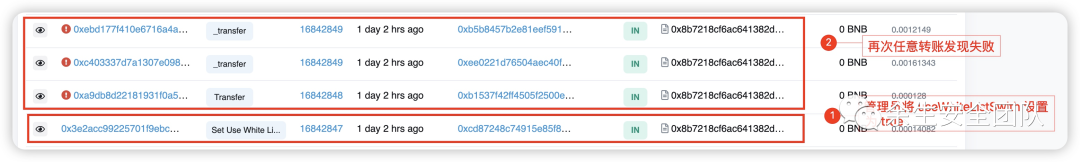

2.3 细节首先看到合约  在区块高度 16841993 时合约所有者将  合约  由于任何人都可以调用  2.4 后续处理在该次攻击事件出现后合约所有者将  该次攻击事件的主要原因是由函数本身可见性设置错误,且合约所有者将 对于智能合约函数,我们一定要注意其可见性的正确设置,最好保证最小权限。 关注我们,微信公众号:余生安全团队。

上一篇:中国信通院联合腾讯云数据库邀您参加《开源数据库发展研究报告》调研问卷 下一篇:5种for循环一次彻底搞懂 |