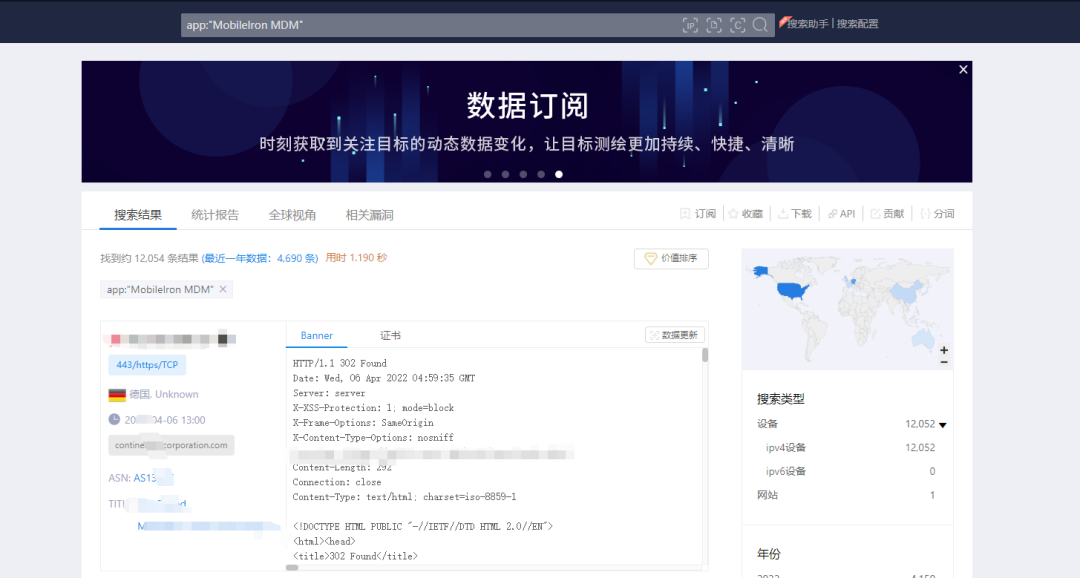

本次更新ScanV MAX漏洞检测插件特征库至版本:20220406 新增漏洞检测插件6个,优化历史插件4个 一、新增漏洞检测插件 1. Mkdocs 路径遍历漏洞(CVE-2021-40978),插件更新时间:2022年04月06日 2. Spring Core Spring Beans 远程代码执行漏洞(CVE-2022-22965),插件更新时间:2022年03月30日 3. Crawlab 任意用户添加漏洞,插件更新时间:2022年03月29日 5. Mobileiron Core & Connector 远程代码执行漏洞(CVE-2020-15505),插件更新时间:2022年03月28日 漏洞相关信息 1. Mkdocs 路径遍历漏洞(CVE-2021-40978) 漏洞插件更新时间: 2022年04月06日 漏洞等级: 高危 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-40978 漏洞影响: 未授权的攻击者可以利用该漏洞获取服务器敏感信息。 影响范围: 根据 ZoomEye 网络空间搜索引擎关键字"mkdocs version"对潜在可能目标进行搜索,共得到3,754 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22mkdocs%20version%22)  全球分布:  建议解决方案: 访问Mkdocs官方网址获取最新版本:https://www.mkdocs.org/ 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-40978 2. Spring Core Spring Beans 远程代码执行漏洞(CVE-2022-22965) 漏洞插件更新时间: 2022年03月30日 漏洞等级: 严重 漏洞来源: https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=CVE-2022-22965 漏洞影响: Spring 框架存在远程代码执行漏洞,该漏洞结合JDK9及以上新版本的特性可以实现对历史漏洞补丁的绕过从而实现远程代码执行。 影响范围: 根据 ZoomEye 网络空间搜索引擎关键字app:"Spring Framework"对潜在可能目标进行搜索,共得到486,671 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Spring%20Framework%22)  全球分布:  建议解决方案: 目前厂商已发布最新版以修复该漏洞,获取链接:https://github.com/spring-projects/spring-framework/releases 参考链接: https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=CVE-2022-22965 3. Crawlab 任意用户添加漏洞 漏洞插件更新时间: 2022年03月29日 漏洞等级: 中危 漏洞来源: https://www.crawlab.cn/ 漏洞影响: 攻击者可以未授权访问用户管理接口并添加任意用户。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Crawlab"对潜在可能目标进行搜索,共得到 1,504 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=title%3A%22Crawlab%22)  全球分布:  建议解决方案: 对添加用户接口进行鉴权或者访问crawlab官网获取最新版本:https://www.crawlab.cn/ 参考链接: https://www.crawlab.cn/ 4. Crawlab 默认密码漏洞 漏洞插件更新时间: 2022年03月29日 漏洞等级: 中危 漏洞影响: 攻击者可利用默认口令登录目标系统,为下一步攻击提供攻击基础与材料。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Crawlab"对潜在可能目标进行搜索,共得到 1,504 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=title%3A%22Crawlab%22)  全球分布:  建议解决方案: 定期修改密码为不少于8位至少包含数字、字母、特殊字符2种的强密码。 5. Mobileiron Core & Connector 远程代码执行漏洞(CVE-2020-15505) 漏洞插件更新时间: 2022年03月28日 漏洞等级: 严重 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-15505 漏洞影响: 未经授权的攻击者可以利用远程执行任意代码,获取服务器权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字app:"MobileIron MDM"对潜在可能目标进行搜索,共得到 12,054 条IP历史记录。主要分布在美国、德国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22MobileIron%20MDM%22)  全球分布:  建议解决方案: 官方已修复该漏洞,请及时升级到v10.3.0.4、v10.4.0.4、v10.5.1.1、v10.5.2.1、v10.6.0或更高版本。详情参考:https://www.ivanti.com/blog/mobileiron-security-updates-available 参考链接: https://www.ivanti.com/blog/mobileiron-security-updates-available 6. Spring Cloud Function SPEL表达式注入漏洞 漏洞插件更新时间: 2022年03月28日 漏洞等级: 高危 漏洞来源: https://github.com/spring-cloud/spring-cloud-function/tags 漏洞影响: 未授权的攻击者可以利用该漏洞进行代码注入执行操作系统命令,从而实现对目标主机的完全控制。 影响范围: 根据 ZoomEye 网络空间搜索引擎关键字app:"Spring Framework"对潜在可能目标进行搜索,共得到486,671 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Spring%20Framework%22)  全球分布:  建议解决方案: 目前官方已针对此漏洞发布修复补丁,官方链接:https://github.com/spring-cloud/spring-cloud-function/commit/0e89ee27b2e76138c16bcba6f4bca906c4f3744f 注:目前官方暂未发布新版本,请持续关注更新链接:https://github.com/spring-cloud/spring-cloud-function/tags 参考链接: https://github.com/spring-cloud/spring-cloud-function/tags 插件优化4个 1. 优化“KesionCMS plus_ajaxs SQL注入”插件,优化插件检测方式 2. 优化“Panabit命令执行漏洞”插件,优化判断逻辑,增强插件兼容性 3. 优化“Oracle WebLogic wls-wsat 远程代码执行漏洞”插件,降低误报率 4. 优化“MetInfo HTTP_X_REWRITE_URL SQL 注入漏洞”插件,降低误报率 以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。  如有相关业务需求 请扫码联系专家咨询 👇 点击阅读原文 开启 ScanV MAX 多维度立体监测 上一篇:0x01MetaMask安装使用指南 下一篇:【微擎系统】2.7.49更新说明! |

/1

/1