申明:该文章仅供安全学习和技术分享,请勿将该文章和文章中提到的技术用于违法活动上,切勿在非授权状态下对其他站点进行测试,如产生任何后果皆由读者本人承担! 如有侵权,请联系后台进行删除。转载请注明出处,感谢! 0x01 Android 渗透测试基础1.1 问题在移动安全中,Android 的渗透测试是很常见的,而在 Android 的测试中,业务安全项主要就是靠抓取数据包并对数据包的内容进行测试从而找寻漏洞。为了能在 Android 中成功抓取到数据包,我们需要对测试机进行相应的配置。 1.2 准备在正式配置之前,我们需要准备一下。

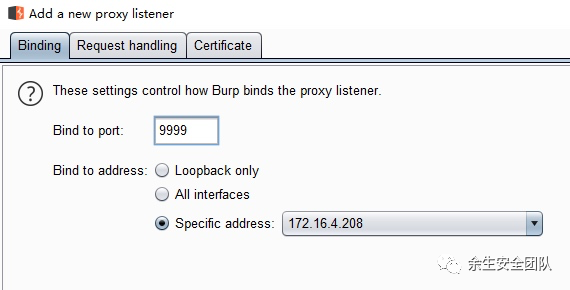

1.31 操作在操作前要保证安卓手机(模拟器)和笔记本都连在同一 WiFi 下。

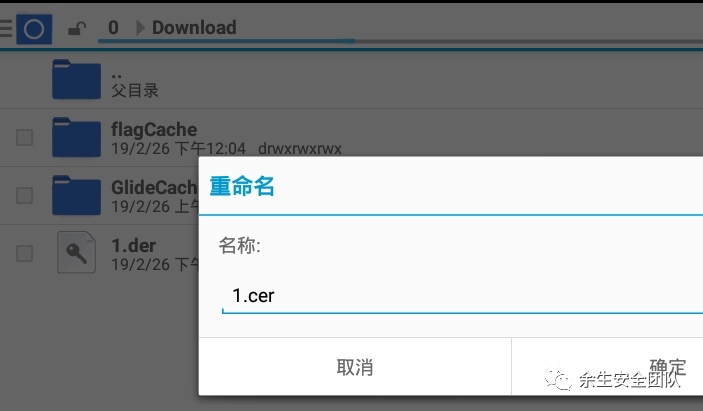

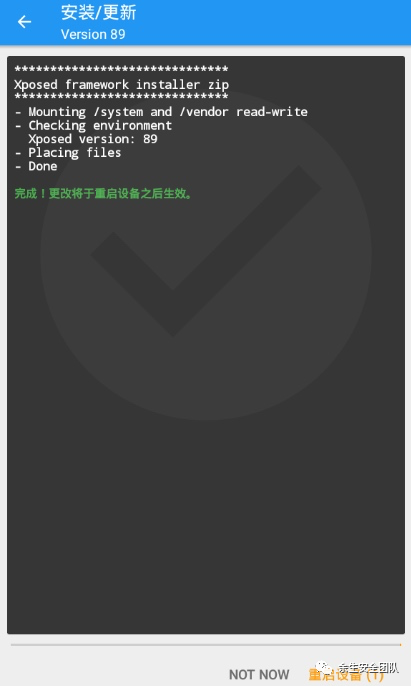

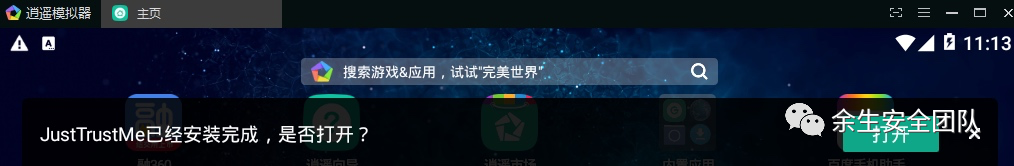

2.1 问题说明在做 Android APP 渗透测试的时候遇到一个问题,就是我们使用 BurpSuite 对 APP 进行抓包时,APP 一直显示网络请求失败,不能进行正常的操作,BurpSuite 也抓不到数据包,但是不挂代理进行正常访问又可以。一开始以为是 https 的证书问题,就把 BurpSuite 的证书重装了一遍,发现问题仍然存在,但是我抓取浏览器和其他的 APP 程序就能正常抓到数据包,猜测应该是有 SSL Pinning 验证。  2.2 突破 SSL Pinning2.2.1 SSL PinningSSL Pinning 又叫 SSL 证书绑定,客户端在收到服务端的证书之后,对该证书进行强校验,验证该证书是否为客户端承认的证书,如果不是,则直接断开连接。也就造成了之前我遇到挂代理后显示网络请求失败,但是遇到这种办法并不全都是因为这个原因。 2.2.2 解决办法针对 Android 的 App 绕过 SSL Pinning 这里使用 Xposed 框架加上 JustTrustMe 插件。Xposed 框架可以在一些应用商城中(这里我用的百度应用商城)找到,或者直接去官网下载。  也可以回复「0128」获取下载链接。 下载完后安装 Xposed 框架。  安装好后重启测试机即可。  安装 JustTrustMe。  进入 Xposed 框架中勾选模块。  重启后打开 Xposed 框架对 APP 再次抓包,成功抓取到数据包。

上一篇:腾讯云数据库协同微信云托管,助力业务降本增效 下一篇:首创|创宇盾新增拟态防御模式,打破网络空间攻防对抗战略格局! |

/1

/1