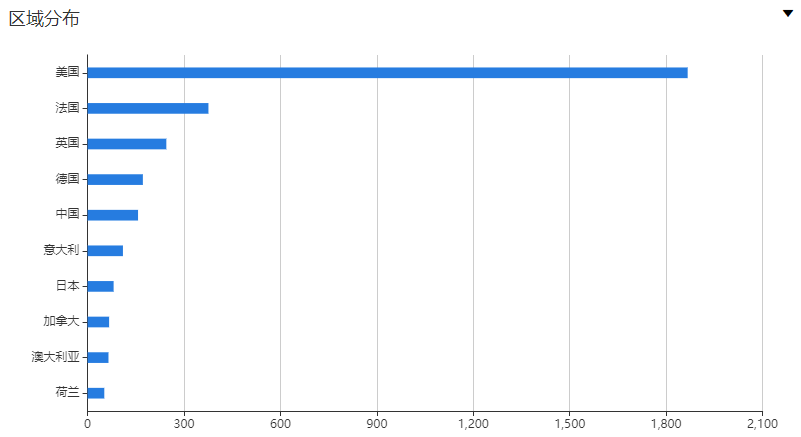

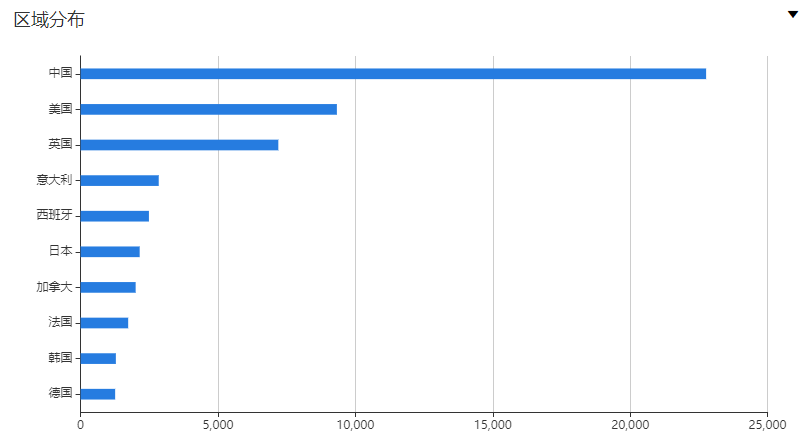

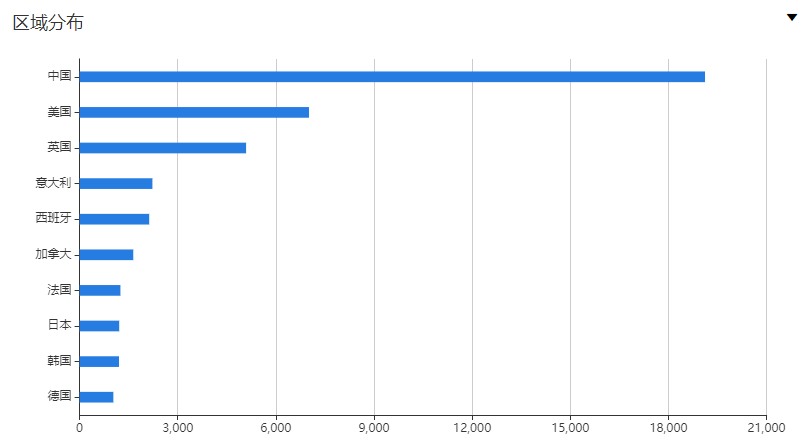

本次更新ScanV MAX漏洞检测插件特征库至版本:20220323 新增漏洞检测插件8个,优化历史插件3个 一、新增漏洞检测插件 1.Ivanti EPM Cloud Services Appliance 代码注入漏洞 (CVE-2021-44529),插件更新时间:2022年03月23日 2.Casbin 敏感信息泄漏漏洞,插件更新时间:2022年03月23日 3.Cerebro 服务端请求伪造漏洞,插件更新时间:2022年03月23日 4.Wordpress Profile Builder 插件跨站脚本漏洞(CVE-2022-0653),插件更新时间:2022年03月22日 5.TerraMaster TOS < 4.2.30 信息泄露漏洞(CVE-2022-24990),插件更新时间:2022年03月22日 6.TinyFileManager 后台RCE漏洞(CNNVD-202109-1066),插件更新时间:2022年03月22日 7.TinyFileManager 默认口令漏洞,插件更新时间:2022年03月22日 8.Terramaster TOS 远程代码执行漏洞(CVE-2022-24990),插件更新时间:2022年03月22日 漏洞相关信息: 1.Ivanti EPM Cloud Services Appliance 代码注入漏洞 (CVE-2021-44529) 漏洞插件更新时间: 2022年03月23日 漏洞等级: 高危 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44529 漏洞影响: 未经授权的攻击者可以利用该漏洞执行任意代码,获取服务器权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"LANDesk(R) Cloud Services Appliance"对潜在可能目标进行搜索,共得到 3,568 条IP历史记录。主要分布在美国、法国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22LANDesk(R)%20Cloud%20Services%20Appliance%22)  全球分布:  建议解决方案: 官方已发布补丁修复该漏洞,请受影响用户及时升级到4.6版本并打512补丁以修复漏洞。详情参考:https://forums.ivanti.com/s/article/SA-2021-12-02?language=en_US 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44529 2.Casbin 敏感信息泄漏漏洞 漏洞插件更新时间: 2022年03月23日 漏洞等级: 中危 漏洞影响: 通过泄漏的用户名密码,攻击者可以直接登录管理后台控制整个系统的访问控制权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Casdoor"对潜在可能目标进行搜索,共得到 56 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Casdoor%22)  全球分布:  建议解决方案: 对get-users接口进行鉴权,或者隐藏相应的敏感信息。 3.Cerebro 服务端请求伪造漏洞 漏洞插件更新时间: 2022年03月23日 漏洞等级: 中危 漏洞影响: 攻击者可以利用该漏洞构造特定的请求探测内网信息,为进一步攻击做准备。 影响范围: 根据ZoomEye网络空间搜索引擎关键字"ng-app=\"Cerebro\""对潜在可能目标进行搜索,共得到 1,982 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22ng-app%3D%5C%22Cerebro%5C%22%22)  全球分布:  建议解决方案: 及时关注官网获取最新版本:https://cerebrohq.com/en/ 参考链接: https://cerebrohq.com/en/ 4.Wordpress Profile Builder 插件跨站脚本漏洞(CVE-2022-0653) 漏洞插件更新时间: 2022年03月22日 漏洞等级: 中危 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=2022-0653 漏洞影响: 攻击者可利用该漏洞在客户端执行JavaScript代码。 建议解决方案: 官方已发布更新补丁,请受影响的客户尽快升级至3.6.5及以后的版本,参考链接:https://cn.wordpress.org/plugins/profile-builder/ 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=2022-0653 5.TerraMaster TOS < 4.2.30 信息泄露漏洞(CVE-2022-24990) 漏洞插件更新时间: 2022年03月22日 漏洞等级: 中危 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-24990 漏洞影响: 未授权的攻击者可通过该接口获取系统密码、固件版本号、网关地址、MAC地址等敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"TOS Loading"对潜在可能目标进行搜索,共得到 56,991 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22TOS%20Loading%22)  全球分布:  建议解决方案: 官方已发布更新补丁,请受影响的客户及时下载更新至最新版本,参考:https://www.terra-master.com/cn/ 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-24990 6.TinyFileManager 后台RCE漏洞(CNNVD-202109-1066) 漏洞插件更新时间: 2022年03月22日 漏洞等级: 中危 漏洞来源: http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202109-1066 漏洞影响: 攻击者利用默认口令或其他方式登录后台后,可利用该漏洞上传webshell获取目标主机的控制权。 影响范围: 根据ZoomEye网络空间搜索引擎关键字tiny file manager对潜在可能目标进行搜索,共得到 5,755 条IP历史记录。主要分布在越南、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22tiny%20file%20manager%22)  全球分布:  建议解决方案: 定期修改用户密码为不少于8位至少包含数字、字母、特殊字符其中两种的强密码。 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://github.com/prasathmani/tinyfilemanager。 参考链接: http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202109-1066 7.TinyFileManager 默认口令漏洞 漏洞插件更新时间: 2022年03月22日 漏洞等级: 中危 漏洞影响: 攻击者可以利用默认口令登录后台,可能会导致敏感文件泄露丢失,并为攻击者提供进一步的攻击材料。 影响范围: 根据ZoomEye网络空间搜索引擎关键字tiny file manager 对潜在可能目标进行搜索,共得到 5,755 条IP历史记录。主要分布在越南、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22tiny%20file%20manager%22)  全球分布:  建议解决方案: 定期修改用户密码为不少于8位至少包含数字、字母、特殊字符其中两种的强密码。 8.Terramaster TOS 远程代码执行漏洞(CVE-2022-24990) 漏洞插件更新时间: 2022年03月22日 漏洞等级: 高危 漏洞来源: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-24990 漏洞影响: 攻击者可以利用该漏洞上传webshell执行任意代码,控制服务主机。 影响范围: 根据ZoomEye网络空间搜索引擎关键字"TerraMaster" +title:"TOS"对潜在可能目标进行搜索,共得到 45,267 条IP历史记录。主要分布在中国、美国等国家。 (ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22TerraMaster%22%20%2Btitle%3A%22TOS%22)  全球分布:  建议解决方案: 目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:https://www.terra-master.com/jp/tos/ 参考链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-24990 二、插件优化3个 1.优化“minio 未授权 webrpc ssrf漏洞”插件的检测逻辑,降低误报率 2.优化“Jenkins Java 反序列化远程命令执行”插件,提升检测速度 3.优化“GitLab ExifTool远程命令执行漏洞“插件,提升检测速度 以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。  如有相关业务需求 请扫码联系专家咨询 👇 点击阅读原文 开启ScanV MAX多维度立体监测 上一篇:【工控安全】大工PLC-远程启停攻击实验 下一篇:【微擎系统】2.7.44更新说明! |