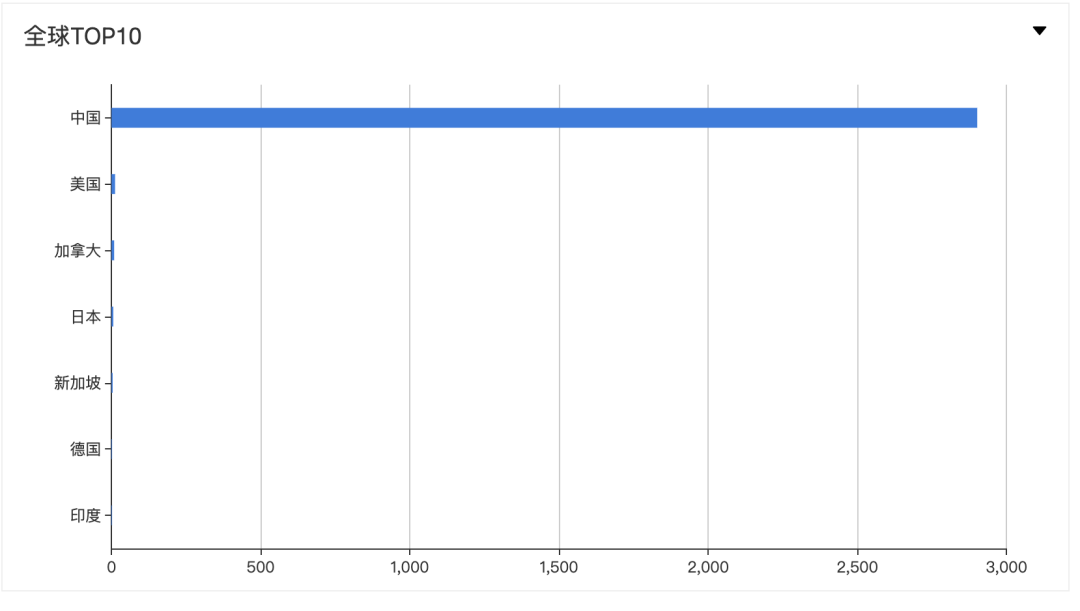

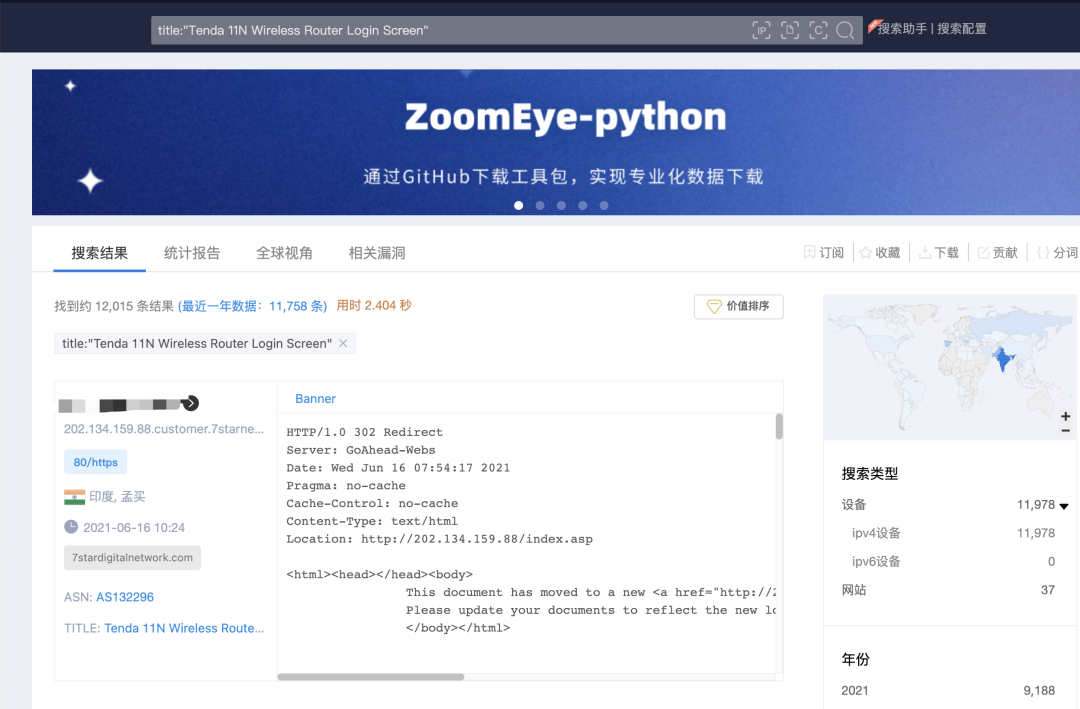

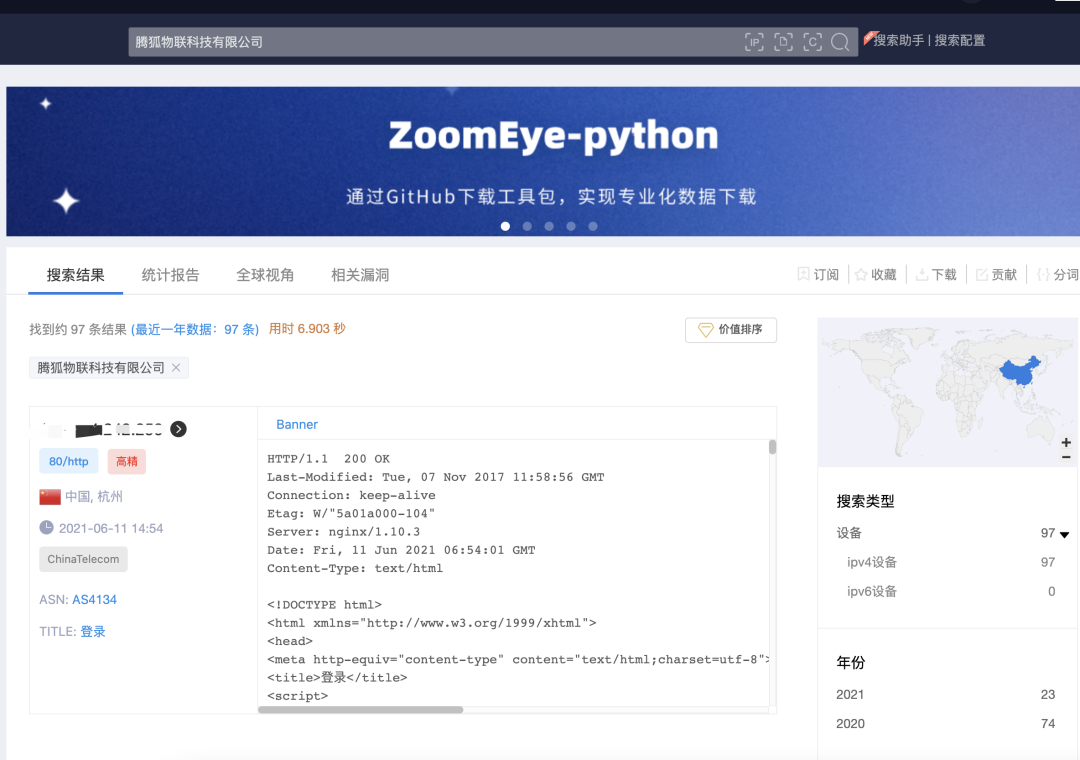

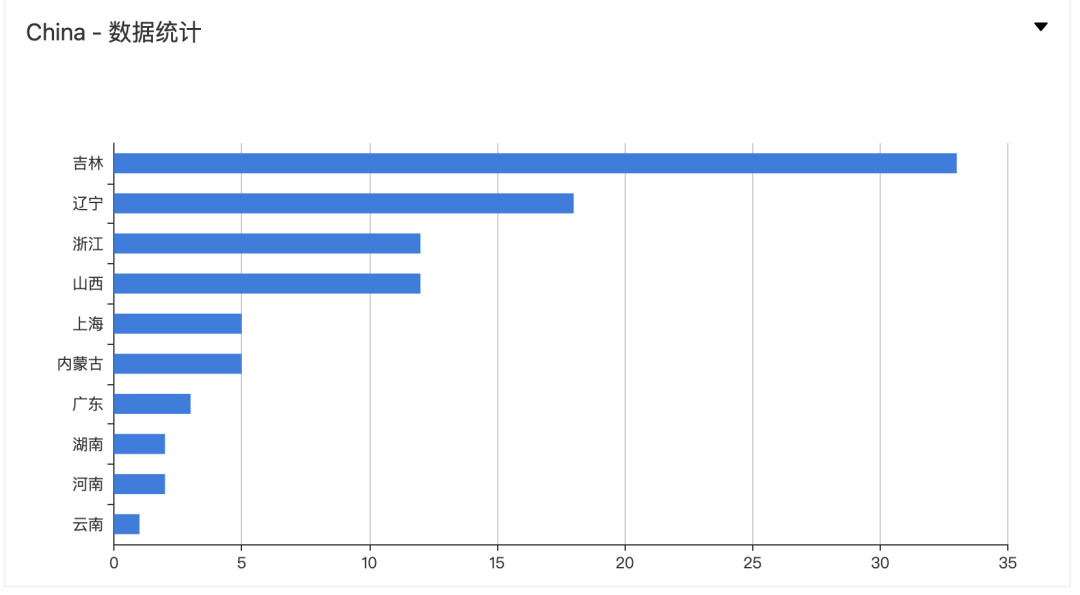

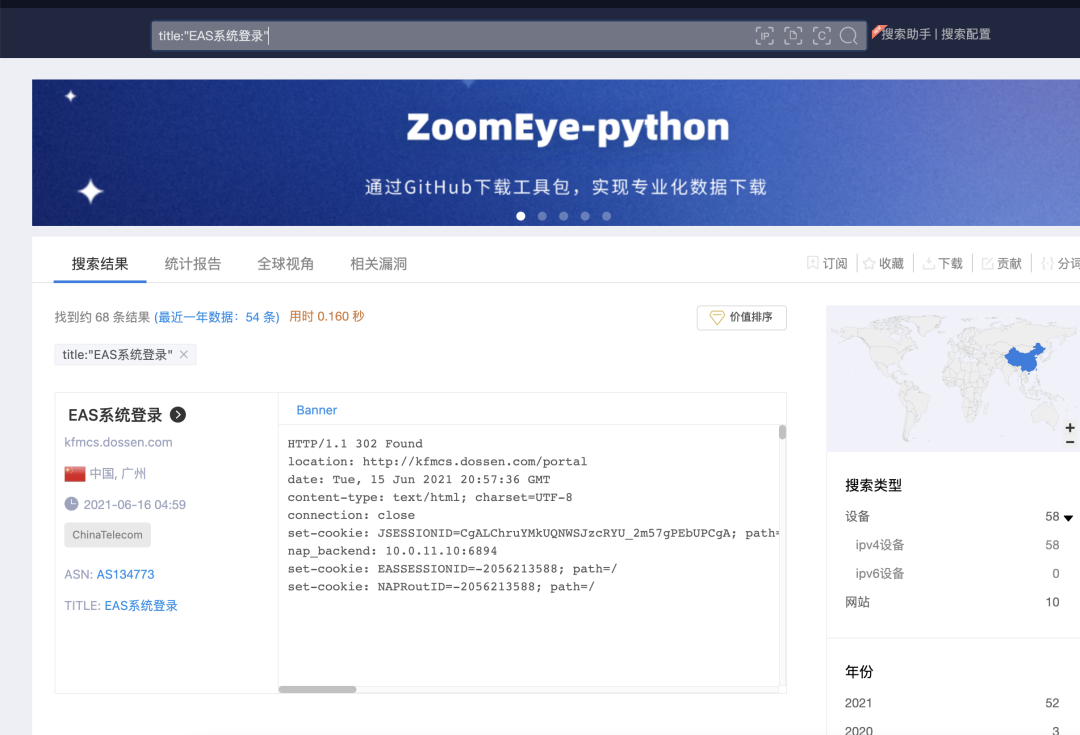

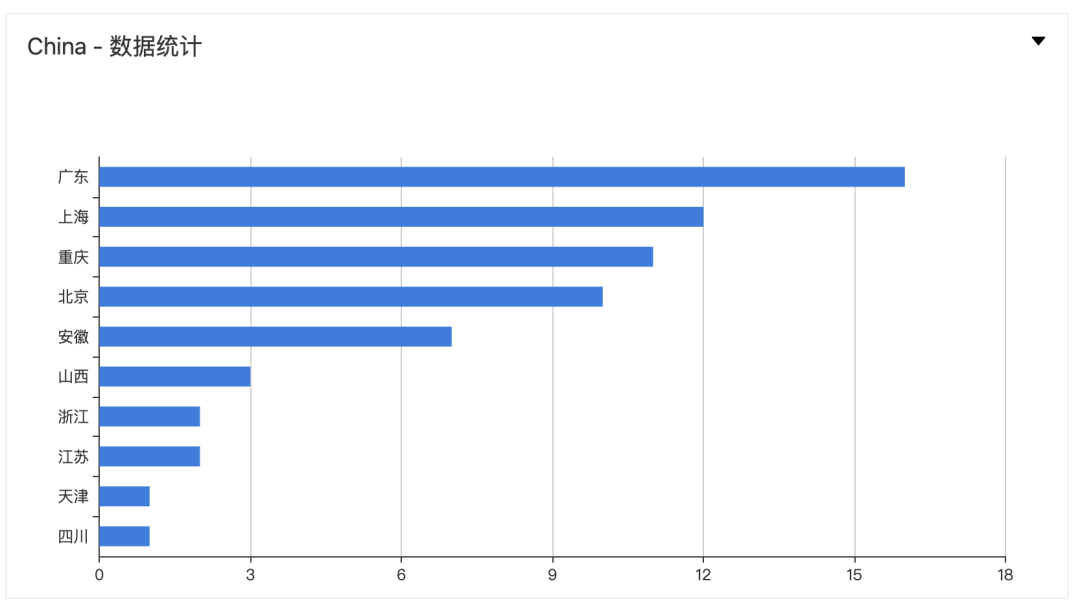

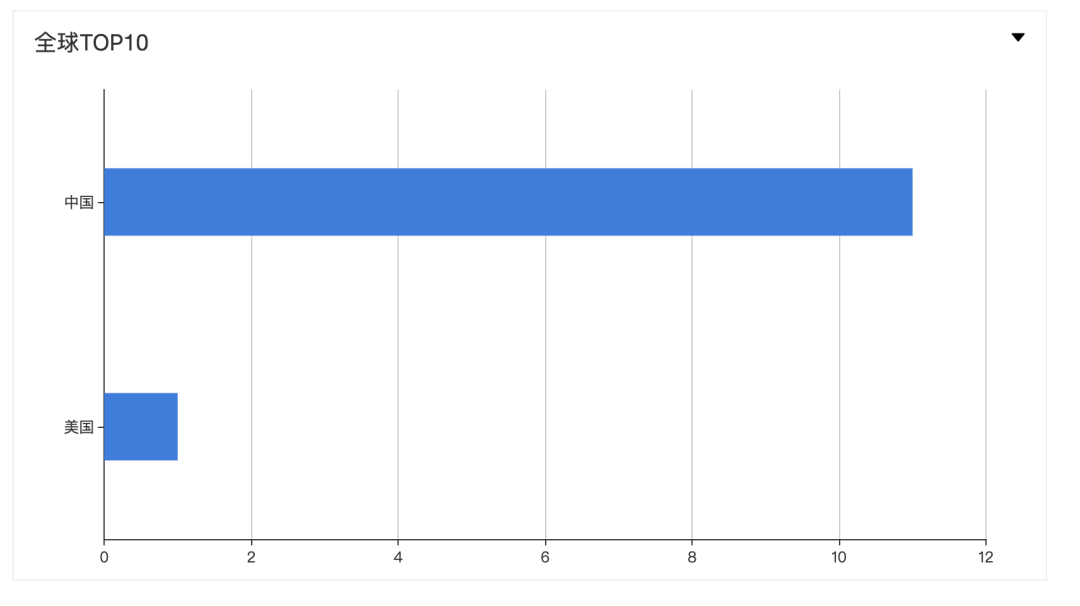

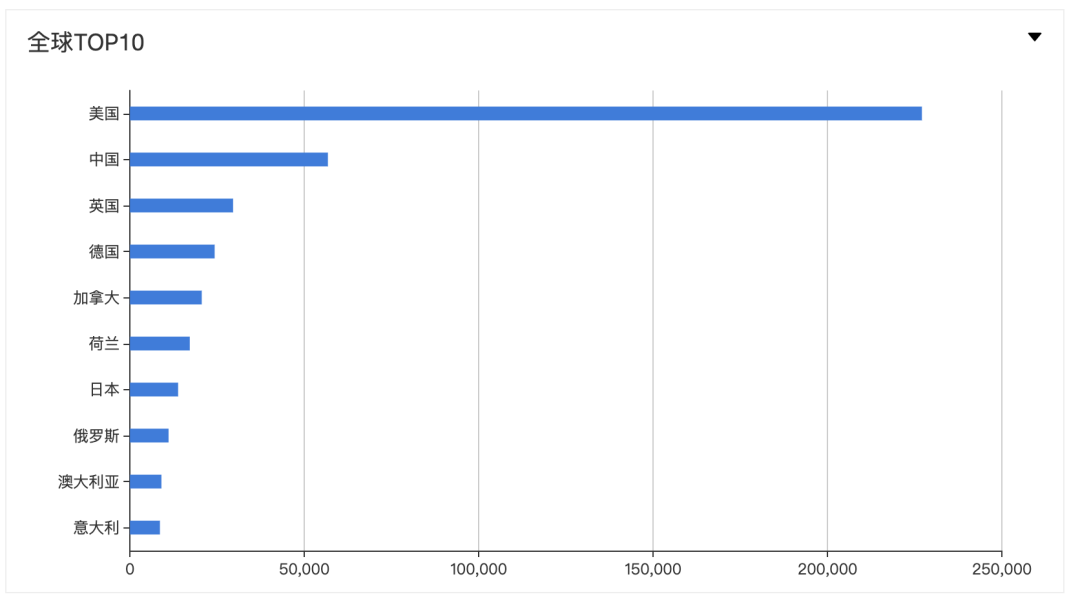

本次更新ScanV MAX漏洞检测插件特征库至版本 V2.8.10,新增漏洞检测插件 6个,优化历史插件 1个。 一、新增漏洞检测插件: 1.狮子鱼商城系统任意文件上传漏洞检测插件,插件更新时间:2021年6月15日 2.腾达路由器管理员 Cookie 伪造登录漏洞检测插件,插件更新时间:2021年6月15日 3.腾狐行为管理系统登录点 SQL 注入漏洞检测插件,插件更新时间:2021年6月15日 4.金蝶EAS系统目录遍历漏洞检测插件,插件更新时间:2021年6月15日 5.JeeSite Userfiles Servlet 任意文件下载漏洞检测插件,插件更新时间:2021年6月15日 6.思科防火墙任意文件读取漏洞检测插件,插件更新时间:2021年6月15日 二、漏洞相关信息: 1.狮子鱼商城系统任意文件上传漏洞 漏洞插件更新时间: 2021年6月15日 漏洞来源: 404实验室、创宇安全大脑 漏洞等级: 高危 漏洞影响: 攻击者可以利用该漏洞上传Webshell。 影响范围: 根据ZoomEye网络空间搜索引擎关键字"/seller.php?s=/Public/login"对潜在可能目标进行搜索,共得到2,941条IP历史记录,主要分布在中国。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=%22%2Fseller.php%3Fs%3D%2FPublic%2Flogin%22  全球分布:  建议解决方案: 升级系统到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: 漏洞详情可咨询知道创宇404积极防御实验室专家团队。 2. 腾达路由器管理员Cookie伪造登录漏洞 漏洞插件更新时间: 2021年6月15日 漏洞来源: 404实验室、创宇安全大脑 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以利用该漏洞伪造管理员Cookie登录系统,获取系统管理权限。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"Tenda 11N Wireless Router Login Screen"对潜在可能目标进行搜索,共得到12,105条IP历史记录,主要分布在印度、巴基斯坦等国家。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=app%3A%22Yonyou%20NC%20httpd%22  全球分布:  建议解决方案: 升级系统到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: https://mp.weixin.qq.com/s/oLO4PEHnT6jZ4qKNGzIeWQ 3.腾狐行为管理系统登录点 SQL 注入漏洞 漏洞插件更新时间: 2021年6月15日 漏洞来源: 404实验室、创宇安全大脑 漏洞等级: 高危 漏洞影响: 未经授权的攻击者,可利用该漏洞获取数据库敏感信息,登录系统。 影响范围: 根据ZoomEye网络空间搜索引擎关键字“腾狐物联科技有限公司”对潜在可能目标进行搜索,共得到97条IP历史记录,主要分布在中国。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=%E8%85%BE%E7%8B%90%E7%89%A9%E8%81%94%E7%A7%91%E6%8A%80%E6%9C%89%E9%99%90%E5%85%AC%E5%8F%B8  国内分布:  建议解决方案: 联系厂商获取解决方案,或使用第三方防火墙如创宇盾(https://defense.yunaq.com/cyd/)进行防护。 参考链接: 漏洞详情可咨询知道创宇404积极防御实验室专家团队。 4. 金蝶EAS系统目录遍历漏洞 漏洞插件更新时间: 2021年6月15日 漏洞来源: https://www.pwnwiki.org/index.php?title=%E9%87%91%E8%9D%B6OA_server_file_%E7%9B%AE%E9%8C%84%E9%81%8D%E6%AD%B7%E6%BC%8F%E6%B4%9E 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以通过此漏洞获取服务器上的文件夹信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"EAS系统登录"对潜在可能目标进行搜索,共得到68条IP历史记录,主要分布在中国。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=title%3A%22EAS%E7%B3%BB%E7%BB%9F%E7%99%BB%E5%BD%95%22  国内分布:  建议解决方案: 升级系统到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: https://www.pwnwiki.org/index.php?title=%E9%87%91%E8%9D%B6OA_server_file_%E7%9B%AE%E9%8C%84%E9%81%8D%E6%AD%B7%E6%BC%8F%E6%B4%9E 5.JeeSite Userfiles Servlet 任意文件下载漏洞 漏洞插件更新时间: 2021年6月15日 漏洞来源: 404实验室、创宇安全大脑 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可以通过该漏洞获取系统任意文件内容,敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字title:"JeeSite-快速开发平台"对潜在可能目标进行搜索,共得到12条IP历史记录,主要分布在中国。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=title%3A%22JeeSite-%E5%BF%AB%E9%80%9F%E5%BC%80%E5%8F%91%E5%B9%B3%E5%8F%B0%22  全球分布:  建议解决方案: 临时将该URI加入访问控制,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: 漏洞详情可咨询知道创宇404积极防御实验室专家团队。 6.思科防火墙任意文件读取漏洞 漏洞插件更新时间: 2021年6月15日 漏洞来源: https://www.seebug.org/vuldb/ssvid-98295 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可利用该漏洞读取服务器上的敏感信息。 影响范围: 根据ZoomEye网络空间搜索引擎关键字"/+CSCOE+/logon.html"对潜在可能目标进行搜索,共得到543,612条IP历史记录,主要分布在美国、中国等国家。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=%2F%2BCSCOE%2B%2Flogon.html  全球分布:  建议解决方案: 升级系统到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: https://www.zoomeye.org/searchResult?q=%2F%2BCSCOE%2B%2Flogon.html 三、插件优化 优化插件1个 1. 更新Solr SSRF漏洞描述(漏洞类型变化和危害上升)。 以上插件更新、优化来源于创宇安全大脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。  上一篇:原创|一次金融行业的红蓝对抗总结 下一篇:知道创宇云监测—ScanVMAX更新公告20210528 |

/1

/1