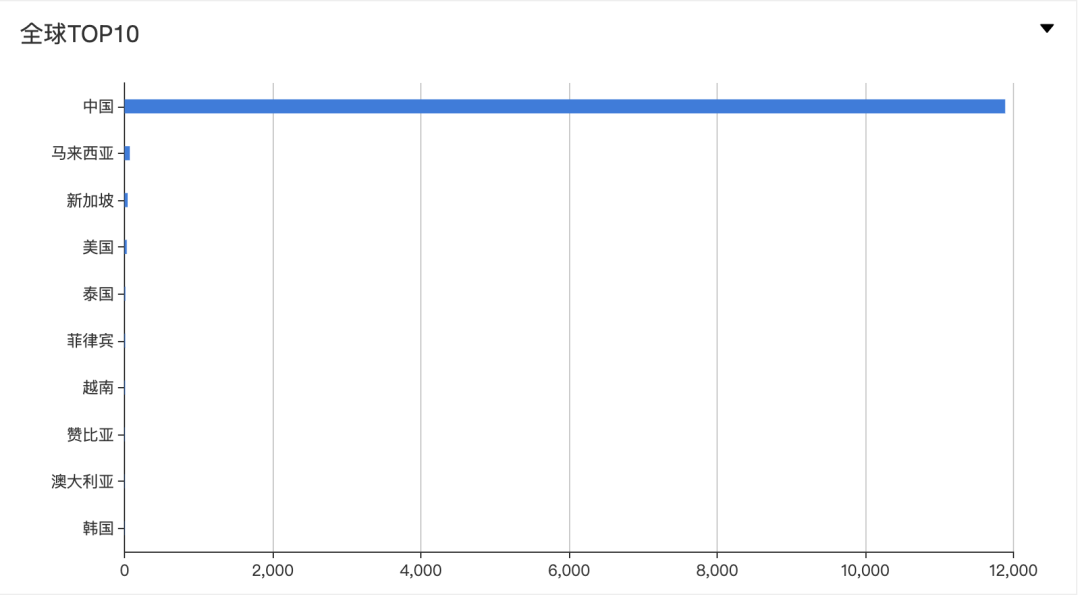

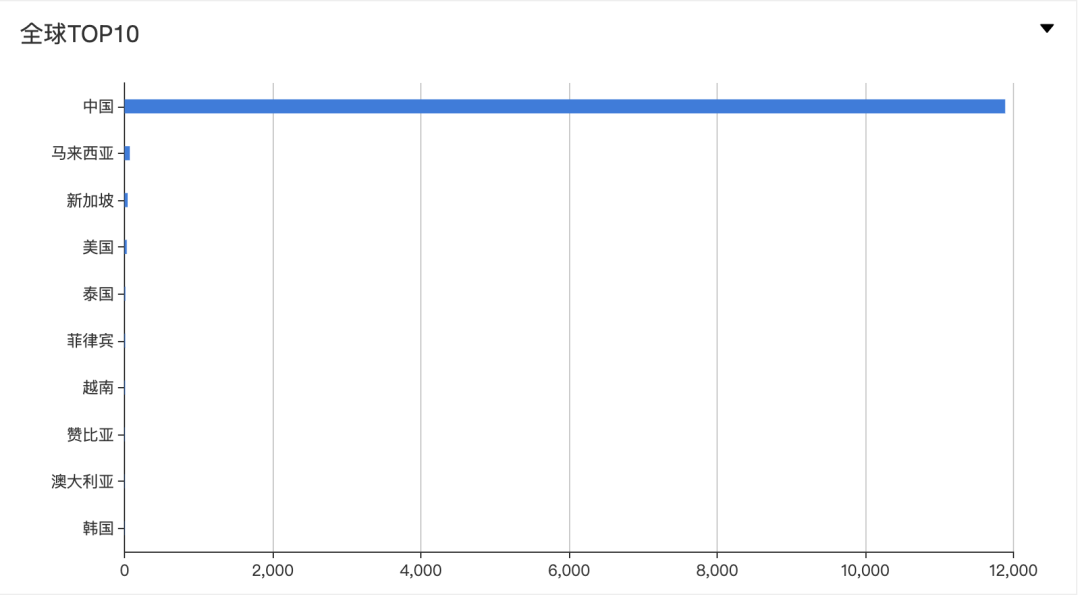

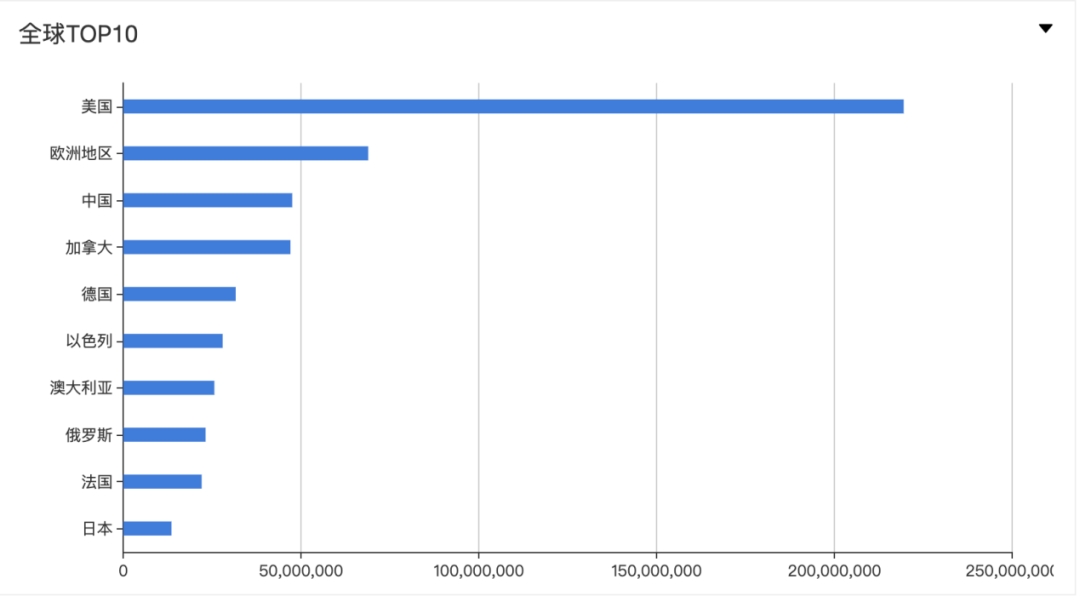

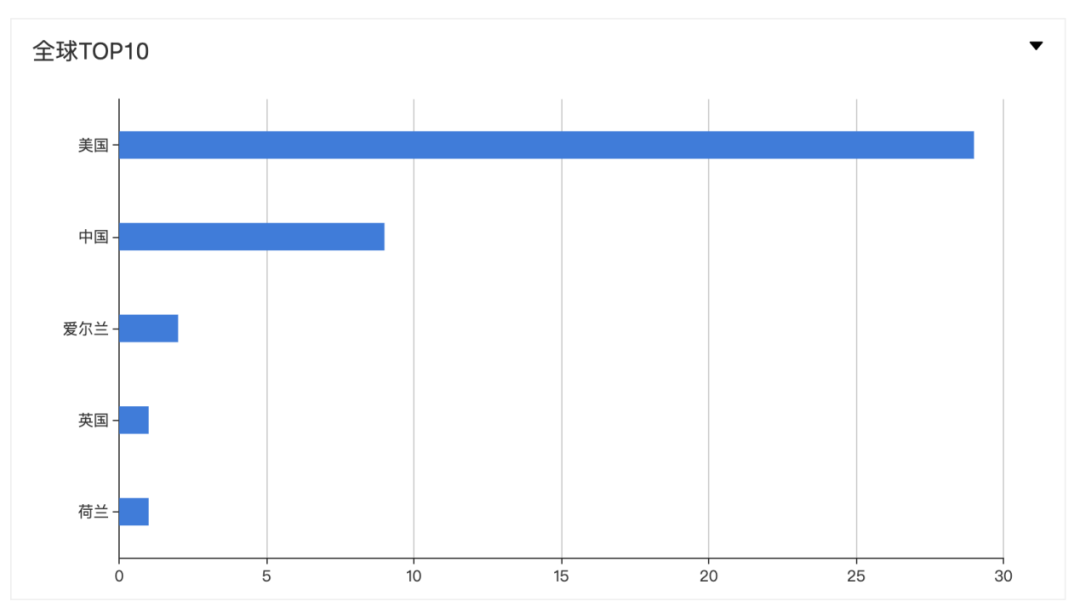

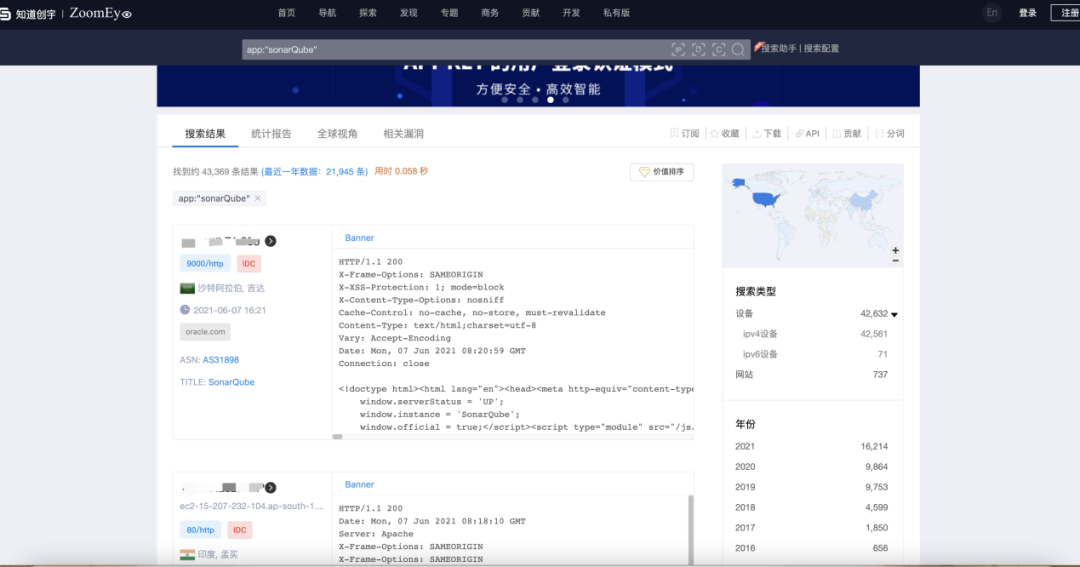

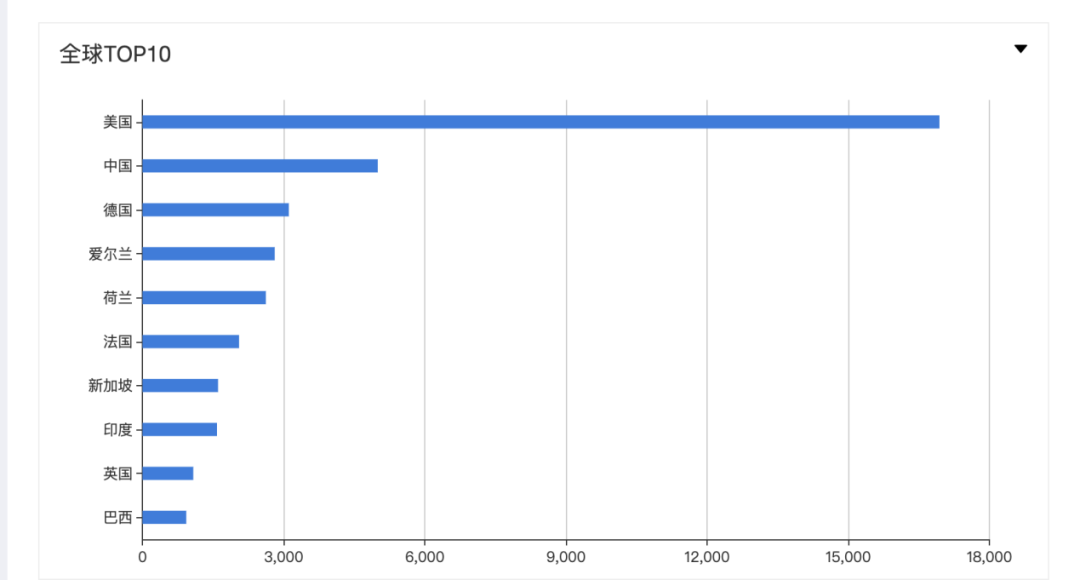

本次更新ScanV MAX漏洞检测插件特征库至版本 V2.8.8,新增漏洞检测插件5个,优化历史插件2个。 一、新增漏洞检测插件: 1. 用友NC XXE 漏洞插件,插件更新时间:2021年6月5日 2. 用友NC BeanShell 远程代码执行漏洞插件,插件更新时间:2021年6月5日 3. VMware vCenter Server vSAN Health 远程代码执行漏洞插件 插件更新时间:2021年6月5日 4. Spring Cloud Netflix可回显服务端请求伪造漏洞插件,插件更新时间:2021年5月31 5. SonarQube 未授权信息泄漏漏洞插件,插件更新时间:2021年5月31日 二、漏洞相关信息: 1. 用友 NC XXE 漏洞 漏洞插件更新时间: 2021年6月5日 漏洞来源: 404实验室、创宇安全大脑提供 漏洞等级: 高危 漏洞影响: 攻击者可以通过XXE漏洞得到任何文件内容,包括非常重要的敏感信息。 影响范围: 根据ZoomeEye网络空间搜索引擎关键字app:“Yonyou NC httpd”对潜在可能目标进行搜索,共得到12,103条IP历史记录,主要分布在中国。 ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Yonyou%20NC%20httpd%22  全球分布:  建议解决方案: 升级系统到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: 漏洞详情可咨询知道创宇404积极防御实验室专家团队。 2. 用友 NC BeanShell 远程代码执行漏洞 漏洞插件更新时间: 2021年6月5日 漏洞来源: https://www.seebug.org/vuldb/ssvid-99268 漏洞等级: 高危 漏洞影响: 该漏洞是由于用友NC对外开放了BeanShell接口,攻击者可以在未授权的情况下直接访问该接口,并构造恶意数据执行任意代码并获取服务器权限。 影响范围: 根据ZoomeEye网络空间搜索引擎关键字app:“Yonyou NC httpd”对潜在可能目标进行搜索,共得到12,103条IP历史记录,主要分布在中国。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=app%3A%22Yonyou%20NC%20httpd%22  全球分布:  建议解决方案: 升级系统到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: https://www.seebug.org/vuldb/ssvid-99268 3. VMware vCenter Server vSAN Health 远程代码执行漏洞 漏洞插件更新时间: 2021年6月5日 漏洞来源: Seebug漏洞平台(https://www.seebug.org/vuldb/ssvid-99260) 漏洞等级: 高危 漏洞影响: 攻击者可通过443端口访问,利用此问题在基础vCenter主机上执行任意命令。 影响范围: 根据ZoomeEye网络空间搜索引擎关键字app:“VMware vCenter”对潜在可能目标进行搜索,共得到48,931条IP历史记录,主要分布在美国、欧洲等国家。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=app%3A%22Yonyou%20NC%20httpd%22  全球分布:  建议解决方案: 升级Vmware Vcenter至最新版本,或暂时禁用 Virtual SAN Health Check 插件。 参考链接: https://www.seebug.org/vuldb/ssvid-99260 4. Spring Cloud Netflix 可回显服务端请求伪造漏洞 漏洞插件更新时间: 2021年5月31日 漏洞来源: https://tanzu.vmware.com/security/cve-2020-5412 漏洞等级: 高危 漏洞影响: 未经授权的攻击者可利用此漏洞探测内网,攻击内网系统。 影响范围: 根据ZoomeEye网络空间搜索引擎关键字tittle:“Hystrix Dashboard”对潜在可能目标进行搜索,共得到42条IP历史记录,主要分布在美国、中国等国家。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult/report?q=title%3A%22Hystrix%20Dashboard%22  全球分布:  建议解决方案: 升级系统到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: https://tanzu.vmware.com/security/cve-2020-5412 5.SonarQube 未授权信息泄漏 漏洞插件更新时间: 2021年5月31日 漏洞来源: https://csl.com.co/sonarqube-auditando-al-auditor-parte-i/ 漏洞等级: 高危 漏洞影响: 由于配置不当,未经授权的攻击者可通过此漏洞获取Github,svn, 邮箱等敏感配置信息,攻击者可利用认证信息登陆系统。 影响范围: 根据ZoomeEye网络空间搜索引擎关键字app:“sonarQube"”对潜在可能目标进行搜索,共得到43,396条IP历史记录,主要分布在美国、中国等国家。 ZoomEye搜索链接: https://www.zoomeye.org/searchResult?q=app%3A%22sonarQube%22  全球分布:  建议解决方案: 升级系统到最新版本,使用创宇盾(https://defense.yunaq.com/cyd/)的客户默认可防御。 参考链接: https://csl.com.co/sonarqube-auditando-al-auditor-parte-i/ 三、插件优化 优化插件2个 1. 优化某认证绕过漏洞插件修复建议。 2. 优化泛微 OA 前台任意文件上传漏洞检测准确性。 以上插件更新、优化来源于创宇安全大脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。  上一篇:知道创宇云监测—ScanVMAX更新:启莱OA、ThinkAdmin等多个漏洞可监测 下一篇:张桂梅年终回信:年轻人,不要输给寒冬 |