马上注册,免费下载更多dz插件网资源。

您需要 登录 才可以下载或查看,没有账号?立即注册

×

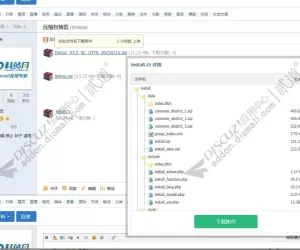

这个是服务器日志,是不是有人在扫描?- 89.248.165.7 - - [03/Jun/2023:21:04:18 +0800] "\x03\x00\x00/*\xE0\x00\x00\x00\x00\x00Cookie: mstshash=Administr" 400 150 "-" "-"87.236.176.41 - - [04/Jun/2023:00:42:47 +0800] "GET / HTTP/1.1" 403 146 "-" "Mozilla/5.0 (compatible; InternetMeasurement/1.0; +https://internet-measurement.com/)"222.187.225.211 - - [04/Jun/2023:02:53:13 +0800] "GET /pma HTTP/1.1" 404 548 "-" "Mozilla/5.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; .NET CLR 1.0.3705; .NET CLR 1.1.4322)"87.251.64.11 - - [04/Jun/2023:04:24:48 +0800] "\x12\x01\x00^\x00\x00\x01\x00\x00\x00$\x00\x06\x01\x00*\x00\x01\x02\x00+\x00\x01\x03\x00,\x00\x04\x04\x000\x00\x01\x05\x001\x00$\x06\x00U\x00\x01\xFF\x04\x07\x0C\xBC\x00\x00\x00\x00\x00\x00\x15\xD0\x00 \x00\x00\x00\x00\x00\x00\x00\xC0\x0C3\x00\xEF\x01\x00\x00\x12\x00\x00\x00\x00\x00\x00\x00\x00\x003\x00\xEF\x01\x00\x00\xFE\xFF\xFF\xFF\x01" 400 150 "-" "-"205.210.31.165 - - [04/Jun/2023:04:34:33 +0800] "GET / HTTP/1.1" 403 146 "-" "Expanse, a Palo Alto Networks company, searches across the global IPv4 space multiple times per day to identify customers' presences on the Internet. If you would like to be excluded from our scans, please send IP addresses/domains to: scaninfo@paloaltonetworks.com"162.142.125.215 - - [04/Jun/2023:04:38:44 +0800] "\x16\x03\x01\x00\xEE\x01\x00\x00\xEA\x03\x03\xC7\xBB1\xC3CI\xEA\xBC\x7FG\xD2\xCF\xB2\x0Cq\xA2\xD6XR\x22\xA2.\x22\xF02\xFEz\x0F\x19\xE2m\x00 \x95\xF0\x84~h\x869\xFD_\x1E\x1FA\xCB\xD6\x84\xCF\xCC\x98\xF7B\xC6\x90O\xAF\xD1\x803\xDC\xE4\x01\xFBn\x00&\xCC\xA8\xCC\xA9\xC0/\xC00\xC0+\xC0,\xC0\x13\xC0\x09\xC0\x14\xC0" 400 150 "-" "-"162.142.125.215 - - [04/Jun/2023:04:38:45 +0800] "GET / HTTP/1.1" 403 146 "-" "-"162.142.125.215 - - [04/Jun/2023:04:38:45 +0800] "GET / HTTP/1.1" 403 146 "-" "Mozilla/5.0 (compatible; CensysInspect/1.1; +https://about.censys.io/)"162.142.125.215 - - [04/Jun/2023:04:38:46 +0800] "PRI * HTTP/2.0" 400 150 "-" "-"185.142.239.16 - - [04/Jun/2023:05:00:34 +0800] "GET / HTTP/1.1" 403 548 "-" "Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36"185.142.239.16 - - [04/Jun/2023:05:00:35 +0800] "GET /favicon.ico HTTP/1.1" 404 146 "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:80.0) Gecko/20100101 Firefox/80.0"92.63.196.175 - - [04/Jun/2023:09:00:28 +0800] "\x03\x00\x00\x13\x0E\xE0\x00\x00\x00\x00\x00\x01\x00\x08\x00\x02\x00\x00\x00" 400 150 "-" "-"

©DZ插件网所发布的一切资源仅限用于学习和研究目的;不得将上述内容用于商业或者非法用途,否则,一切后果请用户自负。

网站部分内容来源于网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑中彻底删除上述内容。如果您喜欢该程序,请支持正版软件,得到更好的正版服务。

您在本站任何的赞助购买、下载、查阅、回复等行为等均表示接受并同意签订《DZ插件网免责声明协议》。

如有侵权请邮件与我们联系处理: discuzaddons@vip.qq.com 并出示相关证明以便删除。敬请谅解!

|

|

![【亮剑】钱包 3.9.4(aljqb)[免费下载]](https://static.dz-x.net/block/53/53e48779af68c525dd1485a8bdc527dc.jpg) 【亮剑】钱包 3.9.4(aljqb)[免费下载]884 人气#Discuz!插件模板

【亮剑】钱包 3.9.4(aljqb)[免费下载]884 人气#Discuz!插件模板 与dz-x.net同款首页聊天室 最终汉化版!1800 人气#Discuz!插件模板

与dz-x.net同款首页聊天室 最终汉化版!1800 人气#Discuz!插件模板![[知行社区]Discuz Markdown v2.7.7(zxsq_markdown)](https://static.dz-x.net/block/44/44f60cf58bba27825657e12ac59967c2.jpg) [知行社区]Discuz Markdown v2.7.7(zxsq_ma1288 人气#Discuz!插件模板

[知行社区]Discuz Markdown v2.7.7(zxsq_ma1288 人气#Discuz!插件模板 与dz-x.net同款首页聊天室3.5.0最新汉化版160 人气#Discuz!插件模板

与dz-x.net同款首页聊天室3.5.0最新汉化版160 人气#Discuz!插件模板![[可可]积分商城兑换交易 105.250108(keke_integralmall)](https://static.dz-x.net/block/84/847e2f056265be77936c9fe99be7cf76.jpg) [可可]积分商城兑换交易 105.250108(keke_i2600 人气#Discuz!插件模板

[可可]积分商城兑换交易 105.250108(keke_i2600 人气#Discuz!插件模板 (素材资源站必备插件)压缩包预览zip 1.2(ts101 人气#Discuz!插件模板

(素材资源站必备插件)压缩包预览zip 1.2(ts101 人气#Discuz!插件模板